Questo documento descrive come abilitare Model Armor per NotebookLM Enterprise. Model Armor è un servizio che migliora la sicurezza delle tue applicazioni AI esaminando in modo proattivo i prompt e le risposte fornite utilizzando NotebookLM Enterprise. Google Cloud Questo aiuta a proteggere da vari rischi e garantisce pratiche di AI responsabile. Model Armor è supportato su NotebookLM Enterprise senza costi aggiuntivi.

La risposta di Model Armor a potenziali problemi nelle query o nelle risposte degli utenti di NotebookLM Enterprise è regolata dal tipo di applicazione del modello.

Se il tipo di applicazione è Ispeziona e blocca, NotebookLM Enterprise blocca la richiesta e mostra un messaggio di errore. Questo è il tipo di applicazione predefinito quando crei un modello Model Armor utilizzando la console.

Se il tipo di applicazione è Solo ispezione, NotebookLM Enterprise non blocca le richieste o le risposte.

Per saperne di più, consulta Definire il tipo di applicazione.

Prima di iniziare

Assicurati di disporre dei ruoli richiesti assegnati:

Per attivare Model Armor in NotebookLM Enterprise, devi disporre del ruolo Amministratore Discovery Engine (

roles/discoveryengine.admin).Per creare i modelli Model Armor, devi disporre del ruolo Model Armor Admin (

roles/modelarmor.admin).Per chiamare le API Model Armor, devi disporre del ruolo Utente Model Armor (

roles/modelarmor.user).

Crea un modello Model Armor

Puoi creare e utilizzare lo stesso modello Model Armor per i prompt dell'utente e le risposte dell'assistente oppure puoi creare due modelli Model Armor separati. Per saperne di più, consulta Crea e gestisci i modelli Model Armor.

Quando crei un modello Model Armor per NotebookLM Enterprise, considera queste configurazioni:

Seleziona Più regioni nel campo Regioni. La seguente tabella mostra come mappare le regioni del modello Model Armor alle regioni di NotebookLM Enterprise:

NotebookLM Enterprise multiregionale Model Armor (più regioni) Globale - Stati Uniti (più regioni negli Stati Uniti)

- UE (più regioni nell'Unione Europea)

Stati Uniti (più regioni negli Stati Uniti) Stati Uniti (più regioni negli Stati Uniti) UE (più regioni nell'Unione Europea) UE (più regioni nell'Unione Europea) Google non consiglia di configurare Cloud Logging nel modello Model Armor per NotebookLM Enterprise. Questa configurazione può esporre dati sensibili agli utenti con il ruolo IAM Visualizzatore log privati (

roles/logging.privateLogViewer). Valuta invece le seguenti opzioni:Se devi registrare i dati che passano attraverso il modello Model Armor, puoi reindirizzare i log a un archivio sicuro come BigQuery, che offre controlli di accesso più rigorosi. Per ulteriori informazioni, consulta la pagina Instrada i log verso destinazioni supportate.

Puoi configurare gli audit log di accesso ai dati per analizzare e generare report sugli esiti dello screening delle richieste e delle risposte generati da Model Armor. Per saperne di più, consulta Configurare i log di controllo.

Configura NotebookLM Enterprise con i modelli Model Armor

I passaggi seguenti descrivono come aggiungere i modelli Model Armor a NotebookLM Enterprise.

REST

Per aggiungere i modelli Model Armor a NotebookLM Enterprise, esegui questo comando :

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

Sostituisci quanto segue:

PROJECT_ID: l'ID progetto.PROJECT_NUMBER: il numero del tuo progetto Google Cloud .ENDPOINT_LOCATION: la multiregione per la tua richiesta API. Assegna uno dei seguenti valori:us-per la multiregione Stati Unitieu-per la multiregione EUglobal-per la località globale

QUERY_PROMPT_TEMPLATE: il nome della risorsa dei modelli Model Armor che hai creato.

Per ottenere il nome della risorsa, segui i passaggi descritti nella documentazione Visualizzare un modello Model Armor e copia il valore del nome della risorsa.RESPONSE_PROMPT_TEMPLATE: il nome della risorsa dei modelli Model Armor che hai creato.

Verifica se il modello Model Armor è abilitato

Dopo aver configurato il modello Model Armor, verifica se NotebookLM Enterprise filtra e blocca in modo proattivo i prompt e le risposte degli utenti in base ai livelli di confidenza impostati nei filtri Model Armor.

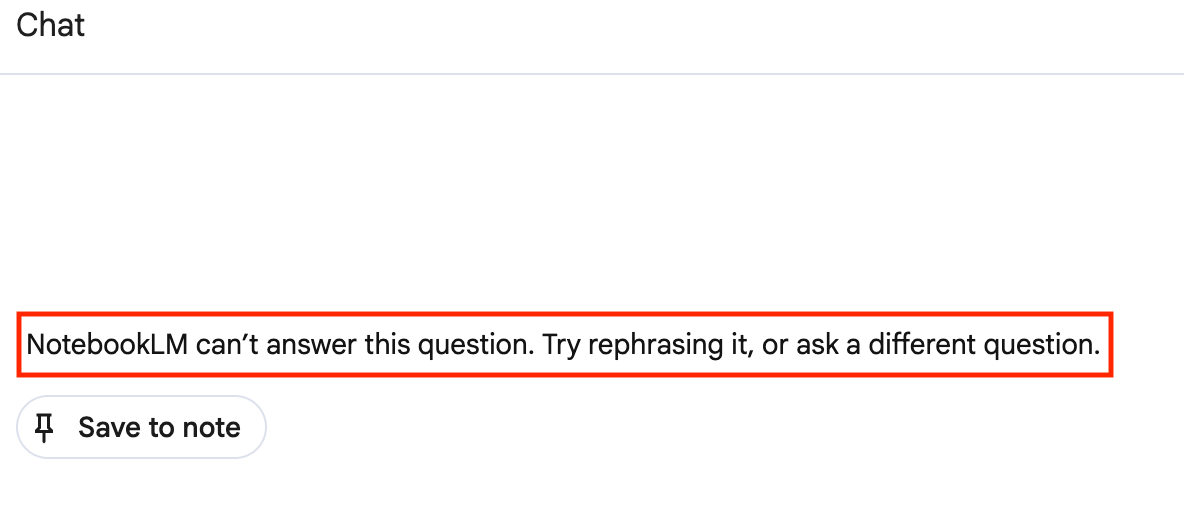

Quando il modello Model Armor è configurato per ispezionare e bloccare le richieste che violano le norme, viene visualizzato il seguente messaggio di violazione delle norme:

Console

Ad esempio, visualizzi il messaggio di violazione delle norme:

REST

Una risposta JSON che include quanto segue:

Ad esempio:

json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

Rimuovere i modelli Model Armor da NotebookLM Enterprise

Per rimuovere i modelli Model Armor da NotebookLM Enterprise, esegui questo comando:

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customer_provided_config" \

-d '{

"customer_provided_config": {

"notebooklm_config": {

}

}

}'

Sostituisci quanto segue:

PROJECT_ID: l'ID progetto.PROJECT_NUMBER: il numero del tuo progetto Google Cloud .ENDPOINT_LOCATION: la multiregione per la tua richiesta API. Assegna uno dei seguenti valori:us-per la multiregione Stati Unitieu-per la multiregione EUglobal-per la località globale

Configura audit log

Model Armor registra i log di controllo dell'accesso ai dati che puoi utilizzare per analizzare i verdetti di screening di richieste e risposte. Questi log non contengono le query utente o le risposte di NotebookLM Enterprise, quindi sono sicuri per i report e l'analisi. Per saperne di più, consulta Log di controllo per Model Armor.

Per accedere a questi log, devi disporre del ruolo IAM

Visualizzatore log privati

(roles/logging.privateLogViewer).

Abilita gli audit log di accesso ai dati

Per abilitare gli audit log dell'accesso ai dati:

Nella console Google Cloud , vai a IAM e amministrazione > Audit Logs.

Seleziona l'API Model Armor.

Nella sezione Tipo di autorizzazione, seleziona il tipo di autorizzazione Lettura dati.

Fai clic su Salva.

Esaminare gli audit log dell'accesso ai dati

Per esaminare i log di controllo dell'accesso ai dati:

Nella console Google Cloud , vai a Esplora log.

Cerca nei log i seguenti nomi di metodi:

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPromptper visualizzare le richieste utente sottoposte a screening.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponseper visualizzare le risposte sottoposte a screening.