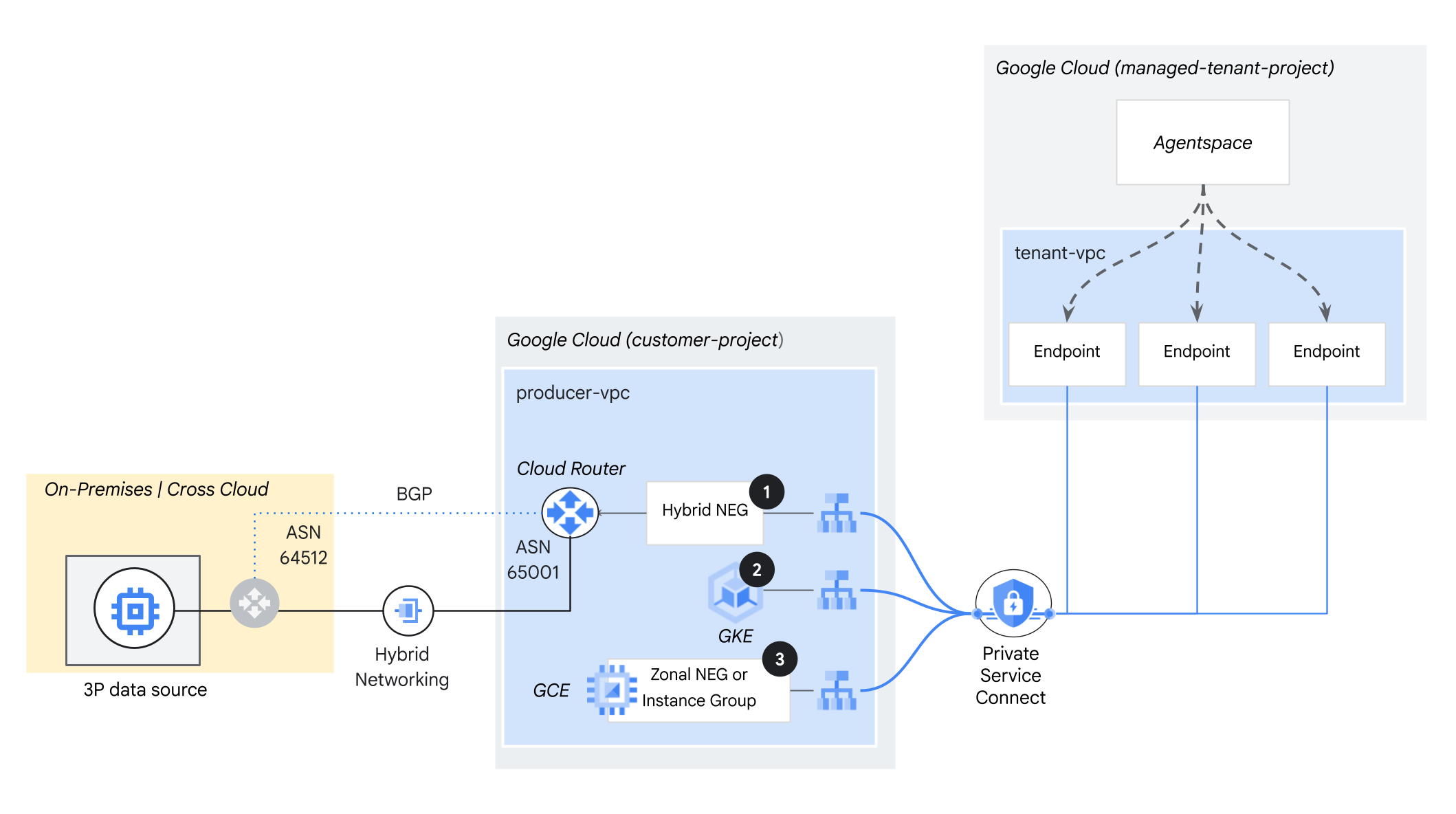

Gemini Enterprise dapat terhubung dengan aman ke sumber data pihak ketiga yang dihosting sendiri dan dikelola pelanggan. Koneksi ini dibuat melalui layanan produsen Private Service Connect.

Model konektivitas ini memastikan bahwa data sensitif tetap berada dalam kontrol dan batas jaringan Anda, sekaligus memungkinkan Gemini Enterprise mengakses dan menggunakan informasi yang terdapat dalam sumber data ini. Dengan menggunakan Private Service Connect, Anda dapat membuat saluran komunikasi yang aman dan skalabel, melewati internet publik, dan meminimalkan potensi risiko keamanan yang terkait dengan konfigurasi jaringan tradisional.

Gemini Enterprise mendukung pola sumber data yang dihosting sendiri berikut:

Lokal atau multi-cloud: Sumber data yang di-deploy di pusat data Anda atau di penyedia cloud lain (misalnya, Amazon Web Services EC2 atau EKS, atau virtual machine Microsoft Azure), menggunakan konektivitas jaringan hybrid.

Google Kubernetes Engine: Sumber data yang dihosting dalam cluster GKE.

Google Cloud Compute Engine: Sumber data yang di-deploy di VM Google Compute Engine.

Menggunakan Private Service Connect dengan layanan yang dihosting sendiri

Private Service Connect adalah Google Cloud fitur jaringan yang memungkinkan akses pribadi dari jaringan Virtual Private Cloud konsumen ke layanan terkelola. Layanan ini membuat koneksi eksplisit yang aman antara konsumen layanan dan produsen layanan, sehingga tidak memerlukan peering Virtual Private Cloud, perutean yang rumit, atau alamat IP publik.

Anda dapat menyiapkan deployment Private Service Connect Gemini Enterprise dengan hal berikut:

Gemini Enterprise sebagai konsumen layanan

Jaringan Anda, yang berisi load balancer yang mereferensikan resource komputasi lokal, multicloud, atau Google Cloud , sebagai produsen layanan

Untuk mengetahui informasi tentang aspek tertentu dalam menggunakan Private Service Connect untuk menghubungkan layanan yang dihosting sendiri ke Gemini Enterprise, lihat bagian berikut.

Konfigurasi subnet dan jaringan VPC

Ingat hal berikut:

Alokasi proxy berada di tingkat VPC, bukan di tingkat load balancer. Anda harus membuat satu subnet khusus proxy di setiap region jaringan virtual (VPC) tempat Anda menggunakan load balancer berbasis Envoy. Jika Anda men-deploy beberapa load balancer di region dan jaringan VPC yang sama, load balancer tersebut akan menggunakan subnet khusus proxy yang sama untuk load balancing.

Pemeriksaan health check berasal dari proxy Envoy yang berada di subnet khusus proxy dalam region. Agar pemeriksaan health check berfungsi dengan benar, Anda harus membuat aturan firewall di lingkungan eksternal yang mengizinkan traffic dari subnet khusus proxy untuk menjangkau backend eksternal Anda.

Subnet khusus proxy adalah subnet sumber yang menargetkan database lintas cloud. Pastikan subnet ini diiklankan oleh Cloud Router. Untuk mengetahui informasi selengkapnya, lihat Memberitahukan subnet VPC spesifik.

Subnet khusus proxy harus ada dalam daftar yang diizinkan untuk firewall lokal atau Cross-Cloud.

Anda harus membuat subnet khusus proxy, terlepas dari apakah jaringan VPC Anda berada dalam mode otomatis atau kustom. Subnet khusus proxy harus menyediakan 64 alamat IP atau lebih. Ini sesuai dengan panjang awalan /26 atau lebih pendek. Ukuran subnet yang direkomendasikan adalah /23 (512 alamat khusus proxy).

Subnet NAT Private Service Connect

Paket dari jaringan VPC konsumen diterjemahkan menggunakan NAT sumber (SNAT), sehingga alamat IP sumber aslinya dikonversi menjadi alamat IP sumber dari subnet NAT di jaringan VPC produsen. Subnet NAT Private Service Connect tidak dapat menghosting workload.

Ukuran subnet minimum untuk NAT Private Service Connect adalah /29. Anda dapat menambahkan subnet NAT tambahan ke lampiran layanan kapan saja, tanpa mengganggu traffic.

Anda dapat memantau layanan yang dipublikasikan menggunakan dasbor standar atau Google Cloud metrik untuk penggunaan NAT Private Service Connect.

Konfigurasi load balancer

Produsen layanan menempatkan aplikasi atau layanannya di balik Google Cloud Load Balancer Internal. Sebaiknya gunakan Load Balancer Proxy TCP Internal. Jika menggunakan Google Kubernetes Engine, Anda dapat menggunakan Load Balancer Jaringan passthrough internal.

Karena Gemini Enterprise tidak tersedia di semua lokasi, Anda harus mengaktifkan akses global saat membuat aturan penerusan load balancer internal. Jika Anda tidak mengaktifkan akses global, pembuatan endpoint untuk Gemini Enterprise (konsumen layanan) dapat gagal. Pastikan Anda telah mengaktifkan akses global sebelum membuat lampiran layanan Private Service Connect. Untuk mengetahui informasi selengkapnya tentang akses klien untuk load balancer internal, lihat Akses klien.

Konfigurasi lampiran layanan

Untuk memublikasikan layanan menggunakan Private Service Connect, produsen layanan membuat lampiran layanan. Lampiran ini memungkinkan konsumen layanan, seperti Gemini Enterprise, untuk terhubung ke layanan produsen. Untuk mengetahui informasi tentang cara memublikasikan layanan dan membuat lampiran layanan, lihat Memublikasikan layanan.

Produsen layanan memiliki dua opsi utama untuk mengontrol koneksi konsumen, yang dikelola menggunakan preferensi koneksi berikut:

Menerima semua koneksi secara otomatis: Opsi ini memungkinkan konsumen mana pun untuk terhubung, tanpa persetujuan eksplisit.

Terima koneksi untuk project yang dipilih (persetujuan eksplisit): Opsi ini mengharuskan Anda menyetujui setiap project yang meminta koneksi secara manual. Dengan opsi ini, Anda dapat memilih untuk menerima atau menolak project.

Jika Anda menggunakan persetujuan project eksplisit, untuk membuat koneksi ke lampiran layanan, Anda harus melakukan hal berikut:

Buat penyimpanan data (misalnya, penyimpanan data Jira Data Center).

Di halaman Private Service Connect di konsol Google Cloud, setujui koneksi yang tertunda dari project tenant Gemini Enterprise untuk penyimpanan data baru Anda. Anda dapat mengidentifikasi project tenant berdasarkan project ID-nya, yang diakhiri dengan

-tp. Untuk mengetahui informasi selengkapnya, lihat Mengelola permintaan akses ke layanan yang dipublikasikan.Di halaman Gemini Enterprise di konsol Google Cloud , di Data stores, klik nama penyimpanan data baru Anda untuk melihat statusnya. Status penyimpanan data ditampilkan di halaman Data.

Anda tidak dapat melihat project ID tenant Gemini Enterprise hingga Anda membuat penyimpanan data. Status penyimpanan data tetap Membuat hingga Anda menyetujui koneksi project di Private Service Connect.

Saat membuat lampiran layanan, jangan pilih proxy protocol kecuali jika didukung oleh layanan yang dihosting sendiri. Tindakan ini akan menghasilkan error SSL/TLS. Anda dapat membatalkan pemilihan protokol proxy dengan mengedit lampiran layanan.

Konfigurasi firewall

Konfigurasi aturan firewall ingress untuk mengizinkan traffic antara subnet NAT Private Service Connect dan VM backend di load balancer layanan produsen. Jika Anda menggunakan NEG hybrid atau internet sebagai backend, aturan firewall tidak diperlukan.

Langkah berikutnya

Untuk mengetahui informasi selengkapnya tentang cara Gemini Enterprise terintegrasi dengan Private Service Connect, lihat codelab berikut di Google Developer Codelabs:

Untuk mengetahui informasi selengkapnya tentang penggunaan load balancer internal di berbagai jaringan VPC di Google Kubernetes Engine, lihat Membuat load balancer internal di berbagai jaringan VPC.