Esta página oferece uma vista geral da funcionalidade de autorização entre organizações e os passos para a configurar.

Pode usar o Chrome Enterprise Premium para permitir o acesso seguro a dados a partir de dispositivos numa organização. Isto garante que os dispositivos são avaliados em função da política de acesso da organização nos pontos de aplicação quando se determina o acesso. Por exemplo, se deve permitir ou recusar o acesso de outra organização é uma informação na política de acesso que é avaliada. Se precisar que os dispositivos na sua organização acedam a recursos noutra organização, a sua organização e a outra organização têm de ter a autorização entre organizações configurada.

A autorização entre organizações permite-lhe configurar uma política de acesso para confiar e usar dados, como atributos de dispositivos, pertencentes a outras organizações. Por exemplo, pode configurar a política de acesso da sua organização para permitir o acesso aos respetivos recursos a partir de dispositivos noutras organizações.

Antes de começar

Para configurar e gerir a autorização entre organizações, precisa dos IDs das organizações da sua organização e dos IDs das organizações que quer autorizar. Também precisa do número da política ao nível da organização. Se não tiver os IDs da organização ou o número da política ao nível da organização, consulte as seguintes informações:

Quando configura e gere a autorização entre organizações, trabalha com o recurso AuthorizedOrgsDesc. O recurso AuthorizedOrgsDesc contém a lista de organizações que quer autorizar e especifica o tipo de autorização, o tipo de recurso e a direção da autorização para as organizações.

Pode usar a Google Cloud CLI para criar um recurso AuthorizedOrgsDesc e modificar as respetivas definições. Quando trabalha com o recurso AuthorizedOrgsDesc, aplica-se o seguinte:

ASSET_TYPE_DEVICEé a única opção disponível para o tipo de recurso.AUTHORIZATION_TYPE_TRUSTé a única opção disponível para o tipo de autorização.

Configure a autorização de dispositivos entre organizações

Esta secção fornece os passos para configurar a autorização entre organizações através de um exemplo ao longo dos passos.

Este exemplo cria uma relação de autorização bidirecional entre duas organizações e permite que os dispositivos de uma organização acedam a recursos noutra organização. A organização de recursos (organizations/RESOURCE_ORG_ID) contém recursos como contentores do Cloud Storage e VMs. A organização de recursos tem níveis de acesso que permitem que dispositivos específicos na organização acedam aos respetivos recursos. A organização parceira (organizations/PARTNER_ORG_ID) é uma organização que precisa de aceder a recursos na organização de recursos.

Seguem-se as políticas para as organizações de recursos e parceiros antes de a autorização entre organizações ser configurada:

Organização de recursos (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Entidade parceira (organizations/PARTNER_ORG_ID):

no access policy

Na imagem seguinte, os atributos do dispositivo da organização parceira não estão visíveis para a organização de recursos porque a autorização entre organizações não está configurada.

Os passos seguintes mostram como configurar a organização de recursos e a organização de parceiros para ativar a autorização entre organizações através da CLI Google Cloud.

Prepare

Conclua os passos nesta secção para a organização parceira e o recurso.

Certifique-se de que ambas as organizações têm uma política ao nível da organização. Para criar uma política ao nível da organização, consulte o artigo Crie uma política de acesso ao nível da organização.

Execute o seguinte comando para obter o número da política de acesso ao nível da organização:

gcloud access-context-manager policies list --organization=ORG_ID

Substitua ORG_ID pelo ID da sua organização.

Deve receber informações no seguinte formato:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Configure a organização de recursos

Tem de ser o administrador da organização de recursos (

organizations/RESOURCE_ORG_ID) para concluir este passo. Crie um recursoAuthorizedOrgsDescpara o recurso organization executando o seguinte comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

PARTNER_ORG_ID: o número da organização parceira.

Apresente o recurso

AuthorizedOrgsDescrecém-criado para verificar se está correto executando o seguinte comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

Configure a organização parceira

Tem de ser o administrador da organização parceira (

organizations/PARTNER_ORG_ID) para concluir este passo. Crie um recursoAuthorizedOrgsDescpara a organização parceira executando o seguinte comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

RESOURCE_ORG_ID: o número da organização do recurso.

Apresente o recurso

AuthorizedOrgsDescrecém-criado para verificar se está correto executando o seguinte comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

Políticas esperadas após a configuração

Seguem-se as políticas para as organizações de recursos e parceiros após a configuração da autorização entre organizações:

Organização de recursos (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Entidade parceira (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

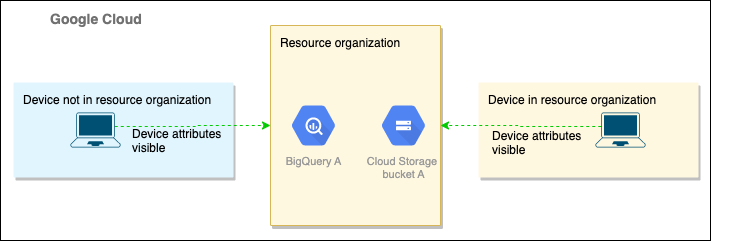

A imagem seguinte mostra a visibilidade dos atributos do dispositivo da organização parceira após a configuração da autorização entre organizações.

Testar a configuração

Depois de configurar as duas organizações, pode fazer com que um utilizador da organização parceira tente aceder a recursos na organização de recursos através de um dispositivo compatível. Se o acesso for concedido, a autorização entre organizações funciona conforme esperado. Agora, os utilizadores na organização parceira podem aceder ao contentor A no Cloud Storage da organização de recursos apenas se o dispositivo do utilizador tiver uma política de bloqueio de ecrã em vigor.

Se o dispositivo não tiver acesso concedido, siga novamente os passos de configuração para corrigir a configuração.

Faça a gestão de uma configuração de autorização entre organizações

Depois de configurar a autorização entre organizações, pode ter de remover o acesso a uma organização, adicionar acesso a outra organização ou realizar outras tarefas. Esta secção contém informações sobre como concluir tarefas comuns ao gerir a autorização entre organizações.

Crie um recurso AuthorizedOrgsDesc e autorize organizações externas

Para criar um recurso AuthorizedOrgsDesc e incluir as organizações externas às quais quer conceder acesso, execute o seguinte comando:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ORG_ID: o ID da organização à qual quer conceder acesso. Quando especificar mais do que uma organização, use uma vírgula para separar os IDs das organizações.

ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

Adicionar entidade

Para adicionar uma organização a um recurso AuthorizedOrgsDesc existente, execute o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ORG_ID: o ID da organização à qual quer conceder acesso. Quando especificar mais do que uma organização, use uma vírgula para separar os IDs das organizações.

ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

Remova uma organização

Para remover uma organização de um recurso AuthorizedOrgsDesc existente, execute o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ORG_ID O ID da organização que quer remover.

ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

Especifique uma nova lista de organizações

Para especificar uma nova lista de organizações num recurso AuthorizedOrgsDesc

existente, execute o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ORG_ID: o ID da organização à qual quer conceder acesso. Quando especificar mais do que uma organização, use uma vírgula para separar os IDs das organizações.

ACCESS_POLICY_NUMBER: o número da política de acesso ao nível da organização.

Remova todas as organizações

Para remover todas as organizações de um recurso AuthorizedOrgsDesc existente, execute o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER O número da política de acesso ao nível da organização.

Apresente um recurso AuthorizedOrgsDesc

Para apresentar um recurso AuthorizedOrgsDesc existente, execute o seguinte comando:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER O número da política de acesso ao nível da organização.

Indica os AuthorizedOrgsDesc recursos

Para listar os recursos AuthorizedOrgsDesc na política de acesso, execute o seguinte comando:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Substitua ACCESS_POLICY_NUMBER pelo número da política de acesso ao nível da organização.

Remova um recurso AuthorizedOrgsDesc

Para remover um recurso AuthorizedOrgsDesc, execute o seguinte comando:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua o seguinte:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome tem de começar por uma letra e conter apenas letras, números e sublinhados. O nome pode ter um máximo de 50 carateres.ACCESS_POLICY_NUMBER O número da política de acesso ao nível da organização.