Untuk mengamankan resource web Anda dengan cara yang mudah dikelola, skalabel, dan terperinci,Google Cloud menawarkan akses kontekstual melalui Identity-Aware Proxy (IAP). IAP dirancang untuk menerapkan model keamanan BeyondCorp, yang menetapkan perimeter zero-trust di internet publik untuk kerja jarak jauh yang aman tanpa memerlukan VPN tradisional.

Anda dapat mengizinkan akses aman ke situs atau aplikasi web Anda bagi pengguna yang berada di mana saja atau di perangkat apa saja dengan menggunakan IAP untuk mengontrol pembatasan terperinci. Kontrol akses dapat dikonfigurasi berdasarkan identitas dan konteks pengguna terkait permintaan mereka tanpa melakukan perubahan situs tambahan. Anda juga dapat menentukan dan menerapkan kebijakan akses secara terpusat di beberapa aplikasi dan situs, termasuk kebijakan IAM dengan binding bersyarat. IAP dapat digunakan dengan penawaran Google Cloud lainnya, termasuk lingkungan standar App Engine, Compute Engine, dan Google Kubernetes Engine.

Mengonfigurasi tingkat akses

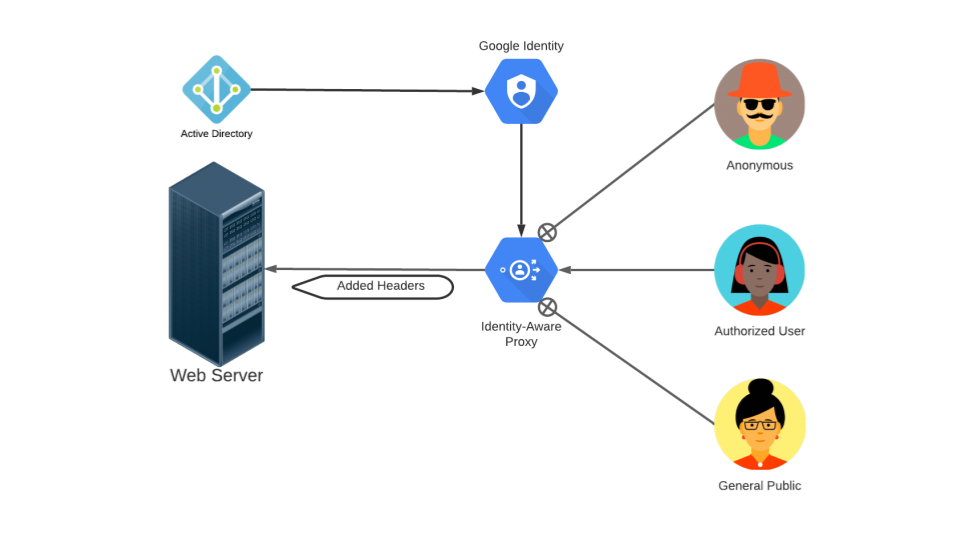

Saat mengakses resource web yang diketahui oleh IAP, pengguna harus login dengan kredensial layanan identitas Google (misalnya alamat email Gmail atau Google Workspace mereka) atau LDAP yang terdaftar di layanan direktori LDAP dan disinkronkan dengan layanan identitas Google. Jika pengguna diizinkan, IAP akan meneruskan permintaannya ke server web beserta data header yang mencakup identitas pengguna.

Gambar 1. Mengontrol akses pengguna ke resource web di balik IAP.

Di Konsol Cloud, Anda dapat mengonfigurasi IAP untuk memblokir pengguna yang tidak diizinkan agar tidak mengakses resource tertentu.

Untuk resource di App Engine, caranya sebagai berikut:

- Buka halaman Identity-Aware Proxy di project aktif Anda.

- Pilih resource yang ingin diubah.

Klik Add Principal, lalu tambahkan alamat email grup atau individu yang ingin Anda beri peran IAP-secured Web App User untuk project tersebut.

Tabel di bawah mencantumkan beberapa skenario akses umum dan principal yang akan diberi akses untuk setiap skenario.

Tingkat Akses Contoh Resource Web Contoh Principal Akses publik dan terbuka Situs publik perusahaan. allUsersAkses yang diautentikasi pengguna Situs untuk mengirimkan tiket dukungan. allAuthenticatedUsersAkses yang dibatasi untuk karyawan Aplikasi yang berjalan di intranet perusahaan. bigcorpltd.com,contractors@bigcorpltd.comAkses yang sangat sensitif, dan dibatasi untuk perangkat dan karyawan Aplikasi yang memiliki akses ke informasi pribadi pelanggan. customer.support@bigcorpltd.comCatatan: Tingkat akses ini memerlukan penambahan informasi pembatasan melalui Access Context Manager, seperti atribut kebijakan perangkat atau subnetwork IP yang diizinkan. Pengguna juga perlu menyiapkan profil kerja di perangkat seluler mereka atau mengonfigurasi ekstensi Chrome di browser mereka.

- Klik Add untuk menyimpan perubahan.

Langkah berikutnya

- Mulailah dengan memahami konsep IAP dan mengikuti panduan memulai.

- Pelajari lebih lanjut dengan menonton video pengantar berikut:

- Lihat tutorial ini untuk mempelajari cara menggunakan IAP dengan lingkungan standar App Engine, Compute Engine, Google Kubernetes Engine, dan aplikasi lokal.