La console Google Cloud , Google Cloud CLI e l'API REST mostrano tutti messaggi di errore quando un utente tenta di accedere a una risorsa a cui non ha l'autorizzazione. Quando un utente riscontra un errore di autorizzazione, può richiedere l'accesso alla risorsa. Viene generata un'email inviata al contatto tecnico necessario della tua organizzazione.

Quando l'amministratore fa clic sul link nell'email generata, viene indirizzato al riepilogo della correzione dei criteri. Gli amministratori possono anche accedere al riepilogo della correzione delle norme facendo clic su Visualizza dettagli per la risoluzione dei problemi in un messaggio di errore relativo alle autorizzazioni e poi su Policy Troubleshooter. Questa pagina descrive i dettagli della richiesta, tra cui l'entità richiedente, la risorsa e le autorizzazioni richieste dall'entità.

La sezione Stato di accesso attuale riepiloga i risultati per ogni tipo di policy (in particolare, policy di autorizzazione, policy di negazione e policy di Principal Access Boundary) e indica il risultato complessivo. Il risultato indica se l'entità può accedere alla risorsa, in base ai criteri pertinenti.

Puoi ottenere ulteriori informazioni sui criteri che bloccano l'accesso dell'utente facendo clic su Risoluzione dei problemi avanzata.

Fai clic su Risolvi per visualizzare le opzioni per risolvere i problemi di accesso dell'utente. Per scoprire i diversi modi in cui puoi risolvere gli errori di autorizzazione causati da ciascuno dei diversi tipi di criteri utilizzando la console Google Cloud , consulta quanto segue:

- Correggere gli errori di autorizzazione della policy di autorizzazione

- Correggere gli errori di autorizzazione della policy di negazione

- Correggi gli errori di autorizzazione di Principal Access Boundary

Correggi la policy di autorizzazione

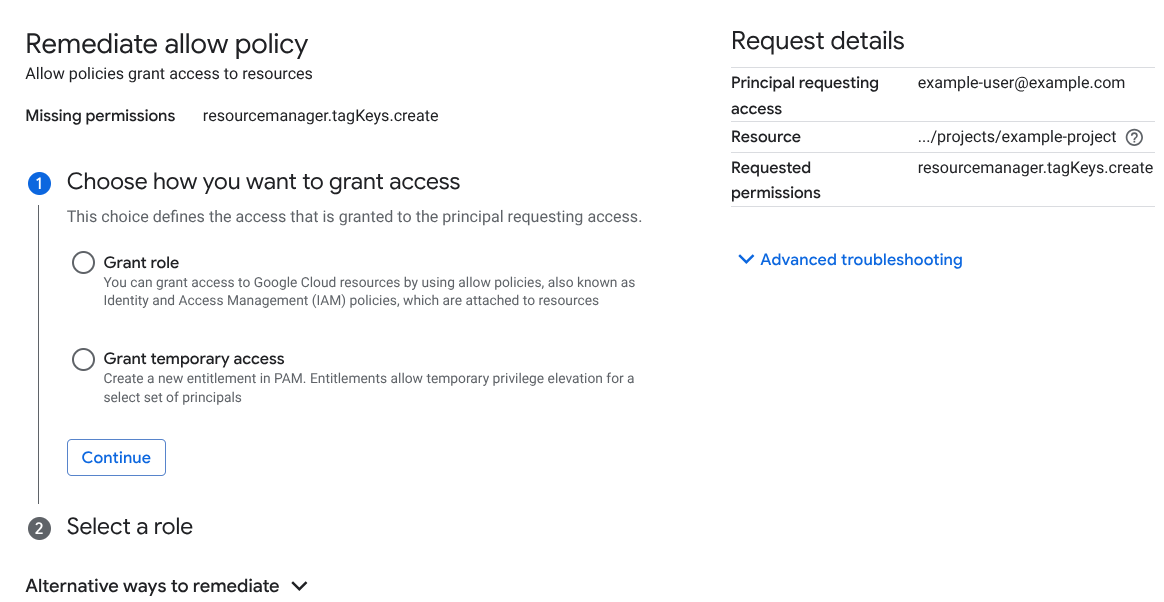

La pagina Correzione del criterio di autorizzazione mostra le autorizzazioni che mancano all'utente. Per risolvere il problema di accesso bloccato da una policy di autorizzazione, puoi concedere l'accesso all'utente o creare un diritto Privileged Access Manager per l'utente. Dopo aver creato il diritto, l'utente può richiederlo per accedere alla risorsa.

Per concedere l'accesso all'utente:

- Seleziona Concedi ruolo.

- Fai clic su Continua.

- Seleziona un ruolo applicabile per visualizzarne i dettagli.

- Fai clic su Concedi l'accesso.

Per creare un nuovo diritto di Privileged Access Manager:

- Seleziona Concedi l'accesso temporaneo.

- Fai clic sul ruolo applicabile da concedere per visualizzarne i dettagli.

Fai clic su Crea diritto.

Nel riquadro Crea un nuovo diritto, inserisci i dettagli del diritto:

- Inserisci un nome per il nuovo diritto.

- Seleziona la durata massima della concessione.

- Fai clic su Avanti.

- (Facoltativo) Aggiungi altri richiedenti per questo diritto.

- Fai clic su Avanti.

- Aggiungi almeno un'entità per approvare le richieste di diritti o seleziona Attiva l'accesso senza approvazioni.

- Fai clic su Avanti.

- (Facoltativo) Inserisci gli indirizzi email degli amministratori che vuoi notificare.

- Fai clic su Fine, quindi su Crea diritto.

Per saperne di più su Privileged Access Manager, vedi Creare diritti in Privileged Access Manager.

Se non esiste un ruolo che contenga tutte le autorizzazioni richieste dall'utente, non vengono suggeriti ruoli o diritti.

Per metodi alternativi di correzione dell'accesso dell'utente, vedi Risolvere gli errori di autorizzazione dei criteri di autorizzazione.

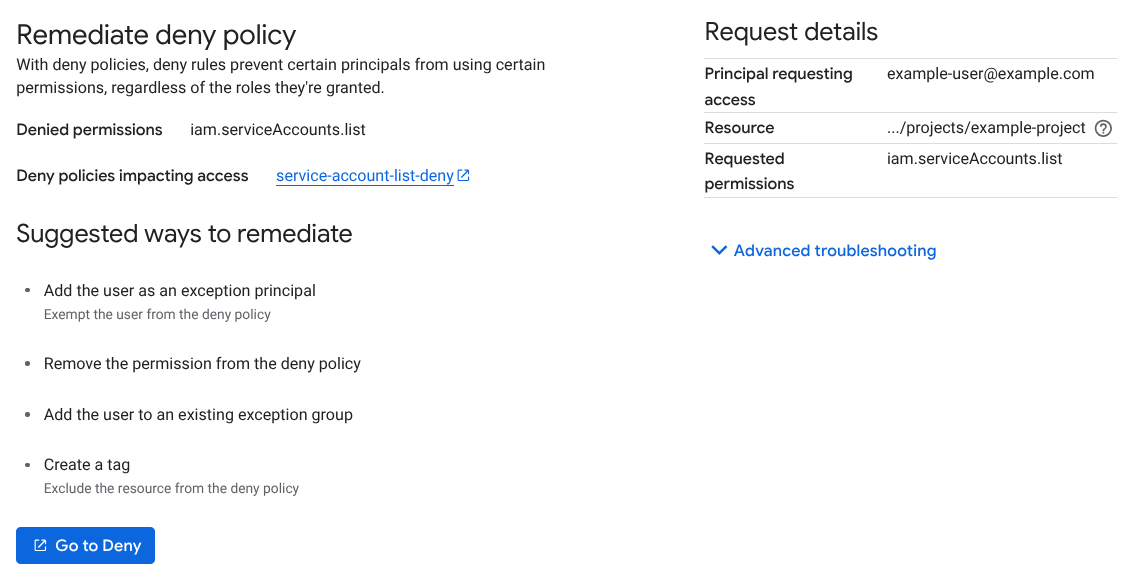

Correggi la policy di negazione

Le policy di negazione sono associate a un'organizzazione, una cartella o un progetto. Google Cloud Un criterio di negazione contiene regole di negazione, che identificano le entità ed elencano le autorizzazioni che le entità non possono utilizzare.

La pagina Correggi policy di negazione mostra la policy di negazione che impedisce all'utente di utilizzare l'autorizzazione e suggerisce diversi metodi per correggere l'accesso dell'utente.

I metodi suggeriti per correggere le richieste di accesso relative alle policy di negazione includono quanto segue:

Esonera l'utente dalla policy di negazione.

Rimuovi l'autorizzazione dalla policy di negazione.

Crea un tag per escludere la risorsa dalla policy di negazione.

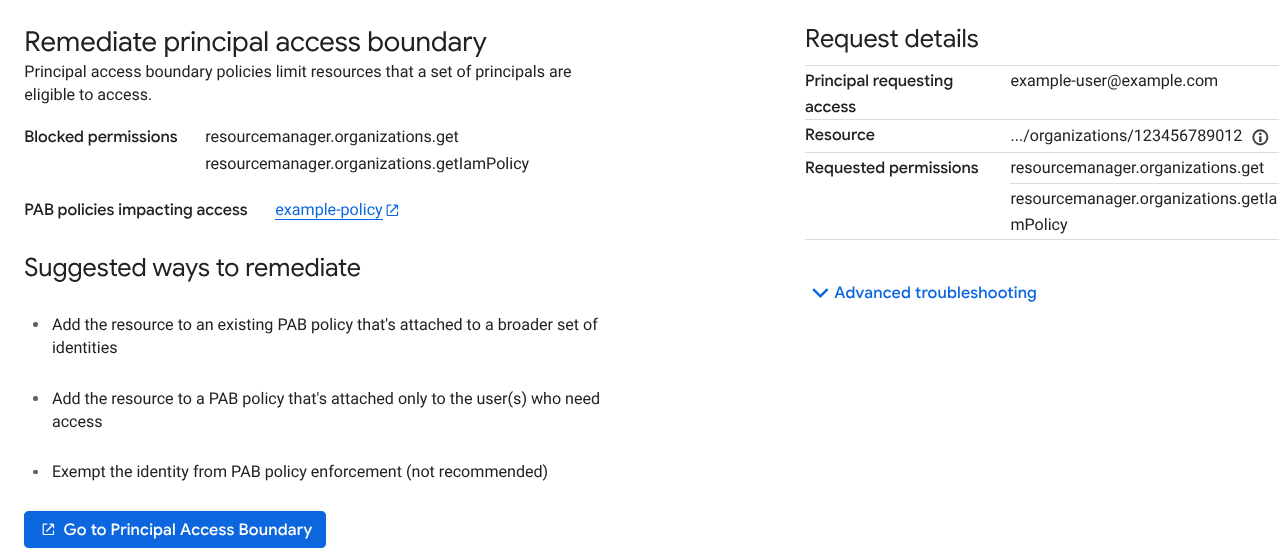

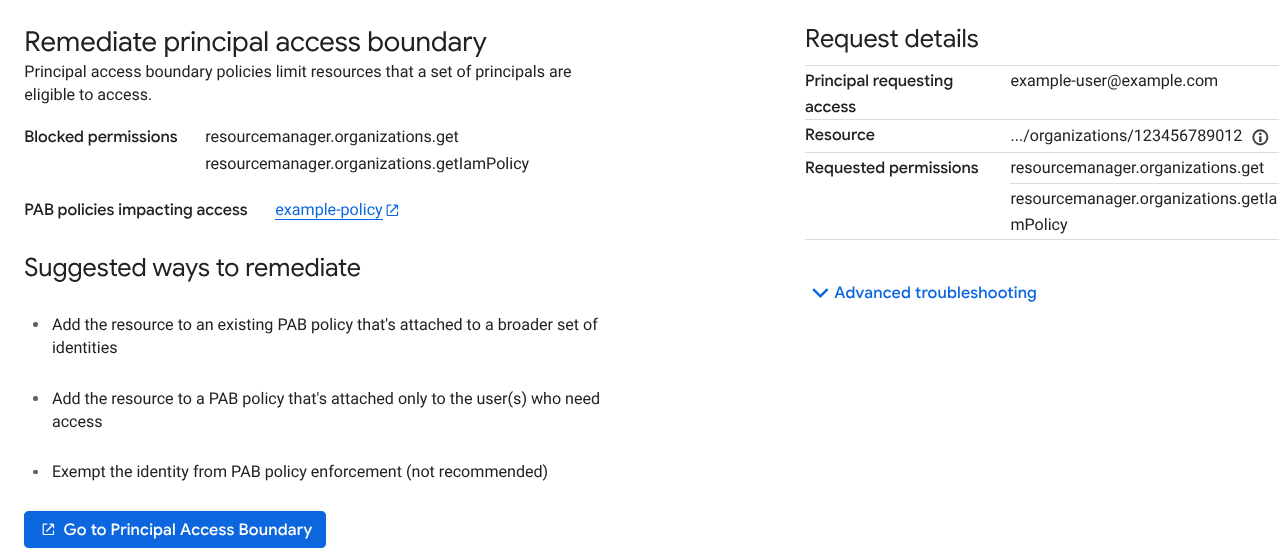

Correggi Principal Access Boundary

Per impostazione predefinita, le entità possono accedere a qualsiasi risorsa. Google Cloud Tuttavia, se sono soggette a una policy di Principal Access Boundary, possono accedere solo alle risorse elencate nelle policy di Principal Access Boundary a cui sono soggette. In questi casi, una policy di Principal Access Boundary potrebbe impedire a un'entità di accedere a una risorsa.

La pagina Correggi il limite di accesso principale mostra la policy di Principal Access Boundary che impedisce all'utente di accedere alla risorsa e suggerisce diversi metodi per correggere l'accesso dell'utente.

I metodi suggeriti per correggere le richieste di accesso correlate alle policy di Principal Access Boundary includono quanto segue:

Aggiungi la risorsa a una policy di Principal Access Boundary esistente collegata a un insieme più ampio di identità.

Aggiungi la risorsa a una policy di Principal Access Boundary collegata all'utente che deve accedere.

Non consigliato: escludi l'identità dall'applicazione di Principal Access Boundary.

Passaggi successivi

- Utilizza il riferimento alle autorizzazioni o il riferimento ai ruoli predefiniti per determinare quale ruolo concedere a un utente a cui mancano le autorizzazioni.

- Scopri gli altri strumenti di Policy Intelligence, che ti aiutano a comprendere e gestire le tue policy per migliorare in modo proattivo la configurazione della sicurezza.