La consola, Google Cloud CLI y la API de REST muestran mensajes de error cuando un usuario intenta acceder a un recurso al que no tiene permiso para acceder. Google Cloud Cuando un usuario encuentra un error de permiso, puede solicitar acceso al recurso. Se generará un correo electrónico que se enviará al contacto esencial técnico de tu organización.

Cuando el administrador hace clic en el vínculo del correo electrónico generado, se lo redirecciona al resumen de corrección de la política. Los administradores también pueden acceder al resumen de corrección de políticas haciendo clic en Ver detalles de solución de problemas en un mensaje de error de permiso y, luego, en Solucionador de problemas de políticas. En esta página, se describen los detalles de la solicitud, incluida la principal solicitante, el recurso y los permisos que solicita la principal.

En la sección Estado de acceso actual, se resumen los resultados de cada tipo de política (específicamente, las políticas de permiso, las políticas de denegación y las políticas de límite de acceso de la principal) y se indica el resultado general. El resultado indica si el principal puede acceder al recurso, según las políticas pertinentes.

Para obtener más información sobre las políticas que bloquean el acceso del usuario, haz clic en Solución de problemas avanzada.

Haz clic en Remediar para ver las opciones para solucionar los problemas de acceso de ese usuario. Para conocer las diferentes formas en que puedes resolver los errores de permisos causados por cada uno de los diferentes tipos de políticas con la consola de Google Cloud , consulta lo siguiente:

- Corrige errores de permisos de la política de permisos

- Cómo corregir errores de permisos de la política de denegación

- Corrige los errores de permiso del límite de acceso de la principal

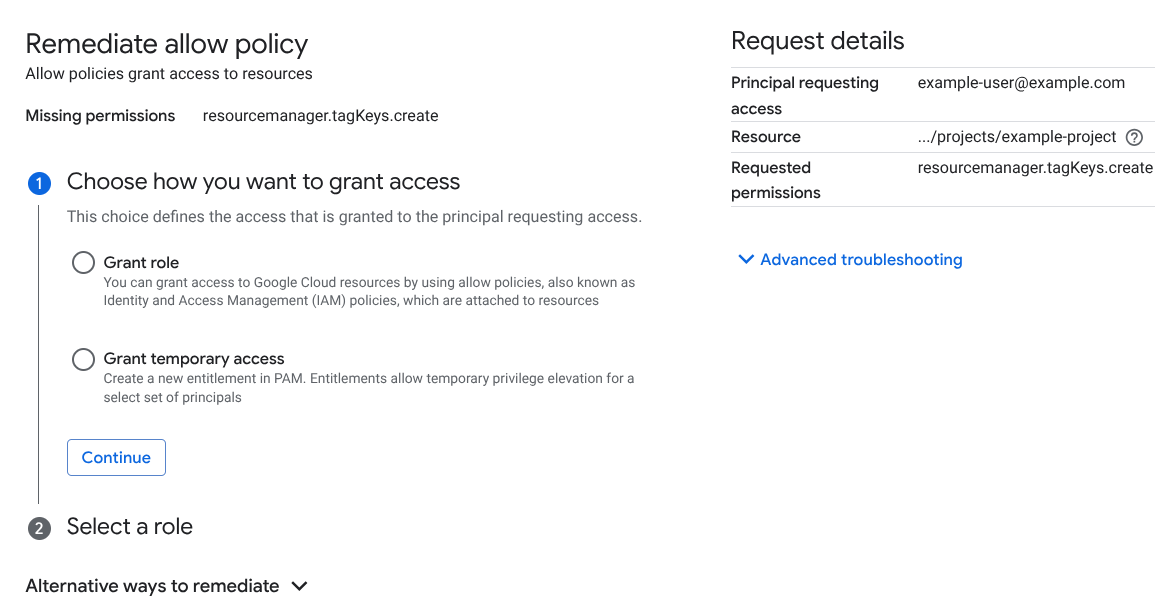

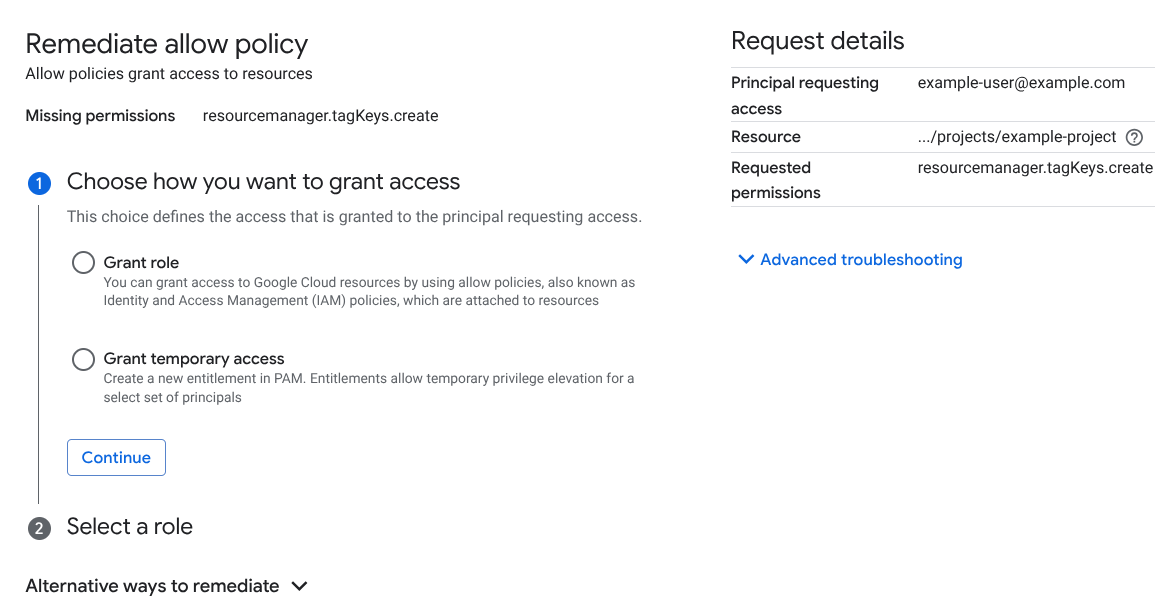

Corrige la política de permisos

En la página Remediate allow policy, se muestran los permisos que le faltan al usuario. Para resolver el acceso bloqueado por una política de permisos, puedes otorgar acceso a ese usuario o crear un derecho de Privileged Access Manager para el usuario. Después de crear el derecho, el usuario puede solicitarlo para acceder al recurso.

Para otorgarle acceso al usuario, haz lo siguiente:

- Selecciona Otorgar rol.

- Haz clic en Continuar.

- Selecciona un rol aplicable para ver sus detalles.

- Haz clic en Otorgar acceso.

Para crear un nuevo derecho de Privileged Access Manager, haz lo siguiente:

- Selecciona Otorgar acceso temporal.

- Haz clic en el rol aplicable que deseas otorgar para ver sus detalles.

Haz clic en Crear derecho.

En el panel Create a new entitlement, ingresa los detalles del derecho:

- Ingresa un nombre para el nuevo derecho.

- Selecciona la duración máxima del permiso.

- Haz clic en Siguiente.

- De manera opcional, agrega más solicitantes para este derecho.

- Haz clic en Siguiente.

- Agrega al menos un principal para aprobar las solicitudes de derechos o selecciona Activar el acceso sin aprobaciones.

- Haz clic en Siguiente.

- De manera opcional, ingresa las direcciones de correo electrónico de los administradores a los que quieras enviar una notificación.

- Haz clic en Listo y, luego, en Crear derecho.

Para obtener más información sobre Privileged Access Manager, consulta Crea derechos en Privileged Access Manager.

Si no hay un rol que contenga todos los permisos que requiere el usuario, no se sugieren roles ni derechos.

Para conocer otros métodos para corregir el acceso del usuario, consulta Cómo resolver errores de permisos de políticas de permisos.

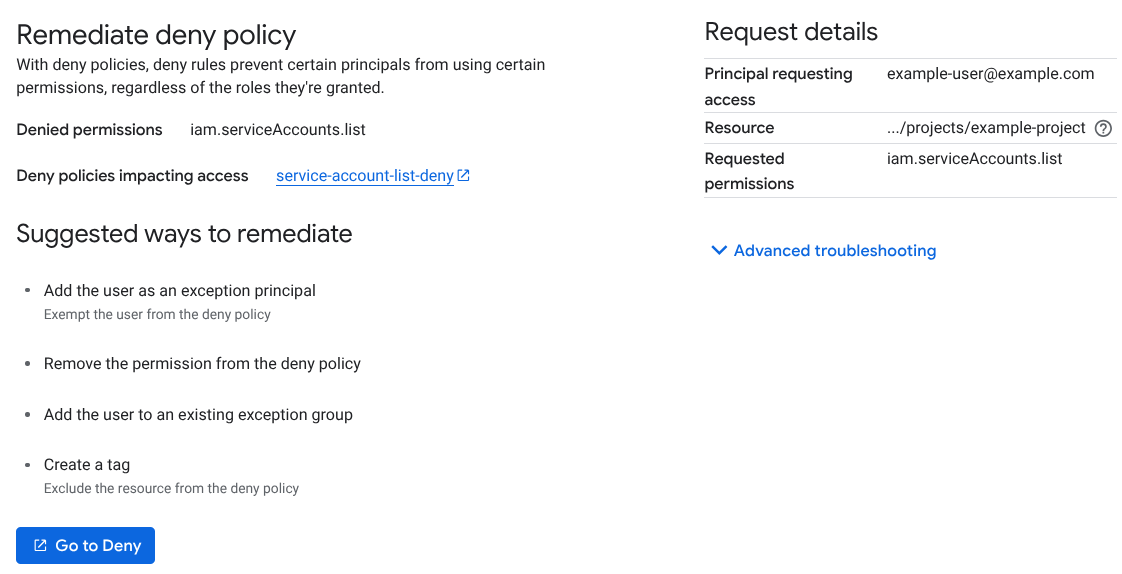

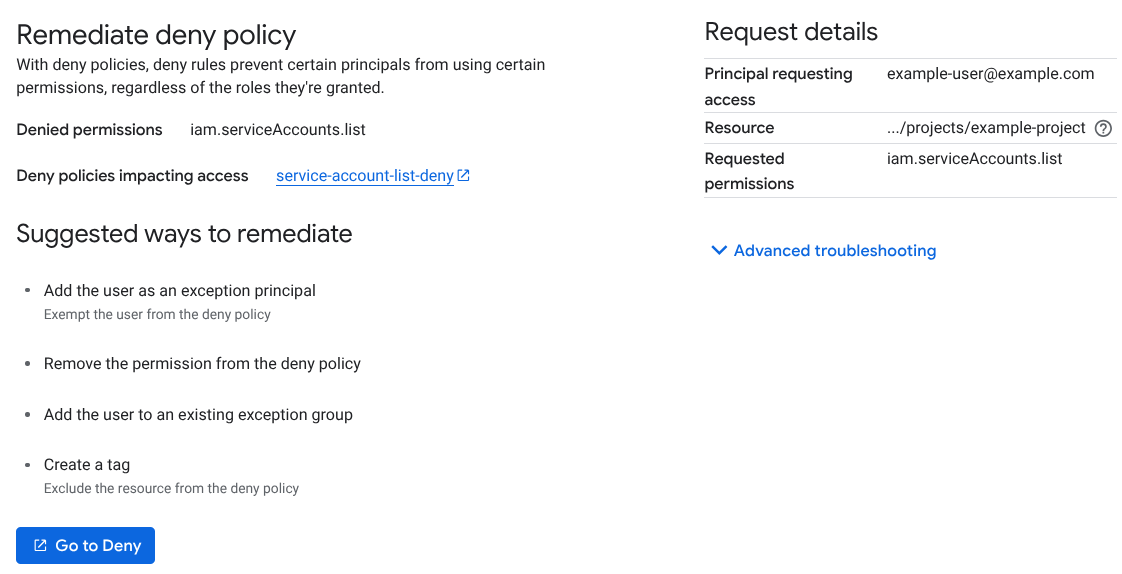

Corrige la política de denegación

Las políticas de denegación se adjuntan a una Google Cloud organización, carpeta o proyecto. Una política de denegación contiene reglas de denegación, que identifican las principales y enumeran los permisos que las principales no pueden usar.

En la página Remediate deny policy, se muestra la política de denegación que impide que el usuario use el permiso y se sugieren varios métodos para corregir el acceso del usuario.

Los métodos sugeridos para corregir las solicitudes de acceso relacionadas con las políticas de rechazo incluyen los siguientes:

Exime al usuario de la política de denegación.

Quita el permiso de la política de denegación.

Crea una etiqueta para excluir el recurso de la política de denegación.

Corrige el límite de acceso de la principal

De forma predeterminada, las principales son aptas para acceder a cualquier recurso Google Cloud . Sin embargo, si están sujetos a alguna política de límite de acceso de las principales, solo podrán acceder a los recursos que se enumeran en las políticas de límite de acceso de las principales a las que estén sujetos. En estos casos, una política de límite de acceso de las principales podría impedir que una principal acceda a un recurso.

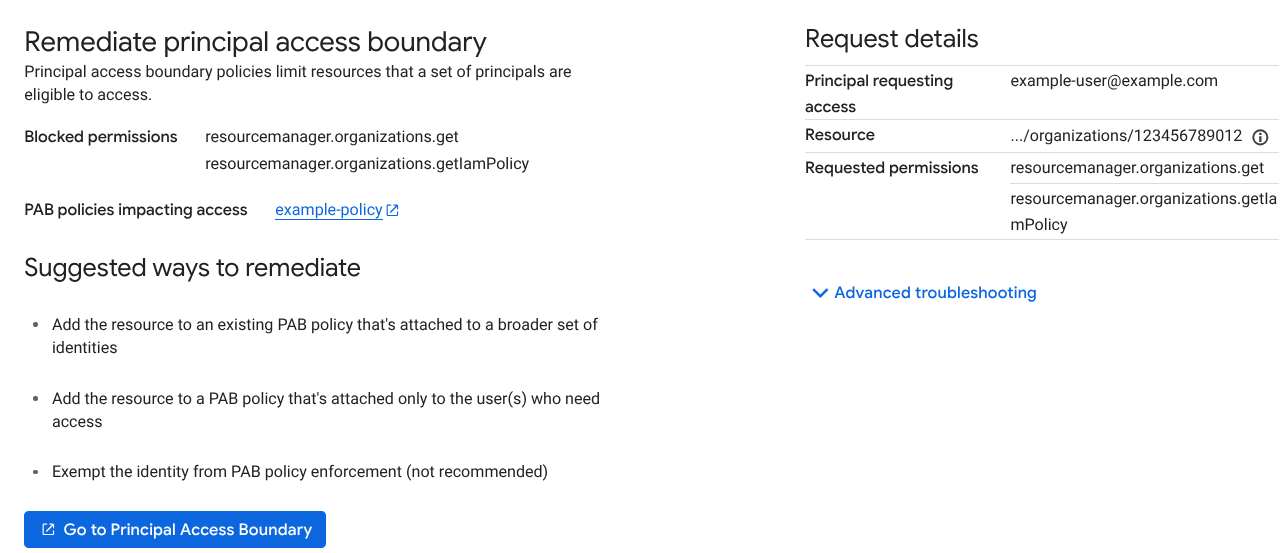

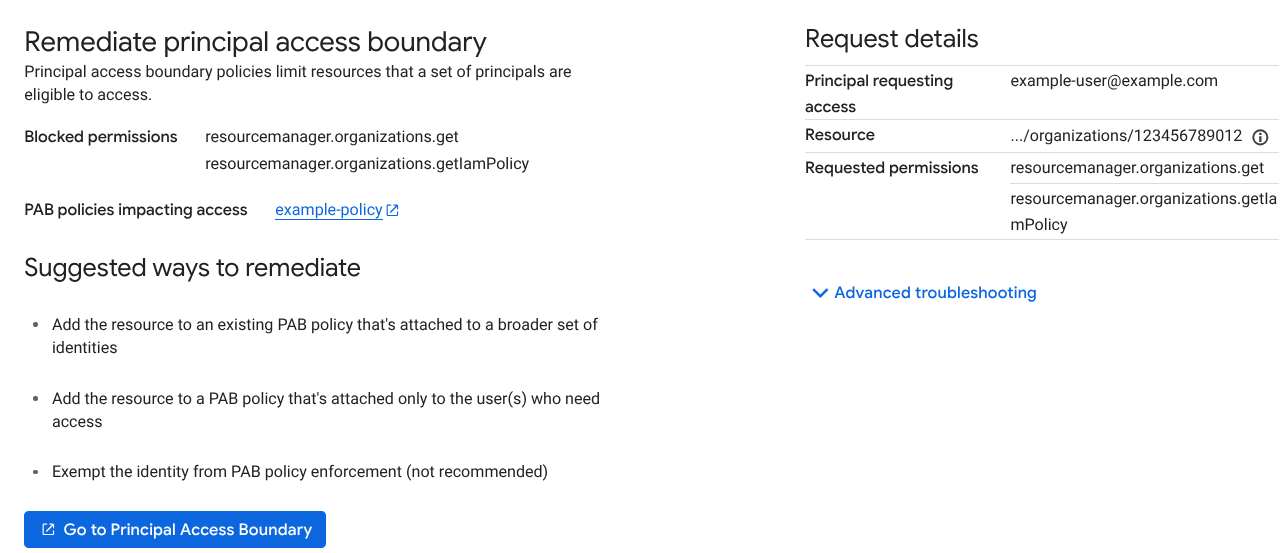

En la página Remediate principal access boundary, se muestra la política de límite de acceso principal que impide que el usuario acceda al recurso y se sugieren varios métodos para corregir el acceso del usuario.

Los métodos sugeridos para corregir las solicitudes de acceso relacionadas con las políticas de límite de acceso de las principales incluyen los siguientes:

Agrega el recurso a una política de límite de acceso de las principales existente asociada a un conjunto más amplio de identidades.

No se recomienda eximir la identidad de la aplicación de la política de límite de acceso de la principal.

¿Qué sigue?

- Usa la referencia de permisos o la referencia de funciones predefinidas para determinar qué función otorgar a un usuario que no tiene permisos.

- Lee sobre las otras herramientas de Policy Intelligence, que te ayudan a comprender y administrar tus políticas para mejorar de forma proactiva la configuración de seguridad.