Este documento descreve como ativar o Model Armor para o NotebookLM Enterprise. O Model Armor é um Google Cloud serviço que melhora a segurança das suas aplicações de IA ao analisar proativamente os comandos e as respostas fornecidas através do NotebookLM Enterprise. Isto ajuda a proteger contra vários riscos e garante práticas de IA responsáveis. O Model Armor é suportado no NotebookLM Enterprise sem custos adicionais.

A resposta do Model Armor a potenciais problemas nas consultas ou respostas dos utilizadores do NotebookLM Enterprise é regida pelo tipo de aplicação do modelo.

Se o tipo de aplicação for Inspeção e bloqueio, o NotebookLM Enterprise bloqueia o pedido e apresenta uma mensagem de erro. Este é o tipo de aplicação predefinido quando cria um modelo do Model Armor através da consola.

Se o tipo de aplicação for Apenas inspeção, o NotebookLM Enterprise não bloqueia os pedidos nem as respostas.

Para mais informações, consulte o artigo Defina o tipo de aplicação.

Antes de começar

Certifique-se de que tem as funções necessárias atribuídas:

Para ativar o Model Armor no NotebookLM Enterprise, precisa da função Administrador do Discovery Engine (

roles/discoveryengine.admin).Para criar os modelos do Model Armor, precisa da função de administrador do Model Armor (

roles/modelarmor.admin).Para chamar as APIs Model Armor, precisa da função Utilizador do Model Armor (

roles/modelarmor.user).

Crie um modelo do Model Armor

Pode criar e usar o mesmo modelo do Model Armor para comandos do utilizador e respostas do assistente, ou pode criar dois modelos do Model Armor separados. Para mais informações, consulte o artigo Crie e faça a gestão de modelos do Model Armor.

Ao criar um modelo do Model Armor para o NotebookLM Enterprise, considere estas configurações:

Selecione Várias regiões no campo Regiões. A tabela seguinte mostra como mapear regiões do modelo Armor para regiões do NotebookLM Enterprise:

NotebookLM Enterprise multirregião Model Armor multirregião Global - EUA (várias regiões nos Estados Unidos)

- UE (várias regiões na União Europeia)

EUA (várias regiões nos Estados Unidos) EUA (várias regiões nos Estados Unidos) UE (várias regiões na União Europeia) UE (várias regiões na União Europeia) A Google não recomenda a configuração do Cloud Logging no modelo do Model Armor para o NotebookLM Enterprise. Esta configuração pode expor dados confidenciais a utilizadores com a função do IAM Private Logs Viewer (

roles/logging.privateLogViewer). Em alternativa, considere as seguintes opções:Se precisar de registar os dados que passam pelo modelo do Model Armor, pode reencaminhar os registos para um armazenamento seguro, como o BigQuery, que oferece controlos de acesso mais rigorosos. Para mais informações, consulte o artigo Encaminhe registos para destinos suportados.

Pode configurar os registos de auditoria de acesso a dados para analisar e criar relatórios sobre os vereditos de filtragem de pedidos e respostas gerados pelo Model Armor. Para mais informações, consulte o artigo Configure registos de auditoria.

Configure o NotebookLM Enterprise com os modelos do Model Armor

Os passos seguintes descrevem como adicionar os modelos do Model Armor ao NotebookLM Enterprise.

REST

Para adicionar os modelos do Model Armor ao NotebookLM Enterprise, execute o seguinte comando :

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

Substitua o seguinte:

PROJECT_ID: o ID do seu projeto.PROJECT_NUMBER: o número do seu projeto Google Cloud .ENDPOINT_LOCATION: a multirregião para o seu pedido de API. Atribua um dos seguintes valores:us-para a multirregião dos EUAeu-para a multirregião da UEglobal-para a localização global

QUERY_PROMPT_TEMPLATE: o nome do recurso dos modelos de armadura de modelos que criou.

Para obter o nome do recurso, siga os passos na documentação Veja um modelo do Model Armor e copie o valor do nome do recurso.RESPONSE_PROMPT_TEMPLATE: o nome do recurso dos modelos de armadura de modelos que criou.

Teste se o modelo Model Armor está ativado

Depois de configurar o modelo do Model Armor, teste se o NotebookLM Enterprise analisa e bloqueia proativamente os comandos e as respostas dos utilizadores de acordo com os níveis de confiança definidos nos filtros do Model Armor.

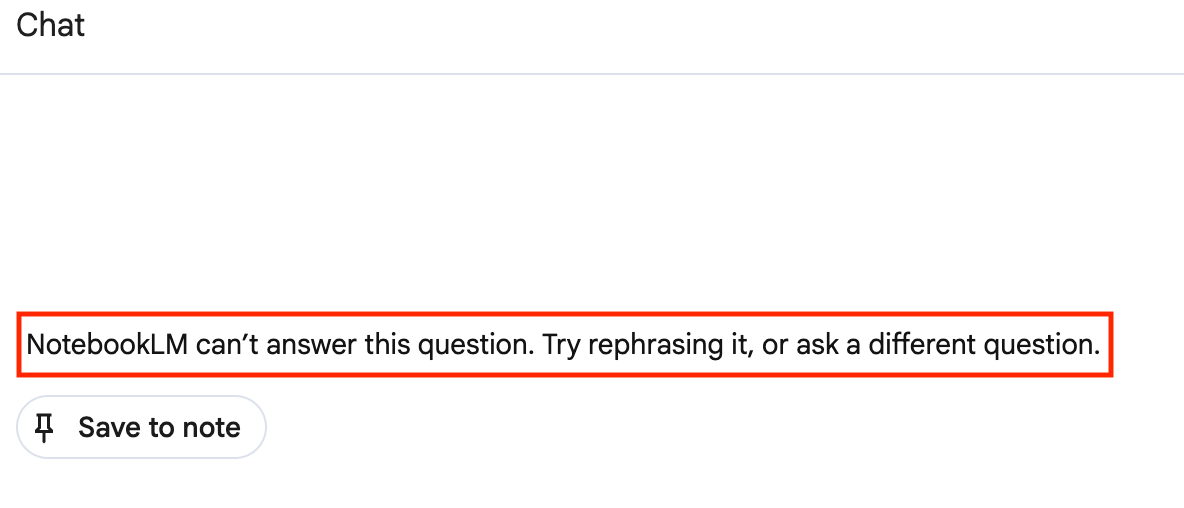

Quando o modelo Model Armor está configurado para inspecionar e bloquear pedidos que violam a política, é apresentada a seguinte mensagem de violação de política:

Consola

Por exemplo, vê a mensagem de violação de política:

REST

Uma resposta JSON que inclui o seguinte:

Por exemplo:

json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

Remova os modelos do Model Armor do NotebookLM Enterprise

Para remover os modelos do Model Armor do NotebookLM Enterprise, execute o seguinte comando:

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customer_provided_config" \

-d '{

"customer_provided_config": {

"notebooklm_config": {

}

}

}'

Substitua o seguinte:

PROJECT_ID: o ID do seu projeto.PROJECT_NUMBER: o número do seu projeto Google Cloud .ENDPOINT_LOCATION: a multirregião para o seu pedido de API. Atribua um dos seguintes valores:us-para a multirregião dos EUAeu-para a multirregião da UEglobal-para a localização global

Configure os registos de auditoria

O Model Armor regista registos de auditoria de acesso aos dados que pode usar para analisar os veredictos de rastreio de pedidos e respostas. Estes registos não contêm as consultas nem as respostas do utilizador do NotebookLM Enterprise, pelo que são seguros para relatórios e estatísticas. Para mais informações, consulte o artigo Registo de auditoria para o Model Armor.

Para aceder a estes registos, tem de ter a função de IAM

Private Logs Viewer

(roles/logging.privateLogViewer).

Ative os registos de auditoria de acesso a dados

Para ativar os registos de auditoria de acesso a dados, siga estes passos:

Na Google Cloud consola, aceda a IAM e administração > Registos de auditoria.

Selecione a API Model Armor.

Na secção Tipo de autorização, selecione o tipo de autorização Leitura de dados.

Clique em Guardar.

Examine os registos de auditoria de acesso a dados

Para examinar os registos de auditoria de acesso a dados, siga estes passos:

Na Google Cloud consola, aceda ao Explorador de registos.

Pesquise os seguintes nomes de métodos nos registos:

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPromptpara ver os pedidos de utilizadores que foram filtrados.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponsepara ver as respostas que foram filtradas.