デフォルトでは、ユーザーはエージェント、アシスタント、NotebookLM Enterprise などの機能の Gemini Enterprise インターフェースに、公共のインターネット経由でアクセスします。組織のセキュリティ要件を満たすために、Cloud VPN や Cloud Interconnect などのハイブリッド ネットワーキング ソリューションを使用して、プライベート UI アクセスを確立できます。

Gemini Enterprise へのプライベート接続を構成するには、Private Service Connect(PSC)エンドポイントを介してGoogle Cloud API トラフィックをルーティングする必要があります。これにより、ユーザーは Virtual Private Cloud(VPC)内の内部 IP アドレスを介して Gemini Enterprise インターフェースにアクセスし、公共のインターネットを回避できます。

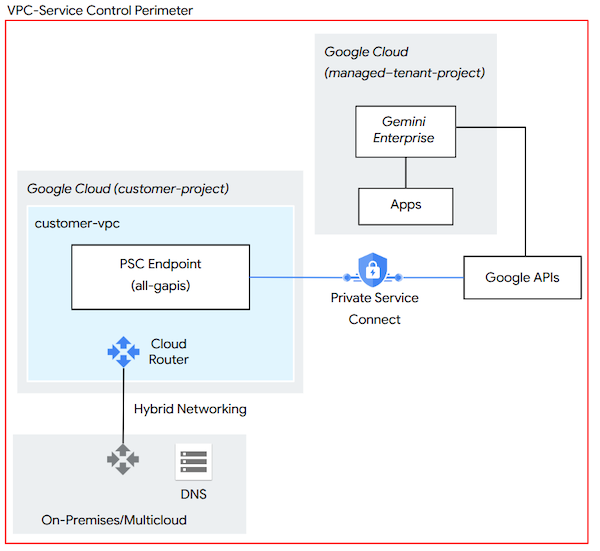

このリファレンス アーキテクチャでは、オンプレミスまたはマルチクラウドのユーザーが PSC エンドポイントに接続します。これにより、Google Cloud Virtual Private Cloud 内のユーザー定義の内部 IP アドレスを介して Google API にアクセスできます。また、Gemini Enterprise ドメインを PSC エンドポイントの IP アドレスに解決するように内部 DNS を構成する必要があります。

制限事項

Deep Research と動画生成は discoveryengine.clients6.google.com ドメインに依存しています。このドメインは Private Service Connect でサポートされていません。これらの機能を使用するには、ネットワークで discoveryengine.clients6.google.com ドメインのパブリック DNS 解決とインターネット アクセスを許可する必要があります。

始める前に

プライベート UI アクセスを構成する前に、次のことを確認してください。

Cloud VPN または Cloud Interconnect を使用して、Cloud Router 経由でオンプレミス ネットワークに接続された Google Cloud Virtual Private Cloud ネットワーク。

Private Service Connect エンドポイントを作成し、Cloud Router カスタムルートを管理する権限。

Private Service Connect を構成する

限定公開の Google アクセスに使用される限定公開仮想 IP アドレス(VIP)と制限付き仮想 IP アドレス(VIP)は、Gemini Enterprise UI への限定公開アクセスをサポートしていません。完全な機能を利用するには、Gemini Enterprise ドメインを all-apis バンドルで構成された Private Service Connect エンドポイントに解決する必要があります。

ハイブリッド ネットワーキングに使用される Cloud Router と同じ Virtual Private Cloud に新しい PSC エンドポイントを作成します。

すべての Google API API バンドルをターゲットにします。このバンドルを使用すると、

*.googleapis.comサービス エンドポイントを含む、ほとんどの Google API にアクセスできます。VPC-SC API バンドルは、すべての Gemini Enterprise ドメインをサポートしていません。

ネットワーク ルーティングを構成する

PSC エンドポイントは、標準の VPC サブネットから発信されず、オンプレミス ネットワークやマルチクラウド ネットワークから認識されない /32 IP アドレスを使用します。IP アドレスをアドバタイズするように Cloud Router を構成する必要があります。Private Service Connect エンドポイントの IP アドレス要件の詳細については、IP アドレスの要件をご覧ください。

PSC エンドポイントに割り当てた IP アドレスを特定します。

Cloud Router の構成で、IP アドレスのカスタム ルートを作成します。Cloud Router でカスタム アドバタイズ ルートを指定する方法については、カスタム アドレス範囲をアドバタイズするをご覧ください。

オンプレミスまたはマルチクラウドのファイアウォールを更新して、IP アドレスへのアウトバウンド トラフィックを許可します。

DNS 設定を更新する

最後に、PSC エンドポイントを使用して Gemini Enterprise ドメインを解決するように DNS 設定を更新します。詳細については、デフォルトの DNS 名を使用して DNS レコードを作成するをご覧ください。

次の Gemini Enterprise ドメインを PSC エンドポイントの内部 IP アドレスに解決するように、内部オンプレミスまたはクラウド ネットワークの DNS レコードを構成します。

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

環境で厳格なデータ引き出し防止境界が必要な場合は、

discoveryengine.googleapis.comドメインを VPC-SC バンドル IP アドレスに構成します。

VPC Service Controls でアプリを保護する

高度なセキュリティ対策として、VPC Service Controls(VPC-SC)を実装して、Gemini Enterprise や BigQuery などのマネージド サービスからのデータ漏洩を防ぐことができます。データにアクセスできるユーザーを制御する Identity and Access Management とは異なり、VPC-SC コントロールは、データにアクセスして移動できる場所を規定します。

このアプローチを検討する場合は、次の点に注意してください。

VPC Service Controls の使用は任意ですが、

googleapis.comを介して公開される Google サービスへの一般公開アクセスをブロックするベスト プラクティスです。他の影響として、VPC-SC 境界に追加されたサービス(

discoveryengine.googleapis.comなど)は、 Google Cloud コンソール経由のアクセスを含め、すべてのパブリック アクセスがブロックされます。VPC-SC 境界内の保護されたサービスへのアクセスを許可するには、管理者は VPC-SC 上り(内向き)ルールを使用するか、Access Context Manager を使用してアクセスレベルを定義することで、上り(内向き)を明示的に許可する必要があります。

VPC-SC と Access Context Manager を使用して Gemini Enterprise アプリを保護する方法の詳細については、VPC Service Controls でアプリを保護するをご覧ください。