Standardmäßig greifen Nutzer über das öffentliche Internet auf Gemini Enterprise-Schnittstellen für Funktionen wie KI‑Agents, den Assistenten und NotebookLM Enterprise zu. Um die Sicherheitsanforderungen der Organisation zu erfüllen, können Sie privaten UI-Zugriff über Hybridnetzwerklösungen wie Cloud VPN oder Cloud Interconnect einrichten.

Wenn Sie eine private Verbindung zu Gemini Enterprise konfigurieren möchten, müssen Sie denGoogle Cloud API-Traffic über einen Private Service Connect-Endpunkt (PSC) weiterleiten. So können Nutzer über eine interne IP-Adresse in Ihrer Virtual Private Cloud (VPC) auf Gemini Enterprise-Schnittstellen zugreifen und das öffentliche Internet umgehen.

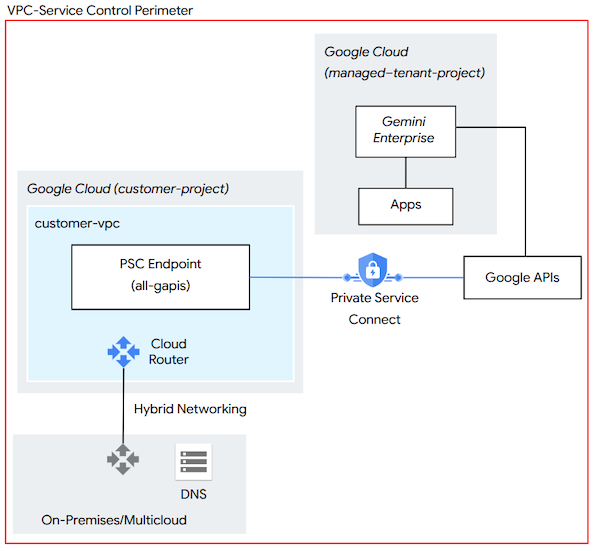

In dieser Referenzarchitektur stellen lokale oder Multi-Cloud-Nutzer eine Verbindung zu einem PSC-Endpunkt her, der den Zugriff auf Google APIs über eine nutzerdefinierte interne IP-Adresse in IhrerGoogle Cloud Virtual Private Cloud ermöglicht. Außerdem müssen Sie Ihr internes DNS so konfigurieren, dass Gemini Enterprise-Domains in die IP-Adresse des PSC-Endpunkts aufgelöst werden.

Beschränkungen

Deep Research und die Videogenerierung basieren auf der Domain discoveryengine.clients6.google.com. Diese Domain wird von Private Service Connect nicht unterstützt. Damit Sie diese Funktionen nutzen können, muss Ihr Netzwerk die öffentliche DNS-Auflösung und den Internetzugriff für die Domain discoveryengine.clients6.google.com zulassen.

Hinweise

Bevor Sie den privaten UI-Zugriff konfigurieren, müssen Sie Folgendes haben:

Ein Google Cloud Virtual Private Cloud-Netzwerk, das über Cloud Router mit Ihrem lokalen Netzwerk verbunden ist und Cloud VPN oder Cloud Interconnect verwendet.

Berechtigungen zum Erstellen von Private Service Connect-Endpunkten und zum Verwalten von benutzerdefinierten Cloud Router-Routen.

Private Service Connect konfigurieren

Private und eingeschränkte virtuelle IP-Adressen (VIPs), die für den privater Google-Zugriff verwendet werden, unterstützen keinen privaten Zugriff auf die Gemini Enterprise-Benutzeroberfläche. Damit alle Funktionen verfügbar sind, müssen Sie die Gemini Enterprise-Domains in einen Private Service Connect-Endpunkt auflösen, der mit dem all-apis-Bundle konfiguriert ist.

Erstellen Sie einen neuen PSC-Endpunkt in derselben Virtual Private Cloud wie der Cloud Router, der für das hybride Netzwerk verwendet wird.

Richten Sie die Anfrage an das API-Bundle Alle Google APIs. Dieses Bundle bietet Zugriff auf die meisten Google APIs, einschließlich der

*.googleapis.com-Dienstendpunkte. Das VPC-SC-API-Bundle unterstützt nicht alle Gemini Enterprise-Domains.

Netzwerkrouting konfigurieren

Der PSC-Endpunkt verwendet eine /32-IP-Adresse, die nicht aus einem Standard-VPC-Subnetz stammt und nicht in lokalen oder Multi-Cloud-Netzwerken sichtbar ist. Sie müssen Ihren Cloud Router so konfigurieren, dass er die IP-Adresse bewirbt. Weitere Informationen zu den IP-Adressanforderungen für Private Service Connect-Endpunkte finden Sie unter IP-Adressanforderungen.

Ermitteln Sie die IP-Adresse, die Sie Ihrem PSC-Endpunkt zugewiesen haben.

Erstellen Sie in der Cloud Router-Konfiguration eine benutzerdefinierte Route für die IP-Adresse. Weitere Informationen zum Angeben benutzerdefinierter beworbener Routen auf einem Cloud Router finden Sie unter Benutzerdefinierte Adressbereiche bewerben.

Aktualisieren Sie lokale oder Multi-Cloud-Firewalls, um ausgehenden Traffic zur IP-Adresse zuzulassen.

DNS-Einstellungen aktualisieren

Aktualisieren Sie schließlich Ihre DNS-Einstellungen, um die Gemini Enterprise-Domains über den PSC-Endpunkt aufzulösen. Weitere Informationen finden Sie unter DNS-Einträge mit Standard-DNS-Namen erstellen.

Konfigurieren Sie interne lokale oder Cloud-Netzwerk-DNS-Einträge, um die folgenden Gemini Enterprise-Domains in die interne IP-Adresse des PSC-Endpunkts aufzulösen:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

Wenn für Ihre Umgebung strenge Grenzen für den Schutz vor Datenexfiltration erforderlich sind, konfigurieren Sie die

discoveryengine.googleapis.com-Domain für die VPC-SC-Bundle-IP-Adresse.

App mit VPC Service Controls schützen

Für erweiterte Sicherheit können Sie VPC Service Controls (VPC-SC) implementieren, um Daten-Exfiltration aus verwalteten Diensten wie Gemini Enterprise und BigQuery zu verhindern. Im Gegensatz zur Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM), die steuert, wer auf Daten zugreifen kann, legen VPC-SC fest, wo auf Daten zugegriffen und wo sie verschoben werden können.

Wenn Sie diesen Ansatz in Betracht ziehen, beachten Sie Folgendes:

Die Verwendung von VPC Service Controls ist zwar optional, aber eine Best Practice, um den öffentlichen Zugriff auf Google-Dienste zu blockieren, die über

googleapis.comverfügbar gemacht werden.Unter anderem werden Dienste (z. B.

discoveryengine.googleapis.com), die einem VPC-SC-Perimeter hinzugefügt werden, für alle öffentlichen Zugriffe blockiert, einschließlich des Zugriffs über die Google Cloud -Konsole.Damit der Zugriff auf geschützte Dienste innerhalb eines VPC SC-Perimeters möglich ist, müssen Administratoren den eingehenden Traffic explizit zulassen. Dazu können sie VPC SC-Eingangsregeln verwenden oder Zugriffsebenen mit Access Context Manager definieren.

Weitere Informationen zum Sichern Ihrer Gemini Enterprise-App mit VPC-SC und Access Context Manager finden Sie unter App mit VPC Service Controls schützen.