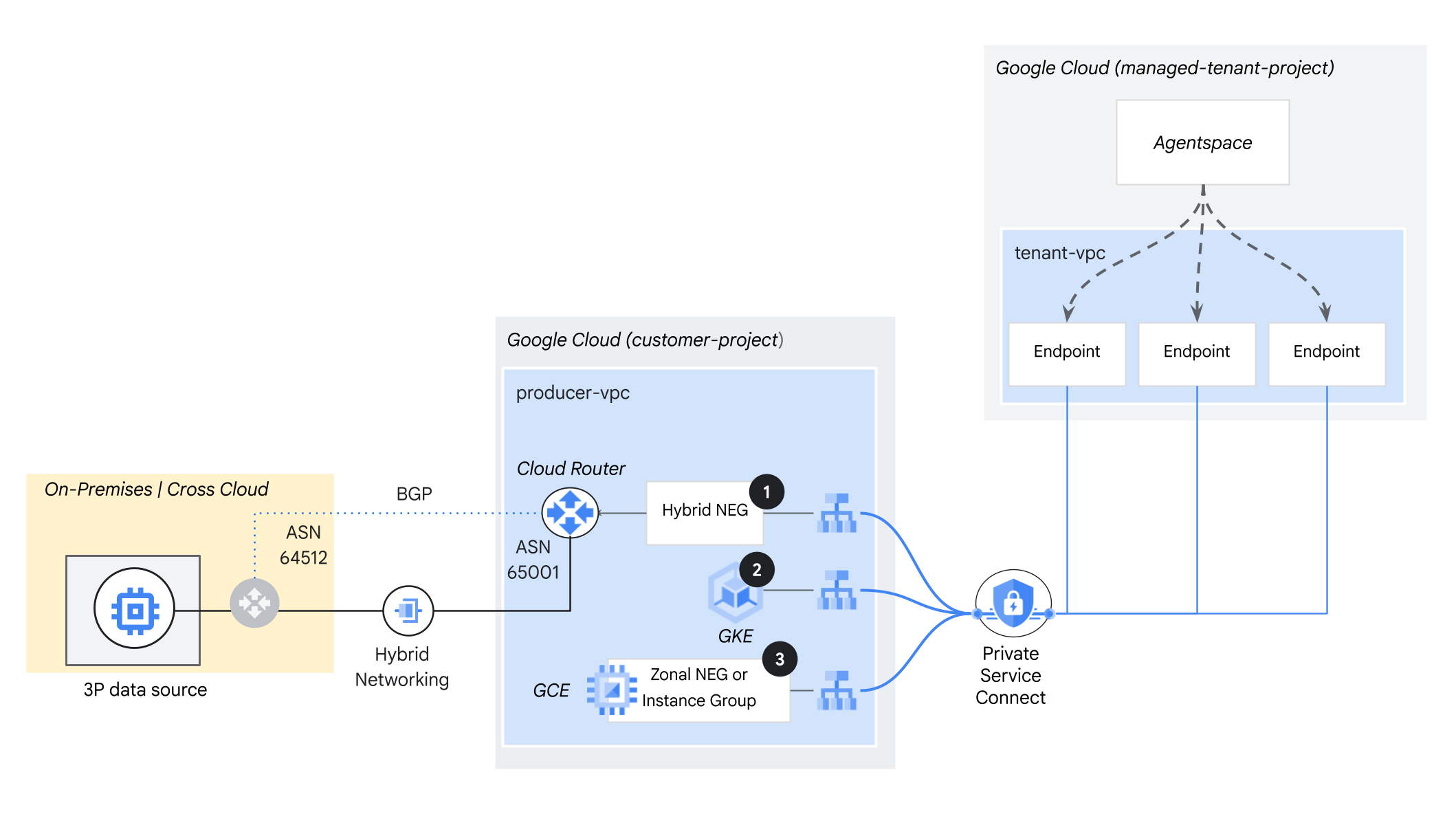

Gemini Enterprise 可以安全地连接到客户管理的自托管第三方数据源。这些连接是通过 Private Service Connect 提供方服务建立的。

此连接模式可确保敏感数据始终在您的控制范围内和网络边界内,同时允许 Gemini Enterprise 访问和使用这些数据源中包含的信息。使用 Private Service Connect 可让您建立安全且可伸缩的通信渠道,绕过公共互联网并最大限度地降低与传统网络配置相关的潜在安全风险。

Gemini Enterprise 支持以下自托管数据源模式:

本地或多云:数据源部署在您的数据中心或其他云服务提供商(例如 Amazon Web Services EC2 或 EKS,或者 Microsoft Azure 虚拟机)中,使用混合网络连接。

Google Kubernetes Engine:数据源托管在 GKE 集群中。

Google Cloud Compute Engine:数据源部署在 Google Compute Engine 虚拟机上。

将 Private Service Connect 与自托管服务搭配使用

Private Service Connect 是一项 Google Cloud 网络功能,可实现从使用方的虚拟私有云网络到托管式服务的专用访问通道。它会在服务使用方和服务提供方之间建立安全、明确的连接,从而无需使用虚拟私有云对等互连、复杂路由或公共 IP 地址。

您可以使用以下组件设置 Gemini Enterprise Private Service Connect 部署:

Gemini Enterprise,作为服务使用方

您的网络(其中包含引用本地、多云或 Google Cloud 计算资源的负载均衡器),作为服务提供方

如需具体了解如何使用 Private Service Connect 将您的自托管服务连接到 Gemini Enterprise,请参阅以下部分。

VPC 网络和子网配置

请注意以下几点:

代理分配在 VPC 级层进行,而不是在负载均衡器级层。您必须在其中使用基于 Envoy 的负载均衡器的虚拟网络 (VPC) 的每个区域中创建一个代理专用子网。如果您在同一区域和同一 VPC 网络中部署多个负载均衡器,则它们会共用相同的代理专用子网以进行负载均衡。

健康检查探测源自位于区域内代理专用子网中的 Envoy 代理。为了让健康检查探测能够正常进行,您必须在外部环境中创建防火墙规则,以允许来自代理专用子网的流量到达外部后端。

代理专用子网是以跨云数据库为目标的源子网。确保此子网由 Cloud Router 路由器通告。如需了解详情,请参阅通告特定的 VPC 子网。

代理专用子网必须位于本地或跨云防火墙的许可名单中。

无论您的 VPC 网络是自动模式还是自定义模式,您都必须创建代理专用子网。代理专用子网必须至少提供 64 个 IP 地址, 对应的前缀长度为 /26 或更短。建议的子网大小为 /23(512 个代理专用地址)。

Private Service Connect NAT 子网

来自使用方 VPC 网络的数据包使用来源 NAT (SNAT) 进行转换,以便其原始的来源 IP 地址转换为来自提供方 VPC 网络中的 NAT 子网的来源 IP 地址。Private Service Connect NAT 子网无法托管工作负载。

Private Service Connect NAT 的最小子网大小为 /29。您可以随时向服务连接添加额外的 NAT 子网,而不会中断流量。

您可以使用预定义的信息中心或 Google Cloud 指标来监控已发布服务的 Private Service Connect NAT 使用量。

负载均衡器配置

服务提供方将其应用或服务置于Google Cloud 内部负载均衡器后面。我们建议您使用内部 TCP 代理负载均衡器。如果使用 Google Kubernetes Engine,则可以使用内部直通式网络负载均衡器。

由于 Gemini Enterprise 并非在所有位置都可用,因此您在创建内部负载均衡器转发规则时必须启用全球访问权限。如果您不启用全球访问权限,则 Gemini Enterprise(服务使用方)的端点创建可能会失败。在创建 Private Service Connect 服务连接之前,请确保您已启用全球访问权限。如需详细了解内部负载均衡器的客户端访问权限,请参阅客户端访问权限。

服务连接配置

如要使用 Private Service Connect 发布服务,服务提供方需要创建服务连接。此连接让 Gemini Enterprise 等服务使用方能够连接到提供方的服务。如需了解如何发布服务和创建服务连接,请参阅发布服务。

服务提供方可以通过以下连接偏好设置来控制使用方连接,主要有以下两种选择:

自动接受所有连接:这会允许任何使用方在未经明确批准的情况下进行连接。

接受选定项目的连接(明确批准):这要求您手动批准每个请求连接的项目。使用此选项,您可以选择接受或拒绝一个项目。

如果您使用明确项目批准方式,则必须执行以下操作才能建立与服务连接之间的连接:

创建数据存储区(例如 Jira Data Center 数据存储区)。

在 Google Cloud控制台的 Private Service Connect 页面中,接受 Gemini Enterprise 租户项目针对您的新数据存储区发出的待处理连接。您可以通过租户项目的项目 ID(以

-tp结尾)来识别该项目。如需了解详情,请参阅管理对已发布服务的访问请求。在 Google Cloud 控制台的 Gemini Enterprise 页面的数据存储区中,点击您的新数据存储区的名称以查看其状态。数据存储区的状态会显示在其数据页面上。

您必须先创建数据存储区,然后才能看到 Gemini Enterprise 租户项目 ID。在您在 Private Service Connect 中接受项目连接之前,数据存储区状态将保持为正在创建。

创建服务连接时,请勿选择代理协议,除非自托管服务支持该协议。否则,这样做会导致 SSL/TLS 错误。您可以通过修改服务连接来取消选择代理协议。

防火墙配置

配置入站防火墙规则,以允许 Private Service Connect NAT 子网与提供方服务负载均衡器中的后端虚拟机之间的流量。如果您使用混合 NEG 或互联网 NEG 作为后端,则无需防火墙规则。

后续步骤

如需详细了解 Gemini Enterprise 如何与 Private Service Connect 集成,请参阅 Google Developers Codelabs 上的以下 Codelab:

如需详细了解如何在 Google Kubernetes Engine 上跨 VPC 网络使用内部负载均衡器,请参阅跨 VPC 网络创建内部负载均衡器。