Um ataque de negação de serviço distribuída (DDoS) é uma tentativa deliberada por parte de um ator hostil de interromper as operações de sites, sistemas e APIs expostos publicamente, com o objetivo de degradar a experiência dos utilizadores legítimos. Para cargas de trabalho que usam balanceadores de carga de rede de passagem externos, encaminhamento de protocolos ou VMs com endereços IP públicos, o Google Cloud Armor oferece as seguintes opções para ajudar a proteger os sistemas contra ataques DDoS:

- Proteção DDoS de rede padrão: proteção básica sempre ativa para o Network Load Balancer de passagem externo, o encaminhamento de protocolos ou as VMs com endereços IP públicos. Esta situação está coberta pelo Google Cloud Armor Standard e não requer subscrições adicionais.

- Proteção avançada contra DDoS de rede: proteções adicionais para subscritores do Cloud Armor Enterprise que usam o Network Load Balancer de passagem externo, o encaminhamento de protocolos ou VMs com endereços IP públicos. Para mais informações acerca do Cloud Armor Enterprise, consulte a vista geral do Cloud Armor Enterprise.

Este documento explica a diferença entre a proteção DDoS de rede padrão e avançada, como funciona a proteção DDoS de rede avançada e como a ativar.

Compare a proteção padrão e avançada contra DDoS de rede

Use a tabela seguinte para comparar as funcionalidades de proteção contra DDoS de rede padrão e avançada.

| Funcionalidade | Proteção DDoS de rede padrão | Proteção avançada contra DDoS de rede |

|---|---|---|

| Tipo de ponto final protegido |

|

|

| Aplicação de regras de encaminhamento | ||

| Monitorização e alertas de ataques sempre ativados | ||

| Mitigações de ataques direcionados | ||

| Telemetria de mitigação |

Como funciona a proteção contra DDoS de rede

A proteção DDoS de rede padrão está sempre ativada. Não tem de fazer nada para a ativar.

Configura a proteção avançada contra DDoS de rede por região. Em vez de associar a política de segurança de limite de rede a um ou mais conjuntos de destino, instâncias de destino, serviços de back-end ou instâncias com endereços IP externos, associa-a a um serviço de segurança de limite de rede numa região específica. Quando a ativa para essa região, o Cloud Armor oferece deteção e mitigação de ataques volumétricos segmentados sempre ativas para o Network Load Balancer de passagem externo, o encaminhamento de protocolos e as VMs com endereços IP públicos nessa região. Só pode aplicar a proteção avançada contra DDoS de rede a projetos inscritos no Cloud Armor Enterprise.

Quando configura a proteção DDoS de rede avançada, primeiro cria uma política de segurança do tipo CLOUD_ARMOR_NETWORK numa região à sua escolha. Em seguida, atualize a política de segurança para ativar a proteção DDoS de rede avançada. Por último,

cria um serviço de segurança de limite de rede, um recurso ao qual pode anexar

políticas de segurança do tipo CLOUD_ARMOR_NETWORK. Anexar a política de segurança ao serviço de segurança do limite da rede permite a proteção avançada contra DDoS de rede para todos os pontos finais aplicáveis na região que escolheu.

A proteção DDoS de rede avançada mede o seu tráfego de base para melhorar o desempenho da respetiva mitigação. Quando ativa a proteção avançada contra DDoS de rede, existe um período de preparação de 24 horas antes de a proteção avançada contra DDoS de rede desenvolver uma base fiável e poder usar a sua preparação para melhorar as mitigações. Quando o período de preparação termina, a proteção DDoS de rede avançada aplica técnicas de mitigação adicionais com base no histórico de tráfego.

Ative a proteção avançada contra DDoS de rede

Siga os passos abaixo para ativar a proteção avançada contra DDoS de rede.

Inscreva-se no Cloud Armor Enterprise

O seu projeto tem de estar inscrito no Cloud Armor Enterprise para ativar a proteção avançada contra DDoS de rede por região. Depois de ativados, todos os pontos finais regionais na região ativada recebem proteção DDoS de rede avançada sempre ativa.

Certifique-se de que existe uma subscrição ativa do Cloud Armor Enterprise na sua conta de faturação e de que o projeto atual está inscrito no Cloud Armor Enterprise. Para mais informações sobre a inscrição no Cloud Armor Enterprise, consulte o artigo Subscrever o Cloud Armor Enterprise e inscrever projetos.

Configure as autorizações da gestão de identidade e de acesso (IAM)

Para configurar, atualizar ou eliminar um serviço de segurança de limite do Cloud Armor, precisa das seguintes autorizações do IAM:

compute.networkEdgeSecurityServices.createcompute.networkEdgeSecurityServices.updatecompute.networkEdgeSecurityServices.getcompute.networkEdgeSecurityServices.delete

A tabela seguinte apresenta as autorizações base das funções da IAM e os respetivos métodos da API associados.

| Autorização de IAM | Métodos da API |

|---|---|

compute.networkEdgeSecurityServices.create |

networkEdgeSecurityServices insert |

compute.networkEdgeSecurityServices.update |

networkEdgeSecurityServices patch |

compute.networkEdgeSecurityServices.get |

networkEdgeSecurityServices get |

compute.networkEdgeSecurityServices.delete |

networkEdgeSecurityServices delete |

compute.networkEdgeSecurityServices.list |

networkEdgeSecurityServices aggregatedList |

Para mais informações sobre as autorizações de IAM de que precisa quando usa o Cloud Armor, consulte o artigo Configure as autorizações de IAM para as políticas de segurança do Google Cloud Armor.

Configure a proteção avançada contra DDoS de rede

Siga os passos abaixo para ativar a proteção avançada contra DDoS de rede.

Crie uma política de segurança do tipo

CLOUD_ARMOR_NETWORKou use uma política de segurança existente do tipoCLOUD_ARMOR_NETWORK.gcloud compute security-policies create SECURITY_POLICY_NAME \ --type CLOUD_ARMOR_NETWORK \ --region REGIONSubstitua o seguinte:

SECURITY_POLICY_NAME: o nome que quer que a sua política de segurança tenhaREGION: a região na qual quer que a sua política de segurança seja aprovisionada

Atualize a política de segurança recém-criada ou existente definindo a flag

--network-ddos-protectioncomoADVANCED.gcloud compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED \ --region REGIONEm alternativa, pode definir a flag

--network-ddos-protectioncomoADVANCED_PREVIEWpara ativar a política de segurança no modo de pré-visualização.gcloud beta compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED_PREVIEW \ --region REGIONCrie um serviço de segurança de limite de rede que faça referência à sua política de segurança.

gcloud compute network-edge-security-services create SERVICE_NAME \ --security-policy SECURITY_POLICY_NAME \ --region REGION

Desative a proteção avançada contra DDoS de rede

Para desativar a proteção avançada contra DDoS de rede, pode atualizar ou eliminar a política de segurança.

Atualize a política de segurança

Use o seguinte comando para atualizar a sua política de segurança de modo a definir a flag --network-ddos-protection como STANDARD. Substitua as variáveis por informações relevantes para a sua implementação.

gcloud compute security-policies update SECURITY_POLICY_NAME \

--network-ddos-protection STANDARD \

--region REGION

Elimine a política de segurança

Antes de poder eliminar uma política de segurança do limite da rede, tem de a remover do serviço de segurança do limite da rede, uma vez que não pode eliminar políticas de segurança em utilização. Siga estes passos para eliminar a sua política de segurança:

Remova a política do serviço de segurança de limite de rede ou elimine o serviço de segurança de limite de rede.

Para remover a sua política do serviço de segurança do limite da rede, use o seguinte comando:

gcloud compute network-edge-security-services update SERVICE_NAME \ --security-policy="" \ --region=REGION_NAMEPara eliminar o serviço de segurança de limite de rede, use o seguinte comando:

gcloud compute network-edge-security-services delete SERVICE_NAME \ --region=REGION_NAME

Elimine a política de segurança através do seguinte comando:

gcloud compute security-policies delete SECURITY_POLICY_NAME

Use o modo de pré-visualização

O modo de pré-visualização permite-lhe monitorizar os efeitos da proteção avançada contra DDoS de rede sem aplicar a mitigação.

Os subscritores do Cloud Armor Enterprise também podem ativar o modo de pré-visualização para políticas de proteção avançada contra DDoS de rede. No modo de pré-visualização, recebe todo o registo e telemetria sobre o ataque detetado e a mitigação proposta. No entanto, a mitigação proposta não é aplicada. Isto permite-lhe testar a eficácia da mitigação antes de a ativar. Uma vez que cada política é configurada por região, pode ativar ou desativar o modo de pré-visualização por região.

Para ativar o modo de pré-visualização, defina a flag --ddos-protection como ADVANCED_PREVIEW.

Pode usar o exemplo seguinte para atualizar uma política existente.

gcloud beta compute security-policies update POLICY_NAME \

--network-ddos-protection ADVANCED_PREVIEW \

--region=REGION

Substitua o seguinte:

POLICY_NAME: o nome da sua políticaREGION: a região em que a sua política está localizada.

Se a sua política de segurança estiver no modo de pré-visualização durante um ataque ativo e quiser aplicar as mitigações, pode atualizar a política de segurança para definir a flag --network-ddos-protection como ADVANCED. A política é aplicada quase imediatamente e o evento de registo MITIGATION_ONGOING seguinte reflete a alteração. Os eventos de registo MITIGATION_ONGOING ocorrem a cada cinco minutos.

Telemetria de mitigação de DDoS de rede

O Cloud Armor gera três tipos de registos de eventos quando mitiga ataques DDoS: MITIGATION_STARTED, MITIGATION_ONGOING e MITIGATION_ENDED. Pode

usar os seguintes filtros de registos para ver os registos por tipo de mitigação:

| Tipo de mitigação | Filtro de registo |

|---|---|

| Início da mitigação | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_STARTED" |

| Mitigação em curso | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ONGOING" |

| Fim da mitigação | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ENDED" |

Registos de eventos de mitigação de ataques do Cloud Logging

As secções seguintes fornecem exemplos do formato de registo para cada tipo de registo de eventos:

Mitigação iniciada

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_STARTED"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1400000

bps: 140000000

}

started: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigação em curso

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ONGOING"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1500000

bps: 150000000

}

ongoing: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigação concluída

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ENDED"

target_vip: "XXX.XXX.XXX.XXX"

ended: {

attack_duration_seconds: 600

attack_type: "NTP-udp"

}

No modo de pré-visualização, cada um dos mitigation_types anteriores é precedido

por PREVIEWED_. Por exemplo, no modo de pré-visualização, MITIGATION_STARTED é, em alternativa, PREVIEWED_MITIGATION_STARTED.

Para ver estes registos, aceda ao Explorador de registos e veja o recurso network_security_policy.

Aceda ao Explorador de registos

Para mais informações sobre a visualização de registos, consulte o artigo Visualizar registos.

Resultados do Security Command Center

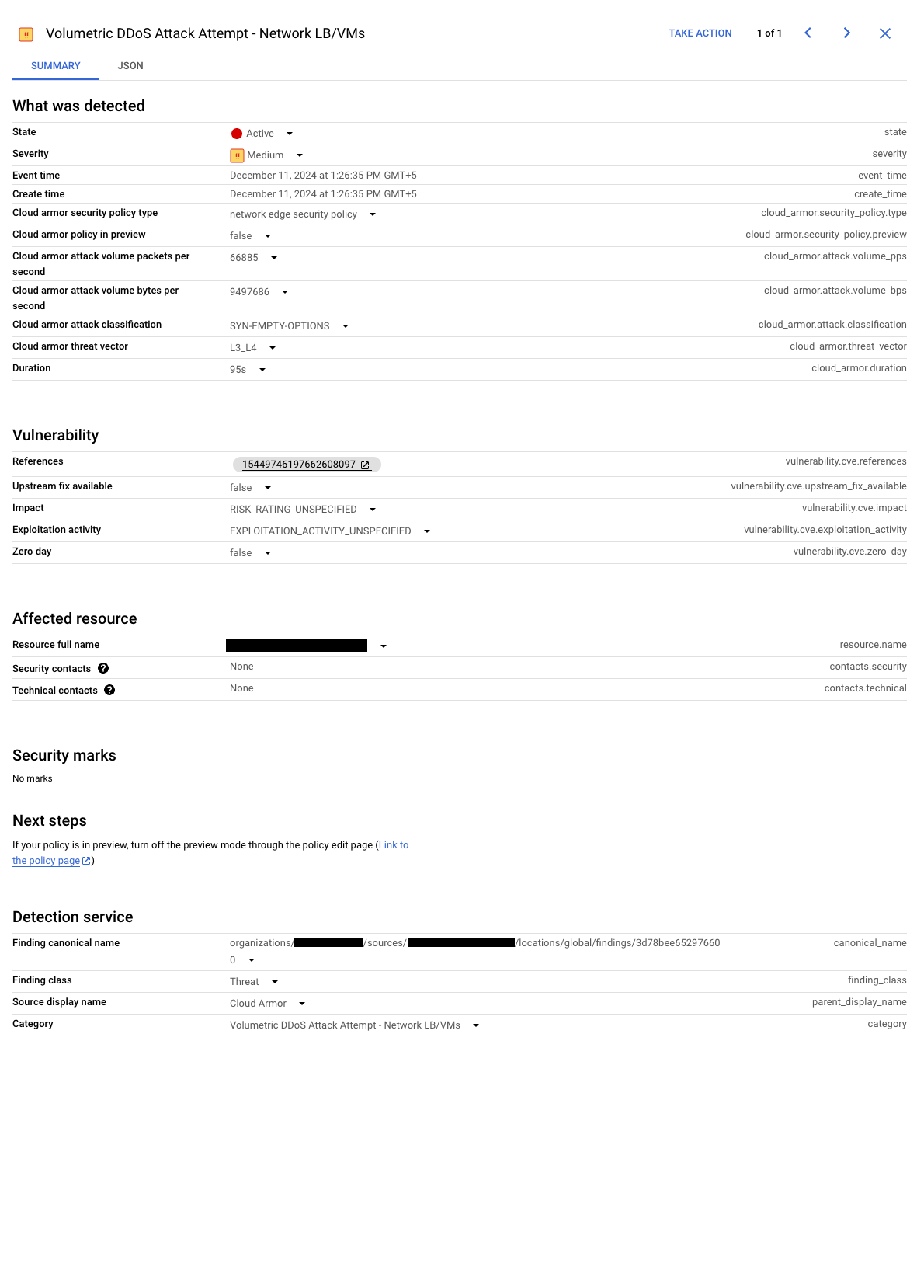

O painel de controlo do Security Command Center ajuda a monitorizar e responder a ataques DDoS volumétricos direcionados ao seu Network Load Balancer de encaminhamento e máquinas virtuais. Quando o Cloud Armor deteta um ataque, é apresentada uma descoberta dedicada com a etiqueta "Volumetric DDoS Attack Attempt - Network LB/VMs" no painel de controlo e no cartão do Cloud Armor.

A descoberta inclui links diretos para registos relevantes e fornece as seguintes informações para ajudar a compreender o ataque:

- O recurso específico sob ataque

- O volume de tráfego que afeta o recurso

- A classificação do ataque (como UDP, TCP ou SYN flood)

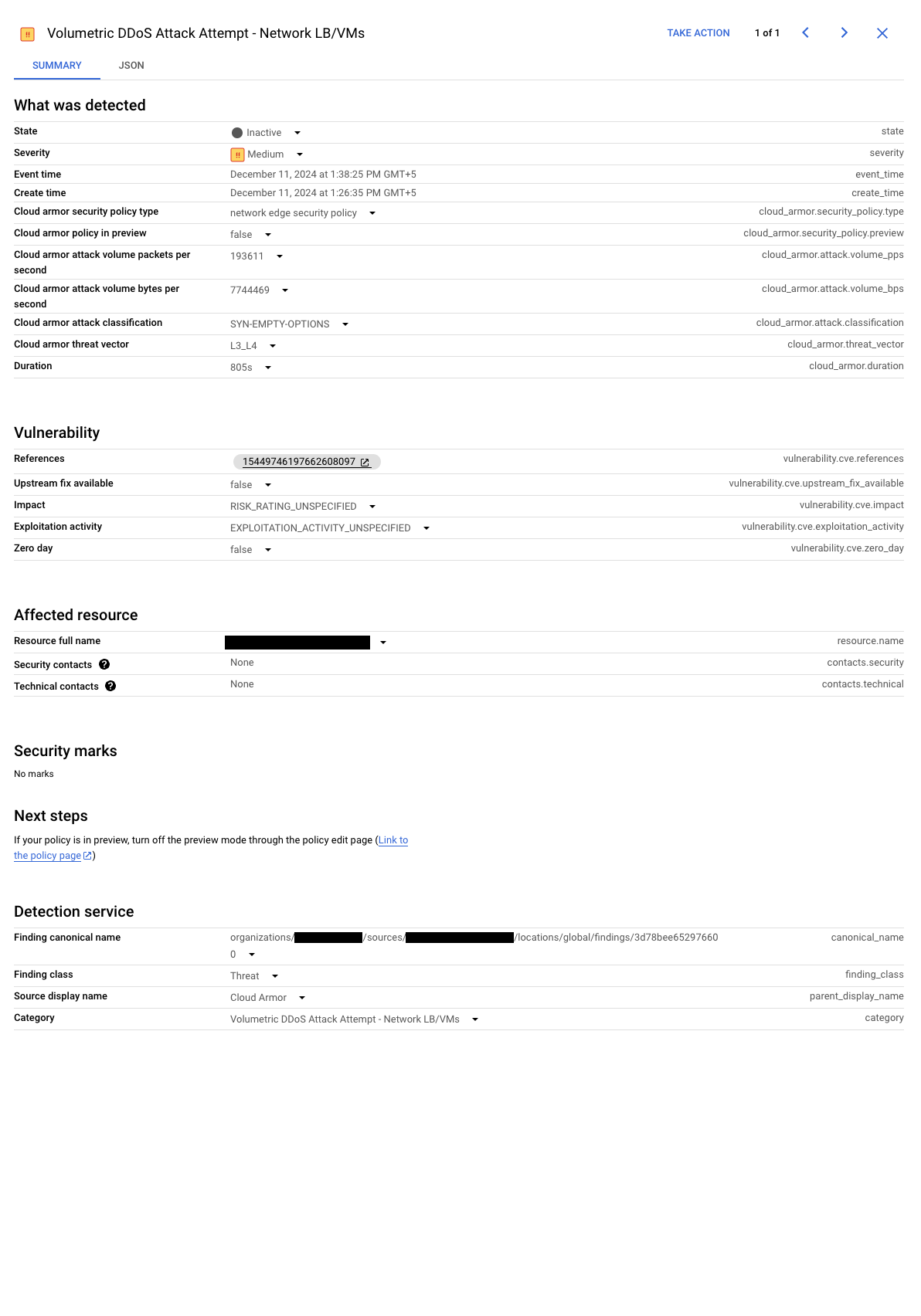

A descoberta reflete dinamicamente o estado do ataque. O estado do ataque baseia-se nos seguintes eventos de registo:

- Mitigação iniciada: a descoberta é apresentada quando as medidas de mitigação começam

Mitigação em curso: à medida que a mitigação progride, a descoberta é atualizada automaticamente, o que lhe permite manter-se a par da situação atual. A captura de ecrã seguinte mostra um exemplo de uma descoberta ativa:

Uma descoberta ativa do Security Command Center (clique para aumentar). Mitigação terminada: quando o ataque diminui e a mitigação termina, a descoberta fica inativa, o que fornece um registo do evento. A captura de ecrã seguinte mostra um exemplo de uma descoberta inativa:

Uma descoberta inativa do Security Command Center (clique para aumentar).

O que se segue?

- Saiba como configurar políticas de segurança de limite de rede

- Saiba mais sobre o Cloud Armor Enterprise