En este documento, se proporcionan los pasos de configuración para implementar automáticamente las reglas sugeridas que genera la Protección adaptable. Para habilitar la implementación automática de reglas, debes crear una regla de marcador de posición con los siguientes valores:

- Expresión que debe coincidir:

evaluateAdaptiveProtectionAutoDeploy() - Acción: Cualquiera

- Prioridad: Cualquiera. Te recomendamos que establezcas una regla de permiso explícita con una prioridad más alta que tus otras reglas para el tráfico legítimo de alta prioridad.

Si usas un proxy ascendente frente a tu balanceador de cargas de aplicaciones externo, como una CDN de terceros, puedes configurar la regla de marcador de posición para que coincida con las solicitudes según la dirección IP del cliente original de un encabezado o encabezados especificados. Para usar esta función en versión preliminar, configura la opción userIpRequestHeaders[] en el campo advancedOptionsConfig. Para obtener más información, consulta la referencia del recurso ComputeSecurityPolicy.

Ejemplos de reglas de marcador de posición

Los siguientes comandos son ejemplos de reglas de marcador de posición para políticas de seguridad llamadas POLICY_NAME, cada una de las cuales incluye una acción de regla diferente.

Puedes agregar estas reglas a una política de seguridad existente o crear una nueva. Para obtener más información sobre la creación de políticas de seguridad, consulta Configura políticas de seguridad de Cloud Armor.

Bloquea tráfico malicioso

Esta regla de ejemplo se evalúa como true para las solicitudes que la Protección adaptable identifica como tráfico de ataque. Cloud Armor aplica la acción de bloqueo a la solicitud de ataque:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action deny-403

Redirige el tráfico malicioso a un desafío de reCAPTCHA

Esta regla de ejemplo redirecciona el tráfico que la Protección adaptable identifica como malicioso a un desafío de reCAPTCHA:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action redirect \

--redirect-type google-recaptcha

Limita la frecuencia del tráfico malicioso

En este ejemplo, se aplica la límite de frecuencia de Cloud Armor al tráfico que la Protección adaptable identifica como malicioso:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action throttle \

--rate-limit-threshold-count 500 \

--rate-limit-threshold-interval-sec 120 \

--conform-action allow \

--exceed-action deny-404 \

--enforce-on-key ip

Configura los parámetros de implementación automática de la Protección adaptable

Puedes configurar los umbrales para la implementación automática de reglas ajustando los siguientes parámetros. Si no estableces el valor de un parámetro, Cloud Armor usa el valor predeterminado.

Umbral de carga: Durante un ataque alertado, la Protección adaptativa identifica a los nuevos atacantes solo cuando la carga en el servicio de backend que está bajo ataque supera este umbral. Además, las reglas solo se implementan automáticamente para las alertas cuando la carga en el servicio de backend que está bajo ataque supera este umbral.

Valor predeterminado:

0.8

Umbral de confianza: Las reglas solo se implementan automáticamente para las alertas sobre posibles ataques con puntuaciones de confianza superiores a este umbral.

- Valor predeterminado:

0.5

- Valor predeterminado:

Umbral de modelo de referencia afectado: Las reglas solo se implementan automáticamente cuando el impacto estimado en el tráfico del modelo de referencia desde la mitigación sugerida está por debajo de este límite.

impactedBaselineProportionyimpactedbaselinePolicyProportiondeben ser inferiores al umbral de referencia afectado.- Valor predeterminado:

0.01(1%)

- Valor predeterminado:

Conjunto de vencimiento: Cloud Armor deja de aplicar la acción en la regla implementada de forma automática a un atacante identificado después de esta duración. La regla sigue funcionando con las solicitudes nuevas.

- Valor predeterminado:

7200segundos

- Valor predeterminado:

El siguiente comando agrega configuraciones de umbral de defensa contra ataques DSD en la capa 7 a las políticas de seguridad.

gcloud compute security-policies add-layer7-ddos-defense-threshold-config NAME [FLAG = VALUE]

Reemplaza lo siguiente:

NAME: Es el nombre de la política de seguridad.FLAG: Es el parámetro del umbral de defensa.VALUE: Es el valor del parámetro de umbral de defensa.

Para obtener más información, consulta Configura unidades de tráfico detalladas.

El siguiente comando actualiza la política de seguridad para usar umbrales no predeterminados implementados automáticamente. Puedes establecer como máximo uno de los parámetros auto_deploy_config y threshold_config. Si se establece más de una marca, se genera un error.

gcloud beta compute security-policies update NAME [

--layer7-ddos-defense-auto-deploy-PARAMETER VALUE

]

Reemplaza lo siguiente:

NAME: Es el nombre de la política de seguridad.PARAMETER: Es el parámetro de implementación automática. Debe ser uno de los siguientes:load-thresholdconfidence-thresholdimpacted-baseline-thresholdexpiration-sec

VALUE: Es el valor del parámetro de implementación automática.

Logging

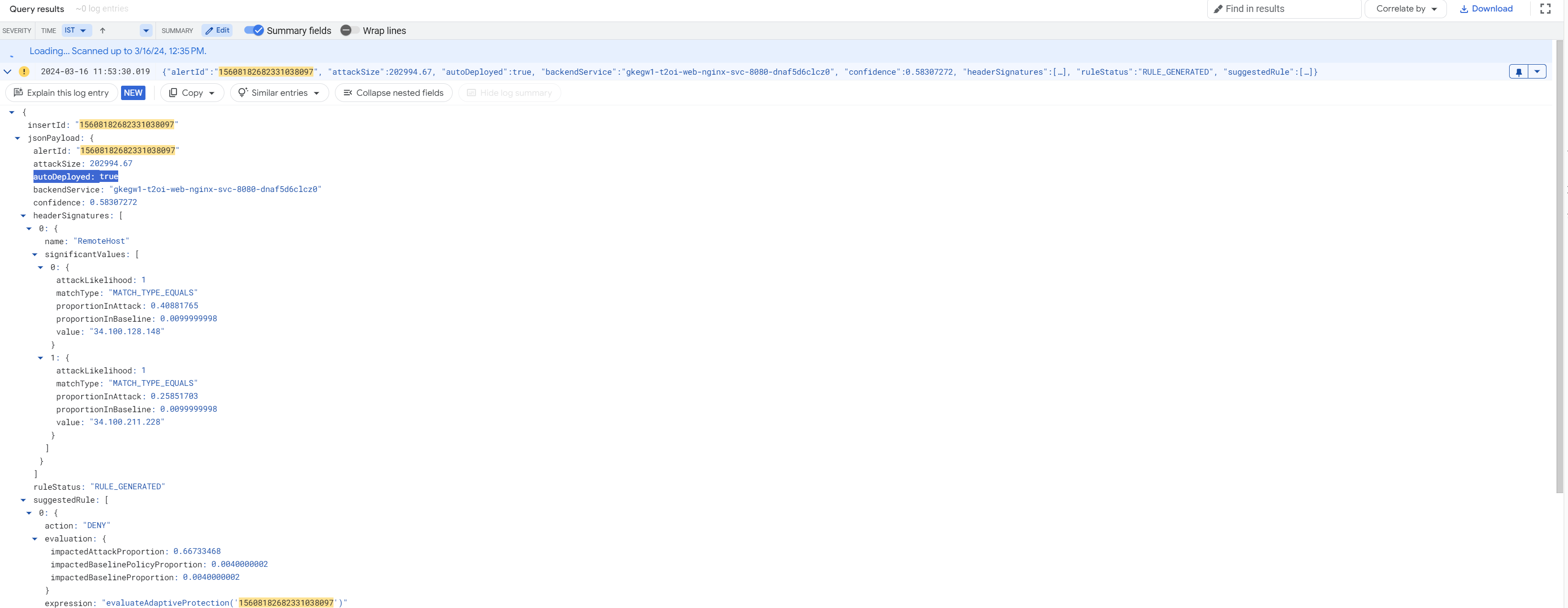

Los registros generados por las reglas implementadas automáticamente con la Protección adaptable tienen los siguientes campos adicionales:

autoDeployed: Después de configurar la implementación automática de reglas, cada registro de alerta que genera la Protección adaptable tiene el campo booleanoautoDeployed, que indica si se activó una defensa automática. CuandoautoDeployedse establece entrue, indica que la regla de marcador de posiciónevaluateAdaptiveProtectionAutoDeploy()ya evaluó que los umbrales de confianza del ataque y de modelo de referencia afectado superaron los parámetros de implementación automática configurados. Luego, el sistema comienza a supervisar la carga dinámica. Una vez que la carga supera el umbral de carga configurado, la regla se implementa automáticamente para mitigar el ataque.adaptiveProtection.autoDeployAlertId: Cada vez que la Protección adaptable toma una acción en una solicitud como parte de una defensa automática, el registro de solicitudes tiene el campo adicionaladaptiveProtection.autoDeployAlertId, que registra el ID de alerta. Este campo aparece enenforcedSecurityPolicyopreviewSecurityPolicy, según si la política de seguridad está en modo de vista previa.

Para ver los registros de solicitudes, consulta Usa el registro de solicitudes. En la siguiente captura de pantalla, se muestra un ejemplo de una entrada de registro de Protección adaptable, con los campos autoDeployed y adaptiveProtection.autoDeployAlertId.

Limitaciones

- La Protección adaptable solo está disponible para las políticas de seguridad de backend adjuntas a los servicios de backend que se exponen a través de un balanceador de cargas de aplicaciones externo. La Protección adaptable no está disponible para los balanceadores de cargas de red de proxy externos.