NotebookLM Enterprise verschlüsselt ruhende Kundeninhalte standardmäßig. Die Verschlüsselung wird von NotebookLM Enterprise für Sie übernommen. Weitere Maßnahmen Ihrerseits sind nicht erforderlich. Diese Option heißt Google-Standardverschlüsselung.

Wenn Sie Ihre Verschlüsselungsschlüssel selbst verwalten möchten, können Sie vom Kunden verwaltete Verschlüsselungsschlüssel (CMEKs, Customer-Managed Encryption Keys) in Cloud KMS mit CMEK-integrierten Diensten wie NotebookLM Enterprise verwenden. Mit Cloud KMS-Schlüsseln haben Sie die Kontrolle über Schutzlevel, Speicherort, Rotationszeitplan, Nutzungs- und Zugriffsberechtigungen sowie über kryptografische Grenzen. Mit Cloud KMS können Sie außerdem die Schlüsselnutzung verfolgen, Audit-Logs aufrufen und den Lebenszyklus von Schlüsseln steuern. Statt es Google zu überlassen, die symmetrischen Schlüsselverschlüsselungsschlüssel (Key Encryption Keys, KEKs) zum Schutz Ihrer Daten zu besitzen und zu verwalten, können Sie diese auch über Cloud KMS steuern und verwalten.

Nachdem Sie Ihre Ressourcen mit CMEKs eingerichtet haben, ähnelt der Zugriff auf Ihre NotebookLM Enterprise-Ressourcen der Verwendung der Google-Standardverschlüsselung. Weitere Informationen zu Ihren Verschlüsselungsoptionen finden Sie unter Kundenverwaltete Verschlüsselungsschlüssel (CMEK).

Einschränkungen von Cloud KMS in NotebookLM Enterprise

Für CMEK-Schlüssel (Cloud KMS) in NotebookLM Enterprise gelten die folgenden Einschränkungen:

Schlüssel können nicht geändert oder rotiert werden.

Einschränkungen der Organisationsrichtlinien können nicht auf NotebookLM Enterprise angewendet werden.

Die CMEK-Verschlüsselung mit NotebookLM Enterprise ist nicht in die Cloud Asset Inventory-Suche eingebunden.

Sie können die Verschlüsselungseinstellungen von Notebooks nicht ändern. Ein ungeschütztes Notebook kann später nicht mehr geschützt werden.

Nachdem ein Schlüssel registriert wurde, kann er nicht mehr abgemeldet oder aus einem Datenspeicher entfernt werden.

- Sie müssen US- oder EU-multiregionale Datenspeicher und -Anwendungen verwenden (keine globalen). Weitere Informationen zu multiregionalen Standorten und zum Datenstandort, einschließlich der Einschränkungen, die mit der Verwendung nicht-globaler Standorte verbunden sind, finden Sie unter Standorte.

Wenn Sie mehr als einen Schlüssel für ein Projekt registrieren müssen, wenden Sie sich an Ihr Google Konten-Team, um eine Erhöhung des Kontingents für CMEK-Konfigurationen zu beantragen. Geben Sie dabei an, warum Sie mehr als einen Schlüssel benötigen.

Die Verwendung eines externen Schlüsselmanagers (External Key Manager, EKM) mit CMEK ist allgemein verfügbar, jedoch nur für Nutzer auf einer Zulassungsliste. Wenn Sie EKM mit CMEK verwenden möchten, wenden Sie sich an Ihr Google Konten-Team.

Für EKM oder HSM mit CMEK gelten die folgenden Einschränkungen:

Ihr EKM- und HSM-Kontingent für Verschlüsselungs- und Entschlüsselungsaufrufe muss pro Minute mindestens 1.000 zusätzliche freie Anfragen verarbeiten können, um Lastspitzen abzufangen. Informationen zum Prüfen Ihrer Kontingente finden Sie unter Cloud KMS-Kontingente prüfen.

Wenn Sie EKM verwenden, muss der Schlüssel in jedem beliebigen Zeitfenster von mehr als 30 Sekunden für mindestens 90 % der Zeit erreichbar sein. Wenn der Schlüssel in diesem Zeitraum nicht erreichbar ist, kann sich das negativ auf die Indexierung und Aktualität der Suche auswirken.

Bei Abrechnungsproblemen, dauerhaften Problemen mit dem Kontingent oder dauerhaften Problemen mit der Erreichbarkeit, d. h., wenn die Probleme länger als 12 Stunden bestehen, wird die mit dem EKM- oder HSM-Schlüssel verknüpfte CmekConfig-Ressource automatisch deaktiviert.

- Sie können CMEK für NotebookLM Enterprise nicht mit Terraform konfigurieren.

Hinweise

Prüfen Sie, ob folgende Voraussetzungen erfüllt sind:

Erstellen Sie einen multiregionalen, symmetrischen Cloud KMS-Schlüssel. Weitere Informationen finden Sie in der Cloud KMS-Dokumentation unter Schlüsselbund erstellen und Schlüssel erstellen.

Legen Sie den Rotationszeitraum auf Nie (manuelle Rotation) fest.

Wählen Sie als Standort die Option Mehrere Regionen aus und wählen Sie im Drop-down-Menü Europa oder USA aus.

Die IAM-Rolle „CryptoKey Encrypter/Decrypter“ (

roles/cloudkms.cryptoKeyEncrypterDecrypter) für den Schlüssel wurde dem Discovery Engine-Dienst-Agent zugewiesen. Das Dienst-Agent-Konto hat eine E-Mail-Adresse im folgenden Format:service-PROJECT_NUMBER@gcp-sa-discoveryengine.iam.gserviceaccount.com. Eine allgemeine Anleitung zum Hinzufügen einer Rolle zu einem Dienst-Agent finden Sie unter Einzelne Rolle gewähren oder widerrufen.Die IAM-Rolle „CryptoKey Encrypter/Decrypter“ (

roles/cloudkms.cryptoKeyEncrypterDecrypter) für den Schlüssel wurde dem Cloud Storage-Dienst-Agent zugewiesen. Wenn diese Rolle nicht gewährt wird, schlägt der Datenimport für CMEK-geschützte Datenspeicher fehl, da Discovery Engine den CMEK-geschützten temporären Bucket und das Verzeichnis, die für den Import erforderlich sind, nicht erstellen kann.Erstellen Sie keine Datenspeicher oder Anwendungen, die von Ihrem Schlüssel verwaltet werden sollen, bevor Sie die Schlüsselregistrierung auf dieser Seite abgeschlossen haben.

Cloud KMS-Schlüssel registrieren

Wenn Sie Daten mit CMEK verschlüsseln möchten, müssen Sie Ihren multiregionalen Schlüssel registrieren. Wenn für Ihre Daten Schlüssel für einzelne Regionen erforderlich sind, z. B. bei Verwendung von Drittanbieter-Connectors, müssen Sie Ihre Schlüssel für einzelne Regionen registrieren.

Hinweise

Beachten Sie folgende Punkte:

Die Region ist noch nicht durch einen Schlüssel geschützt. Die folgende Vorgehensweise schlägt fehl, wenn bereits ein Schlüssel für die Region über den REST-Befehl registriert ist. Informationen darüber, ob für einen Standort ein aktiver Schlüssel in NotebookLM Enterprise vorhanden ist, finden Sie unter Cloud KMS-Schlüssel ansehen.

Sie haben die Rolle Discovery Engine Admin (

roles/discoveryengine.admin).

Prozedur

REST

So registrieren Sie Ihren eigenen Schlüssel für NotebookLM Enterprise:

Rufen Sie die Methode

UpdateCmekConfigmit dem Schlüssel auf, den Sie registrieren möchten.curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d '{"kmsKey":"projects/KMS_PROJECT_ID/locations/KMS_LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME"}' \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID?set_default=SET_DEFAULT"Ersetzen Sie Folgendes:

KMS_PROJECT_ID: die ID des Projekts, das den Schlüssel enthält. Die Projektnummer funktioniert nicht.KMS_LOCATION: der multiregionale Standort Ihres Schlüssels:usodereuropeKEY_RING: der Name des Schlüsselbunds, der den Schlüssel enthältKEY_NAME: der Name des SchlüsselsPROJECT_ID: die ID des Projekts, das den Datenspeicher enthältLOCATION: der multiregionale Standort Ihres Datenspeichers:usodereuCMEK_CONFIG_ID: eine eindeutige ID für die CmekConfig-Ressource festlegen, z. B.default_cmek_configSET_DEFAULT: ist auftruefestgelegt, um den Schlüssel als Standardschlüssel für nachfolgende Datenspeicher zu verwenden, die an dem multiregionalen Standort erstellt werden.

Optional: Notieren Sie sich den

name-Wert, der von der Methode zurückgegeben wird. Folgen Sie der Anleitung unter Details zu einem Vorgang mit langer Ausführungszeit abrufen, um zu sehen, wann der Vorgang abgeschlossen ist.Die Registrierung eines Schlüssels dauert in der Regel nur wenige Minuten.

Console

Prozedur

So registrieren Sie Ihren eigenen Schlüssel für NotebookLM Enterprise:

Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

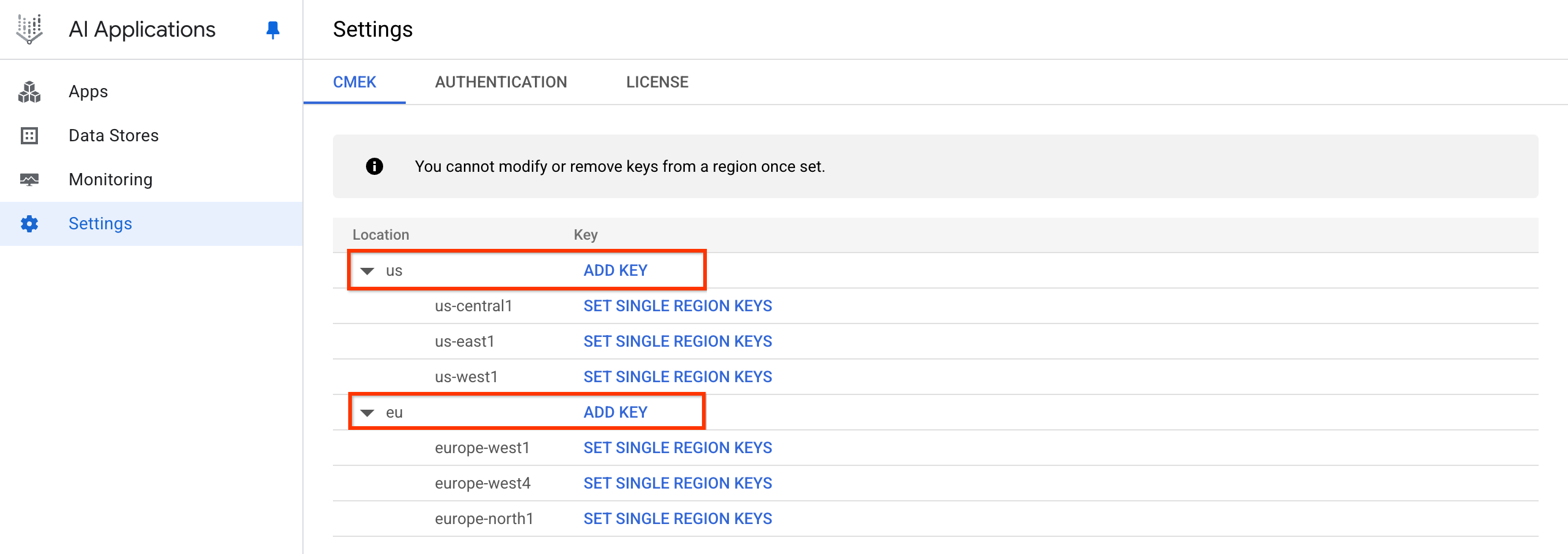

Klicken Sie auf Einstellungen und wählen Sie den Tab CMEK aus.

Klicken Sie für den Standort USA oder EU auf Schlüssel hinzufügen.

Auf „Schlüssel hinzufügen“ klicken. Klicken Sie auf das Drop-down-Menü Cloud KMS-Schlüssel auswählen und wählen Sie den Schlüssel aus.

Wenn sich der Schlüssel in einem anderen Projekt befindet, klicken Sie auf Projekt wechseln. Klicken Sie dann auf den Namen Ihres Projekts, geben Sie den Namen des von Ihnen erstellten Schlüssels ein und wählen Sie den Schlüssel aus.

Wenn Sie den Ressourcennamen des Schlüssels kennen, klicken Sie auf Manuell eingeben, fügen Sie den Ressourcennamen des Schlüssels ein und klicken Sie auf Speichern.

Klicken Sie auf OK > Speichern.

Dadurch wird Ihr Schlüssel registriert und eine CMEK-Ressource namens default_cmek_config erstellt.

Es kann einige Stunden dauern, bis die aufgenommenen Daten in den Suchergebnissen angezeigt werden.

Cloud KMS-Schlüssel abmelden

So melden Sie die Registrierung Ihres Schlüssels bei NotebookLM Enterprise ab:

Rufen Sie die Methode

DeleteCmekConfigmit dem Namen der CmekConfig-Ressource auf, deren Registrierung Sie abmelden möchten.curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID"Ersetzen Sie Folgendes:

LOCATION: der multiregionale Standort Ihres Datenspeichers:usodereuPROJECT_ID: die ID des Projekts, das den Datenspeicher enthältCMEK_CONFIG_ID: die ID der CmekConfig-Ressource. Wenn Sie Ihren Schlüssel über die Console registriert haben, lautet die IDdefault_cmek_config.

Ein Beispiel für einen curl-Aufruf und eine Antwort sieht so aus:

$ curl -X DELETE -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config" { "name": "projects/my-ai-app-project-123/locations/us/operations/delete-cmek-config-56789", "metadata": { "@type": "type.googleapis.com/google.cloud.discoveryengine.v1.DeleteCmekConfigMetadata" } }Optional: Notieren Sie sich den

name-Wert, der von der Methode zurückgegeben wird. Folgen Sie der Anleitung unter Details zu einem Vorgang mit langer Ausführungszeit abrufen, um zu sehen, wann der Vorgang abgeschlossen ist.Das Löschen eines Schlüssels dauert in der Regel einige Minuten.

Prüfen, ob NotebookLM Enterprise durch einen Schlüssel geschützt ist

So prüfen Sie, ob NotebookLM Enterprise durch Ihren Schlüssel geschützt ist:

Rufen Sie die Methode

ListCmekConfigsauf.curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs"Ersetzen Sie Folgendes:

LOCATION: der multiregionale Standort Ihres Datenspeichers:usodereuPROJECT_ID: die ID Ihres Google Cloud -Projekts, das die Daten enthält.

Sehen Sie sich die Ausgabe des Befehls an. Die CmekConfig kann verwendet werden, wenn in der Ausgabe Folgendes enthalten ist:

"state": "ACTIVE""isDefault": true"notebooklmState": NOTEBOOK_LM_READY

Deaktivieren oder Widerrufen eines Cloud KMS-Schlüssels

Wenn ein Schlüssel deaktiviert wird oder die Berechtigungen für den Schlüssel widerrufen werden, hat dies diese Konsequenzen: Innerhalb von 15 Minuten können keine Daten mehr in den Datenspeicher aufgenommen und keine Daten mehr bereitgestellt werden. Soll derselbe Schlüssel später reaktiviert oder die Berechtigungen wiederhergestellt werden, dauert dies jedoch sehr lange. Es kann bis zu 24 Stunden dauern, bis der Datenspeicher die Daten wieder bereitstellen kann.

Deaktivieren Sie einen Schlüssel daher nur, wenn es unbedingt erforderlich ist. Das Deaktivieren und Aktivieren eines Schlüssels in einem Datenspeicher ist ein zeitaufwendiger Vorgang. Wenn Sie einen Schlüssel beispielsweise wiederholt zwischen „Deaktiviert“ und „Aktiviert“ wechseln, dauert es lange, bis der Datenspeicher wieder einen geschützten Status erreicht. Wenn Sie einen Schlüssel deaktivieren und sofort wieder aktivieren, kann es zu tagelangen Ausfallzeiten kommen, da der Schlüssel zuerst im Datenspeicher deaktiviert und dann wieder aktiviert wird.