Halaman ini menjelaskan cara menggunakan perantara perimeter agar project dan layanan dalam perimeter layanan yang berbeda dapat berkomunikasi.

Sebelum memulai

Perantara perimeter layanan

Meskipun project hanya dapat ditetapkan ke satu perimeter layanan, Anda mungkin ingin project Anda dapat berkomunikasi dengan project di perimeter lain. Anda dapat mengaktifkan komunikasi ke layanan dan berbagi data di seluruh perimeter layanan dengan membuat perantara perimeter.

Perantara perimeter memungkinkan project di perimeter layanan yang berbeda untuk berkomunikasi. Perantara perimeter bersifat dua arah, sehingga project dari setiap perimeter layanan memiliki akses yang sama dalam cakupan perantara. Namun, tingkat akses dan batasan layanan project dikontrol sepenuhnya oleh perimeter layanan tempat project berada. Project dapat memiliki beberapa perantara yang menghubungkannya ke project lain.

Project dari satu perimeter layanan tidak dapat memperoleh akses secara tidak langsung ke project di perimeter lain. Misalnya, kita memiliki tiga project: A, B, dan C. Setiap project termasuk dalam perimeter layanan yang berbeda. A dan B berbagi perantara perimeter. B dan C juga berbagi perantara. Meskipun data dapat dipindahkan antara A dan B, serta antara B dan C, tidak ada yang dapat dipindahkan antara A dan C karena kedua project tidak terhubung langsung oleh perantara perimeter.

Pertimbangan

Sebelum Anda membuat perantara perimeter, pertimbangkan hal berikut:

Project harus termasuk dalam perimeter layanan sebelum dapat dihubungkan ke project lain menggunakan perantara perimeter.

Perantara perimeter tidak dapat menyertakan project dari organisasi yang berbeda. Project yang terhubung oleh perantara perimeter harus termasuk dalam perimeter layanan yang berada dalam organisasi yang sama.

Perantara perimeter tidak dapat menyertakan project dari kebijakan tercakup yang berbeda. Sebagai gantinya, Anda dapat menggunakan aturan ingress atau egress untuk mengizinkan komunikasi antar-project dari kebijakan tercakup yang berbeda.

Setelah membuat perantara perimeter untuk project, Anda tidak dapat menambahkan jaringan VPC dari project tersebut ke perimeter.

Contoh perantara perimeter

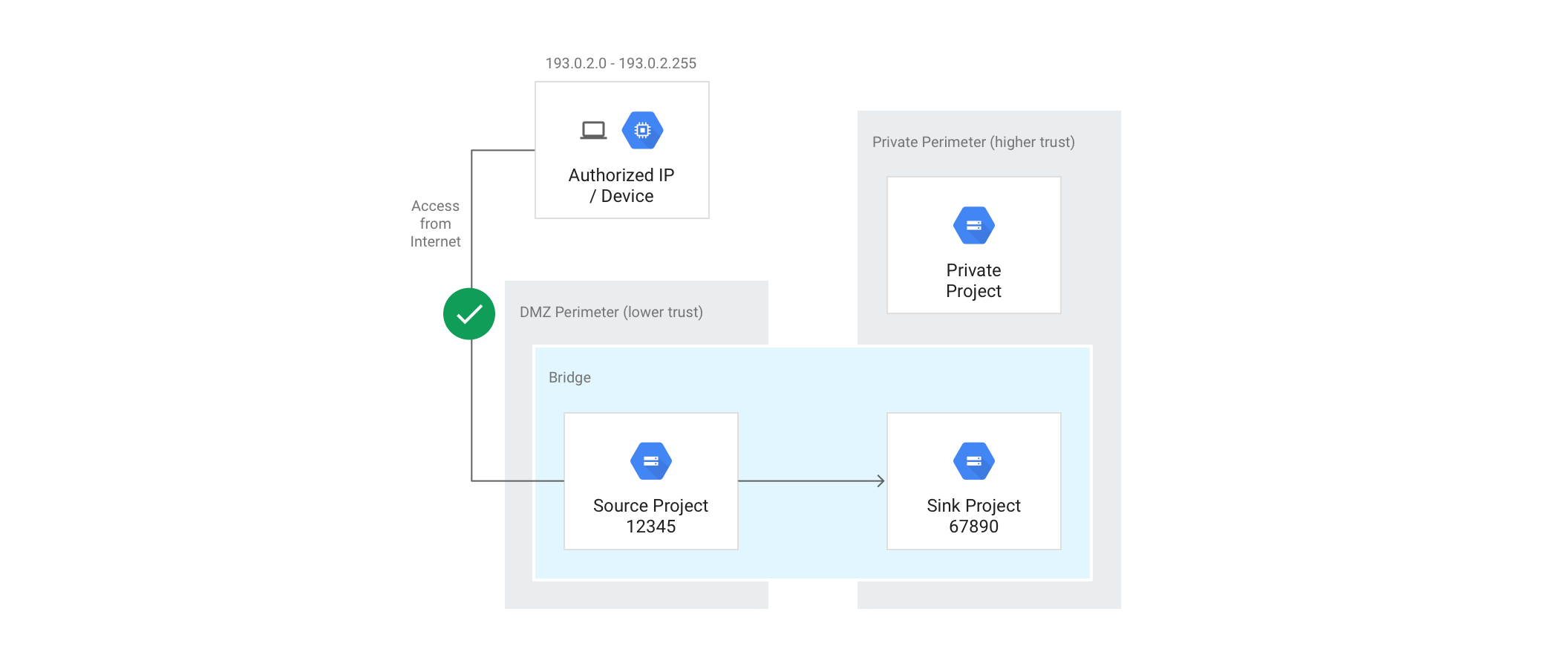

Untuk contoh yang lebih luas tentang cara kerja perantara perimeter, pertimbangkan konfigurasi berikut:

Tujuannya adalah mengizinkan penyalinan antar-bucket Cloud Storage di DMZ Perimeter dan hanya bucket di Sink Project, tetapi tidak mengizinkan VM apa pun di DMZ Perimeter mengakses data di bucket Storage di Private Project.

Dengan perintah berikut, perantara perimeter (Bridge) dibuat, yang menentukan bahwa project A dan project B akan dihubungkan oleh perantara perimeter.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

Batas perantara perimeter bersifat dua arah. Artinya, penyalinan dari DMZ Perimeter ke Private Perimeter dan dari Private Perimeter ke DMZ Perimeter diizinkan. Untuk memberikan beberapa kontrol arah, sebaiknya gabungkan perimeter dengan izin IAM pada akun layanan atau identitas yang menjalankan operasi penyalinan.