Configure um perímetro de serviço através dos VPC Service Controls

Saiba como configurar um perímetro de serviço com os VPC Service Controls na consola Google Cloud .

Antes de começar

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator role

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Se estiver a usar um projeto existente para este guia, verifique se tem as autorizações necessárias para concluir este guia. Se criou um novo projeto, já tem as autorizações necessárias.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Access Context Manager API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator role

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Se estiver a usar um projeto existente para este guia, verifique se tem as autorizações necessárias para concluir este guia. Se criou um novo projeto, já tem as autorizações necessárias.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Access Context Manager API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

accesscontextmanager.accessLevels.list -

accesscontextmanager.policies.create -

accesscontextmanager.servicePerimeters.create Na Google Cloud consola, aceda à página VPC Service Controls.

Para criar um novo perímetro através da política de acesso predefinida, selecione a sua organização no menu do seletor de projetos.

Se a sua organização não tiver uma política de acesso, siga estes passos:

Na página VPC Service Controls, clique em Gerir políticas.

Na página Gerir VPC Service Controls, clique em Criar.

Na página Criar política de acesso, no campo Título da política de acesso, introduza

access_policy_1.Clique em Criar política de acesso.

Na página VPC Service Controls, clique em Novo perímetro.

Na página Crie um perímetro de serviço, no campo Título, introduza

perimeter_storage_services.Para Tipo de perímetro e Modo de aplicação, mantenha as seleções predefinidas.

Clique em Continuar.

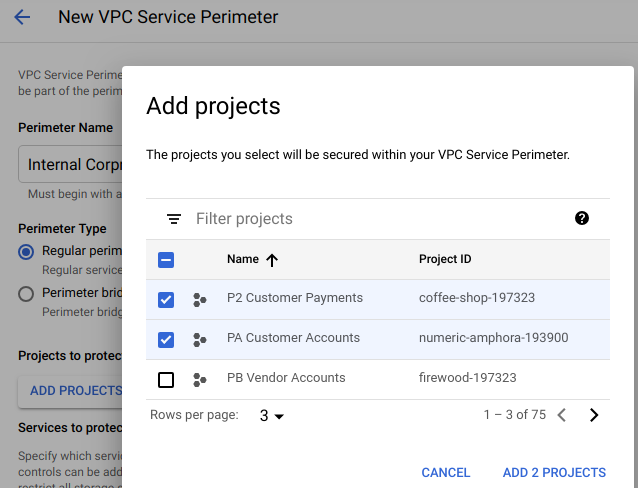

Para adicionar projetos ao perímetro, clique em Adicionar projetos.

No painel Adicionar projetos, selecione os projetos que quer adicionar ao perímetro e, de seguida, clique em Adicionar projetos selecionados.

Clique em Continuar.

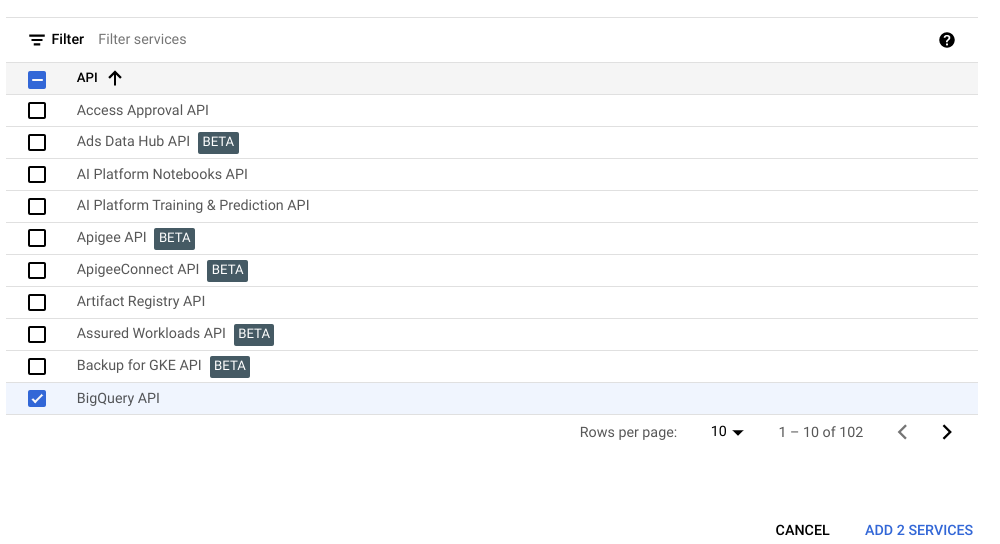

No painel Serviços restritos, clique em Adicionar serviços.

No painel Adicionar serviços, selecione as caixas de verificação das APIs BigQuery e Cloud Storage.

Para localizar os serviços, pode usar a consulta de filtro.

Clique em Adicionar serviços selecionados.

Clique em Criar.

Na Google Cloud consola, aceda à página VPC Service Controls.

Na página VPC Service Controls, na linha correspondente ao perímetro que criou, clique em Eliminar.

Na caixa de diálogo, clique em Eliminar para confirmar que quer eliminar o perímetro.

- Saiba mais sobre como criar perímetros de serviço.

- Saiba como gerir perímetros de serviço existentes.

- Saiba mais sobre as limitações da utilização de serviços específicos com os VPC Service Controls.

Funções necessárias

Para receber as autorizações de que precisa para concluir este início rápido, peça ao seu administrador que lhe conceda a função de IAM Editor do Gestor de contexto de acesso (roles/accesscontextmanager.policyEditor) na sua organização.

Para mais informações sobre a atribuição de funções, consulte o artigo Faça a gestão do acesso a projetos, pastas e organizações.

Esta função predefinida contém as autorizações necessárias para concluir este início rápido. Para ver as autorizações exatas que são necessárias, expanda a secção Autorizações necessárias:

Autorizações necessárias

São necessárias as seguintes autorizações para concluir este início rápido:

Também pode conseguir estas autorizações com funções personalizadas ou outras funções predefinidas.

Configure um perímetro do VPC Service Controls

Nas secções seguintes, especifica os detalhes do perímetro, adiciona projetos e serviços para proteger e cria o perímetro.

Adicione os detalhes do perímetro do VPC Service Controls

Adicione projetos ao perímetro

Proteja os serviços BigQuery e Cloud Storage dentro do perímetro

Acabou de criar um perímetro! Pode ver o seu perímetro na página VPC Service Controls. A propagação e a entrada em vigor do perímetro podem demorar até 30 minutos. Quando as alterações forem propagadas, o acesso aos serviços do BigQuery e do Cloud Storage fica limitado aos projetos que adicionou ao perímetro.

Além disso, a Google Cloud interface da consola para os serviços do BigQuery e do Cloud Storage que protegeu com o perímetro pode tornar-se parcial ou totalmente inacessível.

Limpar

Para evitar incorrer em cobranças na sua Google Cloud conta pelos recursos usados nesta página, siga estes passos.