Questo argomento fornisce una panoramica dei Controlli di servizio VPC e ne descrive i vantaggi e le funzionalità.

Chi dovrebbe utilizzare i Controlli di servizio VPC

La tua organizzazione potrebbe possedere elementi di proprietà intellettuale sotto forma di dati altamente sensibili, oppure potrebbe gestire dati sensibili soggetti a ulteriori normative sulla protezione dei dati, come PCI DSS. La perdita o la divulgazione involontaria di dati sensibili può comportare conseguenze negative gravi per l'attività.

Se esegui la migrazione da on-premise al cloud, uno dei tuoi obiettivi potrebbe essere replicare l'architettura di sicurezza basata sulla rete on-premise mentre sposti i tuoi dati su Google Cloud. Per proteggere i tuoi dati altamente sensibili, potresti volerti assicurare che le tue risorse siano accessibili solo da reti affidabili. Alcune organizzazioni potrebbero consentire l'accesso pubblico alle risorse a condizione che la richiesta provenga da una rete affidabile, che può essere identificata in base all'indirizzo IP della richiesta.

Per ridurre i rischi di esfiltrazione di dati, la tua organizzazione potrebbe anche voler garantire uno scambio di dati sicuro oltre i confini dell'organizzazione con controlli granulari. In qualità di amministratore, potresti volerti assicurare che:

- I client con accesso privilegiato non abbiano accesso anche alle risorse dei partner.

- I client con accesso ai dati sensibili possano solo leggere i set di dati pubblici, ma non scrivere al loro interno.

In che modo i Controlli di servizio VPC riducono i rischi di esfiltrazione di dati

I Controlli di servizio VPC contribuiscono a proteggere da azioni accidentali o mirate da parte di entità esterne o interne, il che aiuta a ridurre al minimo i rischi di esfiltrazione di dati non autorizzata da servizi Google Cloud come Cloud Storage e BigQuery. Puoi utilizzare i Controlli di servizio VPC per creare perimetri che proteggono le risorse e i dati dei servizi che specifichi in modo esplicito.

I Controlli di servizio VPC proteggono i tuoi servizi Google Cloud definendo i seguenti controlli:

I client all'interno di un perimetro che hanno accesso privato alle risorse non hanno accesso a risorse non autorizzate (potenzialmente pubbliche) all'esterno del perimetro.

Non è possibile copiare dati in risorse non autorizzate all'esterno del perimetro utilizzando operazioni di servizio come

gcloud storage cpobq mk.Lo scambio di dati tra client e risorse separati da perimetri è protetto dall'utilizzo di regole in entrata e in uscita.

L'accesso alle risorse sensibile al contesto si basa su attributi del client, come tipo di identità (service account o utente), identità, dati del dispositivo e origine di rete (indirizzo IP o rete VPC). Di seguito sono riportati alcuni esempi di accesso sensibile al contesto:

I client esterni al perimetro che si trovano su Google Cloud o on-premise rientrano tra le risorse VPC autorizzate e utilizzano l'accesso privato Google per accedere alle risorse all'interno di un perimetro.

L'accesso da internet alle risorse all'interno di un perimetro è limitato a un intervallo di indirizzi IPv4 e IPv6.

Per saperne di più, consulta Accesso sensibile al contesto con regole in entrata.

I Controlli di servizio VPC forniscono un livello aggiuntivo di difesa della sicurezza per i serviziGoogle Cloud , indipendente da Identity and Access Management (IAM). Mentre IAM consente un controllo dell'accesso basato sull'identità granulare, i Controlli di servizio VPC consentono una sicurezza perimetrale basata sul contesto più ampia, che include il controllo dell'uscita dei dati dal perimetro. Ti consigliamo di utilizzare sia i Controlli di servizio VPC sia IAM per una difesa in profondità.

I Controlli di servizio VPC ti consentono di monitorare i pattern di accesso alle risorse nei perimetri di servizio utilizzando Cloud Audit Logs. Per saperne di più, consulta Audit logging dei Controlli di servizio VPC.

Vantaggi per la sicurezza dei Controlli di servizio VPC

I Controlli di servizio VPC contribuiscono a mitigare i seguenti rischi per la sicurezza senza sacrificare i vantaggi in termini di prestazioni dell'accesso privato diretto alle risorse Google Cloud:

Accesso da reti non autorizzate utilizzando credenziali rubate: poiché consentono l'accesso privato solo da reti VPC autorizzate, i Controlli di servizio VPC contribuiscono a proteggere dal rischio di esfiltrazione di dati presentato da client che utilizzano credenziali OAuth o di service account rubate.

Esfiltrazione di dati da parte utenti malintenzionati interni o codice compromesso: i Controlli di servizio VPC integrano i controlli sul traffico di rete in uscita impedendo ai client all'interno di queste reti di accedere alle risorse dei servizi gestiti da Google all'esterno del perimetro.

I Controlli di servizio VPC impediscono anche la lettura o la copia di dati in una risorsa esterna al perimetro. I Controlli di servizio VPC impediscono operazioni di servizio come la copia con un comando

gcloud storage cpin un bucket Cloud Storage pubblico o la copia con un comandobq mkin una tabella BigQuery esterna permanente.Google Cloud fornisce anche un IP virtuale con limitazioni integrato con i Controlli di servizio VPC. Il VIP con limitazioni consente inoltre di inviare richieste ai servizi supportati dai Controlli di servizio VPC senza esporre queste richieste a internet.

Esposizione pubblica di dati privati causata da policy IAM configurate in modo errato: i Controlli di servizio VPC forniscono un ulteriore livello di sicurezza negando l'accesso da reti non autorizzate, anche se i dati sono esposti da policy IAM configurate in modo errato.

Monitoraggio dell'accesso ai servizi: utilizza i Controlli di servizio VPC in modalità dry run per monitorare le richieste ai servizi protetti senza impedire l'accesso e per comprendere le richieste di traffico verso i tuoi progetti. Puoi anche creare perimetri honeypot per identificare tentativi imprevisti o dannosi di probe dei servizi accessibili.

Puoi utilizzare una policy di accesso dell'organizzazione e configurare i Controlli di servizio VPC per l'intera organizzazione Google Cloud oppure utilizzare policy con ambito e configurare Controlli di servizio VPC per una cartella o un progetto nell'organizzazione. Manterrai la flessibilità per elaborare, trasformare e copiare i dati all'interno del perimetro.

Per impostazione predefinita, le configurazioni dei Controlli di servizio VPC vengono gestite a livello di organizzazione, ma è possibile utilizzare policy di accesso con ambito per cartelle o progetti per delegare l'amministrazione dei perimetri di servizio più in basso nella gerarchia delle risorse.

Controlli di servizio VPC e metadati

I Controlli di servizio VPC non sono progettati per l'applicazione forzata di controlli completi allo spostamento dei metadati.

In questo contesto, per dati si intendono i contenuti archiviati in una risorsa Google Cloud . Un esempio sono i contenuti di un oggetto Cloud Storage. Per metadati si intendono gli attributi della risorsa o del relativo padre. Un esempio sono i nomi dei bucket Cloud Storage.

L'obiettivo principale dei Controlli di servizio VPC è controllare lo spostamento dei dati, non dei metadati, all'interno di un perimetro di servizio tramite i servizi supportati. I Controlli di servizio VPC gestiscono anche l'accesso ai metadati, ma potrebbero verificarsi scenari in cui è possibile copiare e accedere ai metadati senza i controlli delle policy dei Controlli di servizio VPC.

Ti consigliamo di fare affidamento su IAM, incluso l'uso di ruoli personalizzati, per garantire un controllo adeguato sull'accesso ai metadati.

Funzionalità

I Controlli di servizio VPC ti consentono di definire policy di sicurezza che impediscono l'accesso ai servizi gestiti da Google all'esterno di un perimetro attendibile, bloccano l'accesso ai dati da località non attendibili e mitigano i rischi di esfiltrazione di dati.

Puoi utilizzare i Controlli di servizio VPC per i seguenti casi d'uso:

Isola le risorse Google Cloud e le reti VPC in perimetri di servizio

Estendi i perimetri alle reti on-premise utilizzando reti VPC con zone di destinazione per VPN o connessioni Cloud Interconnect autorizzate.

Controlla l'accesso alle risorse Google Cloud da internet

Proteggi lo scambio di dati tra perimetri e organizzazioni utilizzando le regole in entrata e in uscita

Consenti l'accesso sensibile al contesto alle risorse in base agli attributi client utilizzando le regole in entrata

Isola le risorse Google Cloud in perimetri di servizio

Un perimetro di servizio crea un confine di sicurezza attorno alle risorse Google Cloud. Un perimetro di servizio consente la libera comunicazione all'interno del perimetro, ma blocca per impostazione predefinita la comunicazione con i servizi Google Cloud all'esterno del perimetro.

Il perimetro funziona in modo specifico con i servizi gestiti Google Cloud . Il perimetro non blocca l'accesso a servizi o API di terze parti su internet.

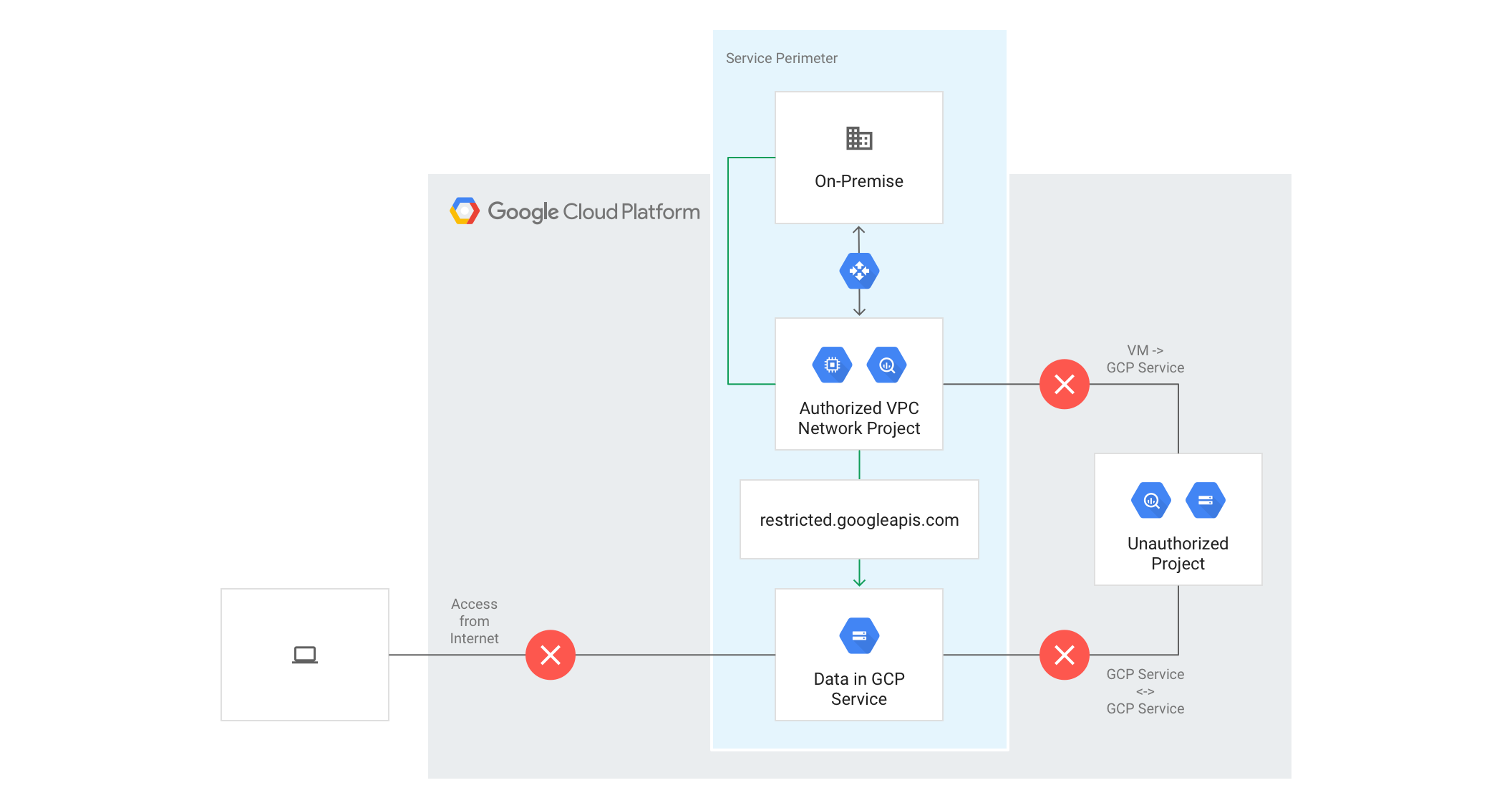

Puoi configurare un perimetro per controllare i seguenti tipi di comunicazioni:

- Da internet pubblico alle risorse del cliente all'interno dei servizi gestiti

- Dalle macchine virtuali (VM) a un servizio Google Cloud (API)

- Tra servizi Google Cloud

I Controlli di servizio VPC non richiedono una rete Virtual Private Cloud (VPC). Per utilizzare i Controlli di servizio VPC senza risorse in una rete VPC, puoi consentire il traffico da intervalli IP esterni o da determinate entità IAM. Per saperne di più, consulta Crea e gestisci i livelli di accesso.

Ecco alcuni esempi di Controlli di servizio VPC che creano un confine di sicurezza:

Una VM all'interno di una rete VPC che fa parte di un perimetro di servizio può leggere o scrivere in un bucket Cloud Storage nello stesso perimetro. Tuttavia, i Controlli di servizio VPC non consentono alle VM nelle reti VPC che si trovano all'esterno del perimetro di accedere ai bucket Cloud Storage all'interno del perimetro. Devi specificare una policy in entrata per consentire alle VM nelle reti VPC che si trovano all'esterno del perimetro di accedere ai bucket Cloud Storage all'interno del perimetro.

Un progetto host che contiene più reti VPC ha una policy perimetrale diversa per ogni rete VPC al suo interno.

Un'operazione di copia tra due bucket Cloud Storage riesce se entrambi i bucket si trovano nello stesso perimetro di servizio, ma non riesce se uno dei bucket si trova all'esterno del perimetro.

I Controlli di servizio VPC non consentono a una VM in una rete VPC che si trova all'interno di un perimetro di servizio di accedere ai bucket Cloud Storage all'esterno del perimetro.

Il seguente diagramma mostra un perimetro di servizio che consente la comunicazione tra un progetto VPC e un bucket Cloud Storage all'interno del perimetro, ma blocca tutte le comunicazioni all'esterno del perimetro:

Estendi i perimetri a una VPN o connessione Cloud Interconnect autorizzata

Puoi configurare la comunicazione privata con le risorse Google Cloud dalle reti VPC che includono ambienti ibridi con le estensioni on-premise dell'accesso privato Google. Per accedere privatamente alle risorseGoogle Cloud all'interno di un perimetro, la rete VPC che contiene la zona di destinazione per il traffico dall'ambiente on-premise deve far parte del perimetro per le risorse nella rete on-premise.

Le VM con indirizzi IP privati in una rete VPC protetta da un perimetro di servizio non possono accedere alle risorse gestite all'esterno del perimetro di servizio. Se necessario, puoi continuare ad abilitare l'accesso ispezionato e controllato a tutte le API di Google (ad esempio Gmail) tramite internet.

Il seguente diagramma mostra un perimetro di servizio che si estende agli ambienti ibridi con l'accesso privato Google:

Controlla l'accesso alle risorse Google Cloud da internet

L'accesso da internet alle risorse gestite all'interno di un perimetro di servizio è negato per impostazione predefinita. (Facoltativo) Puoi attivare l'accesso in base al contesto della richiesta. Per farlo, puoi creare regole in entrata o livelli di accesso per consentire l'accesso in base a vari attributi, come l'indirizzo IP di origine, l'identità o il progetto Google Cloud di origine. Le richieste inviate da internet che non soddisfano le policy definite nella regola in entrata o nel livello di accesso vengono negate.

Per utilizzare la console Google Cloud per accedere alle risorse all'interno di un perimetro, devi configurare un livello di accesso che consenta l'accesso da uno o più intervalli IPv4 e IPv6 o a specifici account utente.

Il seguente diagramma mostra un perimetro di servizio che consente l'accesso da internet alle risorse protette in base ai livelli di accesso configurati, ad esempio l'indirizzo IP o la policy per i dispositivi:

Altri controlli per ridurre i rischi di esfiltrazione di dati

- Condivisione limitata dei domini: puoi valutare la possibilità di configurare una policy dell'organizzazione per limitare la condivisione delle risorse alle identità che appartengono a una particolare risorsa dell'organizzazione. Per saperne di più, consulta Limitazione delle identità per dominio.

- Accesso uniforme a livello di bucket: per controllare in modo uniforme l'accesso ai tuoi bucket Cloud Storage, valuta la possibilità di configurare le autorizzazioni IAM a livello di bucket. Con l'accesso uniforme a livello di bucket puoi utilizzare altre funzionalità di sicurezza di Google Cloud , come la condivisione limitata dei domini, la federazione delle identità per la forza lavoro e le condizioni IAM.

- Autenticazione a più fattori: ti consigliamo di utilizzare l'autenticazione a più fattori per accedere alle tue risorse Google Cloud .

- Scansioni post-deployment: puoi prendere in considerazione l'utilizzo dei seguenti strumenti di scansione post-deployment per analizzare la presenza di bucket Cloud Storage aperti:

- Security Command Center

- Cloud Asset Inventory ti consente di cercare nella cronologia dei metadati degli asset e analizzare la policy IAM per capire chi ha accesso a cosa.

- Strumenti di terze parti come Palo Alto PrismaCloud

- Anonimizzazione dei dati sensibili: puoi prendere in considerazione l'utilizzo di Sensitive Data Protection per rilevare, classificare e anonimizzare i dati sensibili all'interno e all'esterno di Google Cloud. L'anonimizzazione dei dati sensibili può avvenire tramite oscuramento, tokenizzazione o crittografia.

- Automazione tramite strumenti Infrastructure as Code: ti consigliamo di eseguire il deployment dei bucket Cloud Storage utilizzando uno strumento di automazione per controllare l'accesso ai bucket. Supera le revisioni umane o automatizzate di Infrastructure as Code prima del deployment.

Servizi non supportati

Per saperne di più sui prodotti e servizi supportati dai Controlli di servizio VPC, consulta la pagina Prodotti supportati.

Se tenti di limitare un servizio non supportato utilizzando lo strumento a riga di comando gcloud o l'API Access Context Manager, verrà visualizzato un errore.

L'accesso tra progetti diversi ai dati dei servizi supportati verrà bloccato dai Controlli di servizio VPC. Inoltre, puoi utilizzare il VIP con limitazioni per impedire ai workload di chiamare servizi non supportati.

Limitazioni note

Esistono alcune limitazioni note relative a determinati servizi, prodotti e interfacce Google Cloud quando utilizzi i Controlli di servizio VPC. Ad esempio, i Controlli di servizio VPC non supportano tutti i servizi Google Cloud Pertanto, non attivare servizi Google Cloud non supportati nel perimetro. Per saperne di più, consulta l'elenco dei prodotti supportati dai Controlli di servizio VPC. Se devi utilizzare un servizio non supportato dai Controlli di servizio VPC, attivalo in un progetto all'esterno del perimetro.

Ti consigliamo di esaminare le limitazioni note prima di includere serviziGoogle Cloud nel perimetro. Per saperne di più, consulta Limitazioni del servizio Controlli di servizio VPC.

Glossario

In questo articolo hai scoperto diversi nuovi concetti introdotti dai Controlli di servizio VPC:

- Controlli di servizio VPC

- Tecnologia che ti consente di definire un perimetro di servizio intorno alle risorse dei servizi gestiti da Google per controllare le comunicazioni con quei servizi.

- perimetro di servizio

- Un perimetro di servizio intorno alle risorse gestite da Google. Consente la libera comunicazione all'interno del perimetro, ma blocca per impostazione predefinita tutte le comunicazioni con i servizi all'esterno del perimetro.

- regola in entrata

- Una regola che consente a un client API esterno al perimetro di accedere alle risorse all'interno di un perimetro. Per saperne di più, consulta Regole in entrata e in uscita.

- regola in uscita

- Una regola che consente a un client API o a una risorsa all'interno del perimetro di accedere alle risorse Google Cloud all'esterno del perimetro. Il perimetro non blocca l'accesso a servizi o API di terze parti su internet.

- bridge del perimetro di servizio

Un bridge del perimetro consente la comunicazione tra progetti in perimetri di servizio diversi. I bridge del perimetro sono bidirezionali e consentono lo stesso accesso a tutti progetti di ogni perimetro di servizio entro l'ambito del bridge.

- Gestore contesto accesso

Un servizio di classificazione delle richieste sensibile al contesto che può mappare una richiesta a un livello di accesso in base ad attributi del client specificati, ad esempio l'indirizzo IP di origine. Per saperne di più, consulta Panoramica di Gestore contesto accesso.

- livello di accesso

Una classificazione delle richieste inviate tramite internet in base a diversi attributi, come intervallo IP di origine, dispositivo client, geolocalizzazione e altri. Come per le regole in entrata, puoi utilizzare un livello di accesso per configurare un perimetro di servizio in modo da concedere l'accesso da internet in base al livello di accesso associato a una richiesta. Puoi creare un livello di accesso utilizzando Gestore contesto accesso.

- policy di accesso

Un oggetto risorsa Google Cloud che definisce i perimetri di servizio. Puoi creare più policy di accesso con ambito limitato a cartelle o progetti specifici, insieme a una policy di accesso che puoi applicare all'intera organizzazione. Un'organizzazione può avere una sola policy di accesso a livello di organizzazione.

- policy con ambito

Una policy con ambito è una policy di accesso limitata a cartelle o progetti specifici, in aggiunta alla policy di accesso che si applica all'intera organizzazione. Per saperne di più, consulta Panoramica delle policy con ambito.

- VIP con limitazioni

Il VIP con limitazioni fornisce un percorso di rete privato per API e prodotti supportati dai Controlli di servizio VPC per rendere inaccessibili da internet i dati e le risorse utilizzati da questi prodotti.

restricted.googleapis.comviene risolto in199.36.153.4/30. Questo intervallo di indirizzi IP non viene annunciato su internet.

Passaggi successivi

- Scopri di più sulla configurazione del perimetro di servizio.

- Scopri come gestire le reti VPC nei perimetri di servizio.

- Esamina le limitazioni note del servizio.