Un caso de uso común de las pruebas de conectividad es realizar pruebas entre dos instancias de máquina virtual (VM) de Compute Engine en las mismas redes de nube privada virtual (VPC) o en las que se intercambió tráfico.

Para ello, las pruebas de conectividad evalúan la accesibilidad analizando la configuración y el plano de datos activo. Para analizar la configuración, las pruebas de conectividad identifican y evalúan una ruta de seguimiento.

En los diagramas de seguimiento de esta página, se usan los símbolos que se describen en la siguiente leyenda.En el diagrama siguiente, se muestra la ruta de la traza habitual entre dos instancias de VM. El

objeto Match routes puede representar rutas que dirigen el tráfico en una sola

red de VPC o entre dos redes de VPC con intercambio de tráfico.

En los pasos siguientes, se describen los puntos de control que corresponden a cada punto del diagrama de la traza. La verificación puede fallar en cualquier punto de control. En los resultados de la consulta, se muestra el motivo de cada falla. Para ver una lista completa de los mensajes y los estados de la prueba, consulta los estados de los análisis de configuración.

Las pruebas de conectividad verifican que la VM de origen pueda enviar paquetes de salida con la dirección IP de origen especificada o que, de lo contrario, pueda ejecutar el proceso de comprobación de falsificación de identidad de forma predeterminada.

-

Las pruebas de conectividad realizan una verificación de falsificación de identidad cuando un paquete simulado desde o hacia una instancia de VM usa una dirección IP que no es propiedad de esa instancia. Entre las direcciones IP que son propiedad de una VM, se incluyen todas las direcciones IP internas de la VM y las direcciones IP secundarias.

Si la dirección parece originarse a partir del tráfico externo, también llamada dirección extranjera, entonces la dirección IP no pasa la verificación de falsificación de identidad.

Para determinar si se pueden enviar paquetes de traza desde el origen, las pruebas de conectividad verifican que haya reglas de firewall de salida adecuadas. Como parte de este proceso, las pruebas de conectividad empiezan por evaluar cualquier regla de política de firewall jerárquica que exista. Para obtener detalles sobre cómo las reglas de políticas de firewall jerárquicas y las reglas de firewall de VPC afectan la conectividad, consulta Ejemplos de políticas jerárquicas de firewall.

Las pruebas de conectividad encuentran (hacen coincidir) una ruta para la dirección IP de destino según el orden de enrutamiento. Si no hay otras rutas disponibles para la instancia de VM de destino, las pruebas de conectividad usan la ruta estática predeterminada con el próximo salto como la puerta de enlace de Internet. Todas las redes de VPC usan esta ruta predeterminada, a menos que la hayas quitado.

Las pruebas de conectividad verifican que las reglas de firewall de entrada de la red permitan que el paquete llegue a la VM de destino. Una vez más, las pruebas de conectividad empiezan por evaluar las reglas de políticas de firewall jerárquicas que existen.

Si es necesario, las pruebas de conectividad ejecutan una comprobación de falsificación de identidad en el paquete que llega a la segunda VM.

Las pruebas de conectividad verifican que la VM de destino pueda recibir un paquete con la dirección IP de destino especificada. Si esta dirección es una dirección IP externa, la VM de destino debe tener habilitado el reenvío de IP. Una dirección IP externa es una dirección que no pertenece a la VM.

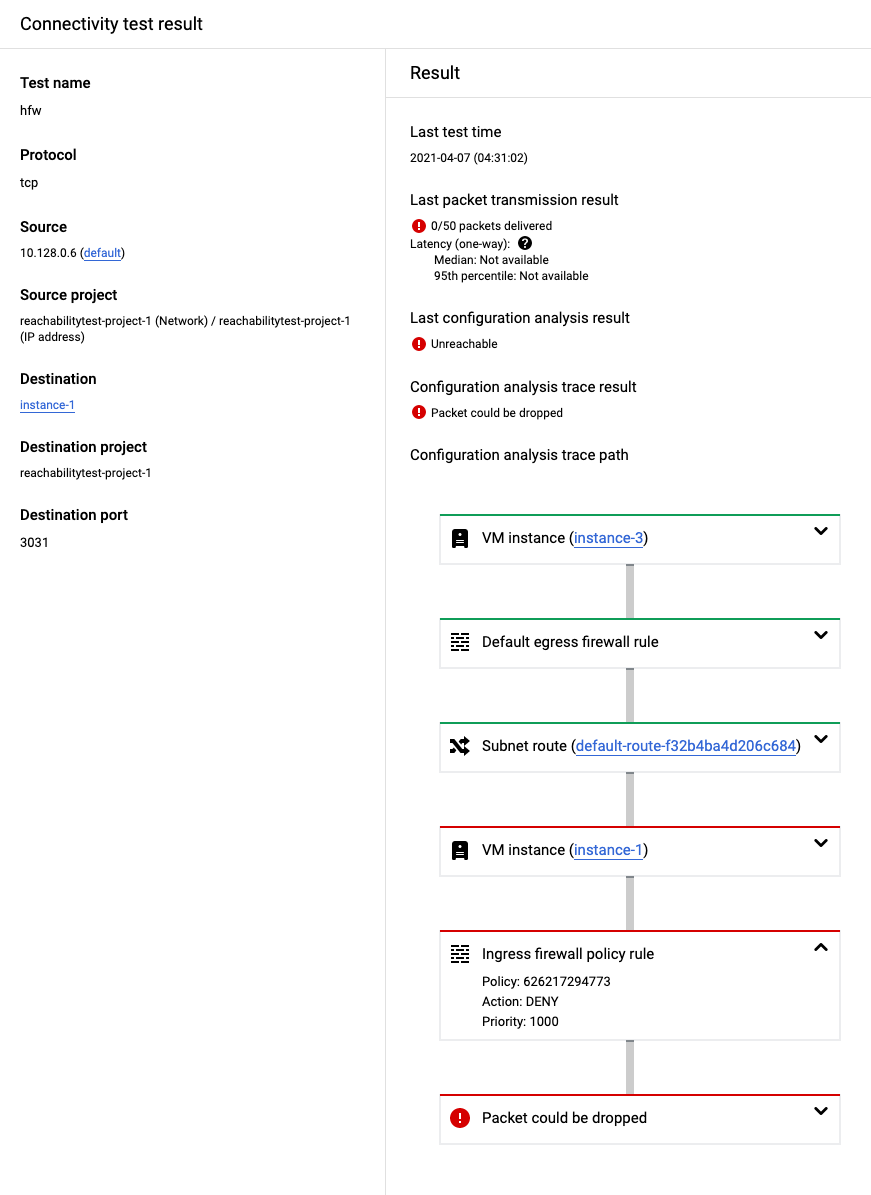

En la siguiente captura de pantalla de la consola de Google Cloud , se muestran los resultados de una prueba de VM a VM.

El análisis de configuración muestra el resultado Es posible que se haya entregado el paquete.

En la respuesta de la API, esta etiqueta corresponde

a un estado final de Deliver.

En este resultado, se muestra que el análisis de configuración validó la conectividad de red para cada recurso de Google Cloud en la ruta de acceso de la VM de

origen a la VM de destino. En este caso, la ruta incluía dos

reglas de firewall de VPC: una regla de firewall de VPC implícita (llamada default) y una que se creó para esta red de VPC.

Además, las pruebas de conectividad verificaron de forma dinámica que se puede acceder a la VM de destino con el sondeo activo. En el campo Resultado de la última transmisión de paquetes, se muestran los detalles de este resultado.

Puedes expandir cada una de las tarjetas en la ruta de la traza para ver más detalles.

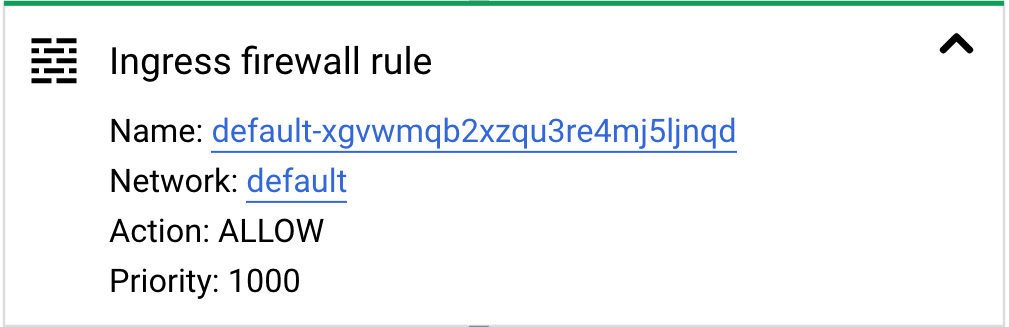

En el ejemplo siguiente, se muestra una tarjeta expandida para una regla de firewall de entrada. Esta tarjeta incluye información sobre la red de VPC, la acción configurada para la regla de firewall (permitir) y la prioridad de la regla.

Cuando una traza contiene una ruta de red de VPC con el próximo salto como una red de VPC con intercambio de tráfico, el inicio de la traza no es una instancia de VM, sino una red de VPC. Este tipo de traza valida las rutas y las reglas de firewall a nivel de red, ya que la dirección IP que pruebas proviene de un rango de red y no de una instancia de VM.

Las redes con intercambio de tráfico pueden existir en el mismo proyecto o en proyectos diferentes. En el siguiente ejemplo de traza, se muestran redes con intercambio de tráfico en proyectos diferentes.

Pruebas fallidas de redes de VPC

En la tabla siguiente, se enumeran los errores comunes de las pruebas dentro de las redes de VPC.

| Tipo de error | Descripción | Resultados de la traza |

|---|---|---|

| Bloqueado por una regla de firewall | Una regla de política de firewall jerárquica o una regla de firewall de VPC bloquean el tráfico que sale de un extremo de origen o que ingresa a un extremo de destino. |

|

| No hay rutas que coincidan | No se pudo encontrar una ruta al extremo de destino. |

|

| La instancia no se ejecuta | La instancia de VM de destino existe, pero no se encuentra en un estado de ejecución. | El análisis determina que es posible que se descarte el paquete. |

| Próximo salto no válido | El próximo salto configurado para una instancia de VM ya no existe, y la ruta a ella no es válida. | El análisis determina que es posible que se descarte el paquete. |

En la siguiente captura de pantalla, se muestra una traza que falló porque la conectividad se bloqueó con una regla de política de firewall jerárquica de entrada.

Pruebas fallidas de redes de VPC compartidas

En las redes de VPC compartidas, no tener permisos para el proyecto host o el de servicio puede generar las pruebas fallidas incluidas en la tabla siguiente.

| Tipo de error | Comportamiento | Resultados de la traza |

|---|---|---|

| Permisos solo para el proyecto host | No puedes ejecutar la traza porque no tienes los permisos para el proyecto de servicio en el que se encuentra la dirección IP de destino. | El análisis de configuración muestra el resultado Se anuló el

análisis de configuración. En la respuesta de la API, esta etiqueta corresponde

a un estado final de

Abort. |

| Permisos solo para el proyecto de servicio |

No puedes ejecutar la traza ni elegir la red del proyecto host en la consola de Google Cloud porque no tienes permiso. Debido a que el proyecto host posee parámetros de configuración de red, la traza de los recursos del proyecto de servicio no puede continuar si no tiene acceso a reglas de firewall de VPC, rutas de red o direcciones IP en el proyecto host. |

El resultado de accesibilidad general es

Undetermined,

ya que las pruebas de conectividad no pueden determinar si el paquete

se puede entregar al destino. |

Pruebas fallidas de redes de intercambio de tráfico entre redes de VPC

Con el intercambio de tráfico entre redes de VPC, no tener permiso para el proyecto

Google Cloud de la red peered desde la red primary puede provocar

el resultado de la prueba incluido en la tabla siguiente.

| Tipo de error | Comportamiento | Resultados de la traza |

|---|---|---|

| No tienes permisos para configurar el proyecto en la red de VPC con intercambio de tráfico. | Las pruebas de conectividad solo pueden analizar los parámetros de configuración en el proyecto de la red principal. | El análisis de configuración muestra el resultado Es posible que se reenvíe el paquete.

Este resultado indica que un paquete dejará la red y se enviará

a una red a la que no tienes acceso. En este caso, el paquete

se reenvió a una puerta de enlace de red con intercambio de tráfico. En la respuesta de la API,

este estado corresponde a un

estado final de

Forward. |

En la siguiente ruta de la traza, se muestra el estado de reenvío de las redes de VPC con intercambio de tráfico.

¿Qué sigue?

- Situaciones de prueba habituales

- Obtén más información sobre las pruebas de conectividad

- Soluciona problemas relacionados con las pruebas de conectividad