Private NAT pour les spokes Network Connectivity Center

Private NAT vous permet de créer une passerelle Private NAT qui fonctionne conjointement avec les spokes Network Connectivity Center pour effectuer la traduction d'adresse réseau (NAT) entre les réseaux suivants :

- Réseaux de cloud privé virtuel (VPC) : dans ce scénario, les réseaux VPC que vous souhaitez connecter sont associés à un hub Network Connectivity Center en tant que spokes VPC.

- Réseaux VPC et réseaux en dehors de Google Cloud: dans ce scénario, un ou plusieurs réseaux VPC sont associés à un hub Network Connectivity Center en tant que spokes VPC et connectés à vos réseaux sur site (ou sur l'infrastructure d'autres fournisseurs de services cloud) via des spokes hybrides.

Spécifications

En plus des spécifications générales de Private NAT, Private NAT pour les spokes Network Connectivity Center présente les spécifications suivantes :

- Private NAT utilise une configuration NAT de

type=PRIVATEpour permettre aux réseaux dont les plages d'adresses IP de sous-réseau se chevauchent de communiquer. Toutefois, seuls les sous-réseaux qui ne se chevauchent pas peuvent se connecter les uns aux autres. - Vous devez créer une règle NAT personnalisée en référençant un hub Network Connectivity Center.

La règle NAT spécifie une plage d'adresses IP NAT à partir d'un sous-réseau avec l'objectif

PRIVATE_NAT, que Private NAT utilise pour effectuer des opérations de NAT sur le trafic entre vos réseaux connectés. - Lorsque vous créez une instance de VM dans une plage de sous-réseaux où s'applique Private NAT, tout le trafic sortant de cette instance de VM est traduit par la passerelle si le spoke de destination est associé au même hub Network Connectivity Center que la passerelle. Private NAT traduit le trafic vers les spokes de destination se trouvant dans la même région que la passerelle Private NAT, ainsi que le trafic entre régions.

- Une passerelle Private NAT est associée à des plages d'adresses IP de sous-réseau faisant partie d'une seule région et d'un seul réseau VPC. Cela signifie qu'une passerelle Private NAT créée dans un réseau VPC ne fournit pas de services NAT aux VM d'autres spokes du hub Network Connectivity Center, même si les VM se trouvent dans la même région que la passerelle.

Trafic entre réseaux VPC

Les spécifications supplémentaires suivantes s'appliquent au trafic entre réseaux VPC (Inter-VPC NAT) :

- Pour que vous puissiez activer Inter-VPC NAT entre deux réseaux VPC, chaque réseau VPC doit être configuré en tant que spoke VPC d'un hub Network Connectivity Center. Vous devez veiller à ce que les plages d'adresses IP de vos spokes VPC ne se chevauchent pas. Pour en savoir plus, consultez Créer un spoke VPC.

- Le hub Network Connectivity Center associé à la passerelle Private NAT doit comporter au moins deux spokes VPC, dont l'un est le réseau VPC de la passerelle Private NAT.

- Inter-VPC NAT ne permet d'effectuer des opérations de NAT qu'entre des spokes VPC Network Connectivity Center. Il ne permet pas de telles opérations entre des réseaux VPC connectés à l'aide de l'appairage de réseaux VPC.

Trafic entre des réseaux VPC et d'autres réseaux

Les spécifications supplémentaires suivantes s'appliquent au trafic entre des réseaux VPC et des réseaux en dehors de Google Cloud:

- Le réseau VPC source doit être configuré en tant que spoke VPC d'un hub Network Connectivity Center.

- Un spoke hybride doit être associé au même hub Network Connectivity Center pour établir la connectivité entre le spoke VPC et le réseau de destination en dehors de Google Cloud. Pour en savoir plus, consultez Établir une connectivité entre les spokes hybrides et les spokes VPC.

Pour connaître les conditions requises pour utiliser des spokes VPC et des spokes hybrides dans le même hub Network Connectivity Center, consultez Échange de routes avec des spokes VPC.

Configuration et workflow de base

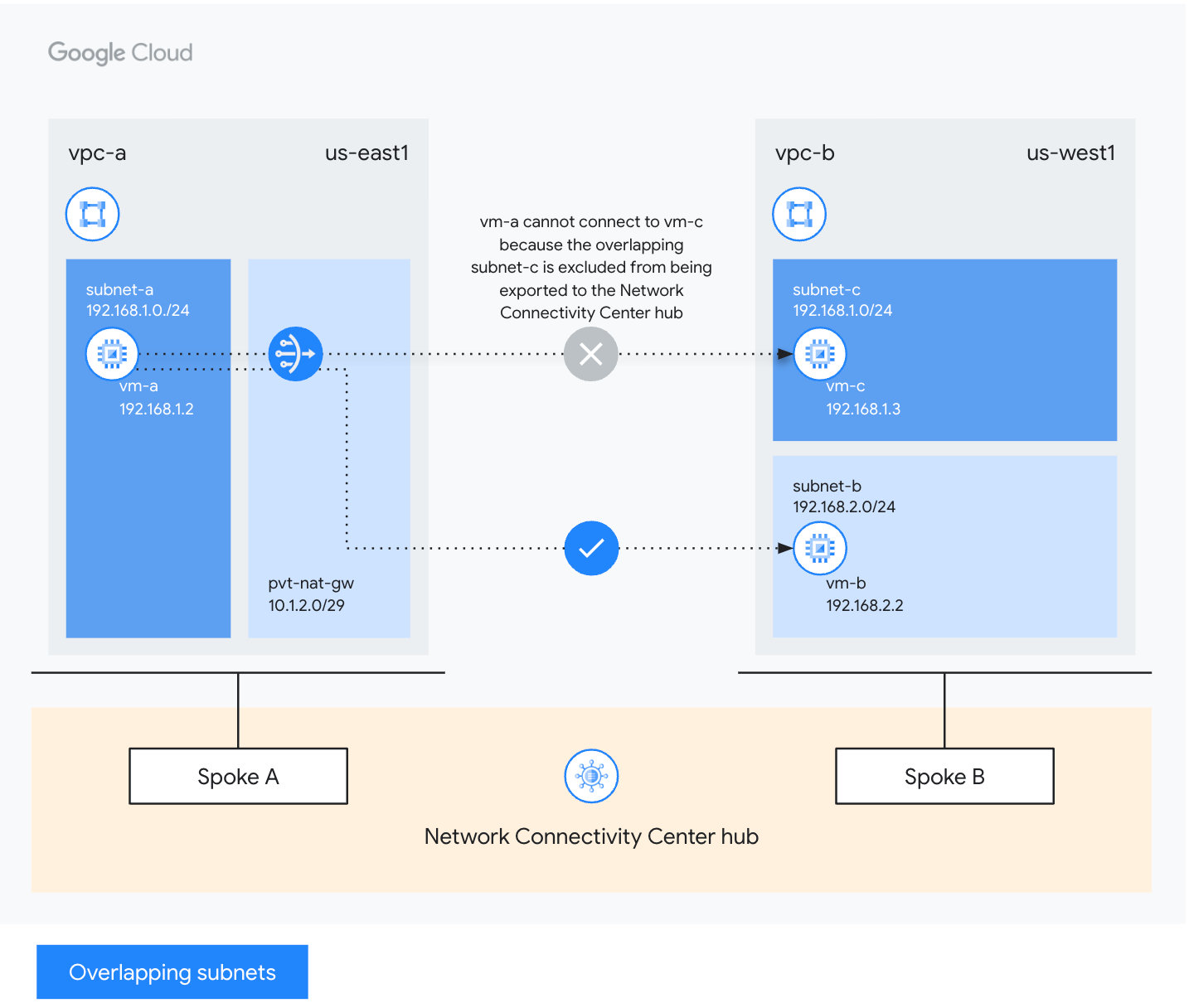

Le schéma suivant illustre une configuration Private NAT de base pour le trafic entre deux spokes VPC :

Dans cet exemple, Private NAT est configuré comme suit :

- La passerelle

pvt-nat-gwest configurée dansvpc-apour s'appliquer à toutes les plages d'adresses IP desubnet-adans la régionus-east1. En utilisant les plages d'adresses IP NAT depvt-nat-gw, une instance de machine virtuelle (VM) dans le sous-réseausubnet-adevpc-apeut envoyer du trafic vers une VM dans le sous-réseausubnet-bdevpc-b, même si le sous-réseausubnet-adevpc-achevauche le sous-réseausubnet-cdevpc-b. vpc-aetvpc-bsont configurés en tant que spokes d'un hub Network Connectivity Center.- La passerelle

pvt-nat-gwest configurée pour fournir une fonctionnalité NAT entre les réseaux VPC configurés en tant que spokes VPC dans le même hub Network Connectivity Center.

Exemple de workflow

Dans le schéma précédent, la vm-a avec l'adresse IP interne 192.168.1.2 dans le sous-réseau subnet-a de vpc-a doit télécharger une mise à jour à partir de la vm-b portant l'adresse IP interne 192.168.2.2 dans le sous-réseau subnet-b de vpc-b. Les deux réseaux VPC sont connectés au même hub Network Connectivity Center en tant que spokes VPC. Supposons que vpc-b contienne un autre sous-réseau 192.168.1.0/24 qui chevauche le sous-réseau de vpc-a. Pour que le sous-réseau subnet-a de vpc-a puisse communiquer avec le sous-réseau subnet-b de vpc-b, vous devez configurer une passerelle Private NAT (pvt-nat-gw) dans vpc-a, comme suit :

Sous-réseau Private NAT : avant de configurer la passerelle Private NAT, créez un sous-réseau Private NAT avec l'objectif

PRIVATE_NAT, par exemple10.1.2.0/29. Veillez à ce que ce sous-réseau ne chevauche aucun sous-réseau existant dans l'un des spokes VPC associés au même hub Network Connectivity Center.Règle NAT dont le

nexthop.hubcorrespond à l'URL du hub Network Connectivity Center.NAT pour toutes les plages d'adresses de

subnet-a.

Le tableau ci-dessous récapitule la configuration réseau spécifiée dans l'exemple précédent :

| Nom du réseau | Composant réseau | Adresse IP/plage | Région |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| vm-c | 192.168.1.3 |

Private NAT pour les spokes Network Connectivity Center suit la procédure de réservation de port pour réserver les tuples Adresse IP source/Port source NAT suivants pour chacune des VM du réseau. Par exemple, la passerelle Private NAT réserve 64 ports sources pour vm-a : de 10.1.2.2:34000 à 10.1.2.2:34063.

Lorsque la VM utilise le protocole TCP pour envoyer un paquet au serveur de mise à jour 192.168.2.2 sur le port de destination 80, voici ce qui se produit :

La VM envoie un paquet de requête avec les attributs suivants :

- Adresse IP source :

192.168.1.2, soit l'adresse IP interne de la VM - Port source :

24000, soit le port source éphémère choisi par le système d'exploitation de la VM - Adresse de destination :

192.168.2.2, soit l'adresse IP du serveur de mise à jour - Port de destination :

80, soit le port de destination pour le trafic HTTP vers le serveur de mise à jour - Protocole : TCP

- Adresse IP source :

La passerelle

pvt-nat-gweffectue la traduction d'adresse réseau source (Source NAT, ou SNAT) en sortie, en réécrivant l'adresse IP source et le port source NAT du paquet de requête :- Adresse IP source NAT :

10.1.2.2, provenant de l'un des tuples Adresse IP source/Port source NAT réservés de la VM - Port source :

34022, un port source inutilisé de l'un des tuples de port source réservés de la VM - Adresse de destination :

192.168.2.2, inchangée - Port de destination :

80, inchangé - Protocole : TCP, inchangé

- Adresse IP source NAT :

Le serveur de mise à jour envoie un paquet de réponse qui arrive sur la passerelle

pvt-nat-gwavec les attributs suivants :- Adresse IP source :

192.168.2.2, soit l'adresse IP interne du serveur de mise à jour - Port source :

80, pour la réponse HTTP du serveur de mise à jour - Adresse de destination :

10.1.2.2, soit l'adresse IP source NAT d'origine du paquet de requête - Port de destination :

34022, correspondant au port source du paquet de requête - Protocole : TCP, inchangé

- Adresse IP source :

La passerelle

pvt-nat-gweffectue la traduction d'adresse réseau de destination (DNAT) sur le paquet de réponse, et réécrit l'adresse et le port de destination du paquet de réponse pour que celui-ci soit transmis à la VM qui a demandé la mise à jour, avec les attributs suivants :- Adresse IP source :

192.168.2.2, inchangée - Port source :

80, inchangé - Adresse de destination :

192.168.1.2, soit l'adresse IP interne de la VM - Port de destination :

24000, soit le port source éphémère d'origine du paquet de requête - Protocole : TCP, inchangé

- Adresse IP source :

Étapes suivantes

- Configurer Private NAT pour les spokes Network Connectivity Center

- En savoir plus sur les interactions des produits Cloud NAT

- En savoir plus sur les adresses et ports Cloud NAT

- En savoir plus sur les règles Cloud NAT

- Résolvez les problèmes courants.