Auf dieser Seite wird beschrieben, wie Sie eine Drittanbieterkonfiguration einrichten und konfigurieren, bevor Sie den ServiceNow-Datenspeicher erstellen.

ServiceNow-Websites

ServiceNow bietet zwei primäre Websites:

-

- Konfiguriert die Wissensdatenbank, richtet Workflows ein und entwickelt benutzerdefinierte Anwendungen.

- URL:

https://developer.servicenow.com. - Anmeldung mit der ServiceNow-ID

ServiceNow-Hauptwebsite [ServiceNow-Website für die persönliche Entwicklerinstanz (Personal Developer Instance, PDI)]: Die Website für Ihre ServiceNow-Instanz.

- Zur Verwaltung von Nutzern, Gruppen und Systemverwaltungsaufgaben

- URL: Die URL für Ihre ServiceNow-Instanz

- Anmeldung mit den Administratoranmeldedaten

ServiceNow-Konto erstellen

So erstellen Sie ein ServiceNow-Konto auf der Entwicklerwebsite und eine PDI-Instanz:

Rufen Sie developer.servicenow.com auf und klicken Sie auf „Sign in“ (Anmelden).

Wählen Sie Neuer Nutzer? ServiceNow-ID abrufen

Geben Sie die erforderlichen Informationen ein und klicken Sie auf Registrieren. Verwenden Sie Ihre E‑Mail-Adresse und bestätigen Sie sie über den Bestätigungslink, der an Ihren Posteingang gesendet wurde.

So erstellen Sie eine Personal Developer Instance (PDI):

- Melden Sie sich mit Ihren Kontodaten auf der Entwicklerwebsite an und akzeptieren Sie die Nutzungsbedingungen.

- Klicken Sie auf Instanz anfordern. Nach der Bereitstellung wird ein Bestätigungsdialogfeld mit der Meldung „Ihre Instanz ist bereit!“ angezeigt.

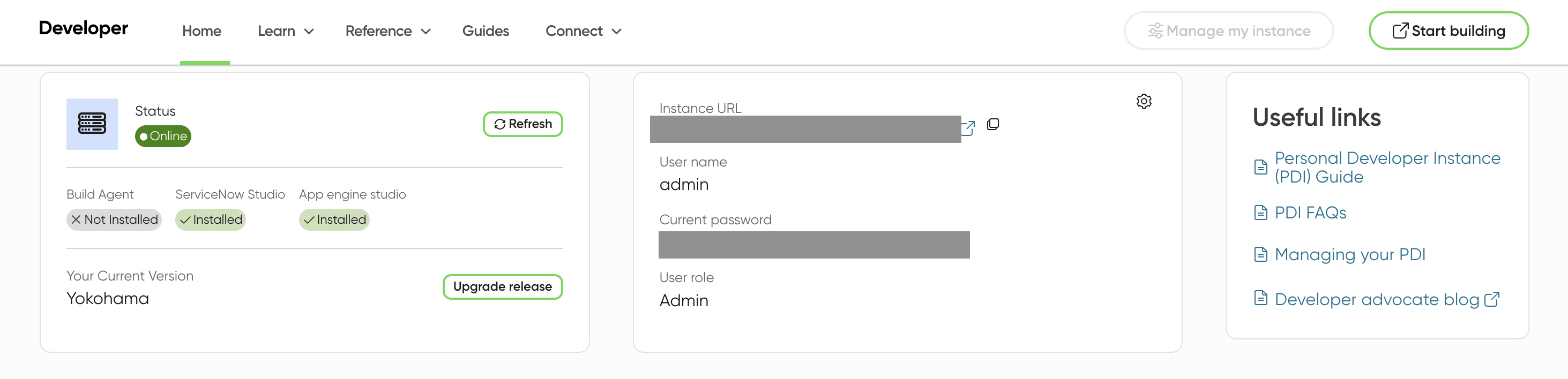

- Speichern Sie die angezeigte Instanz-URL, einen Administratornutzernamen und ein Passwort.

- Wenn Sie auf Ihre neue Umgebung zugreifen möchten, klicken Sie in der Kopfzeile der Entwicklerwebsite auf die Schaltfläche Start Building (Entwicklung starten). Ihre Instanz wird in einem neuen Tab geöffnet.

Authentifizierungsdaten abrufen

So erstellen Sie einen OAuth-Endpunkt und rufen die Authentifizierungsanmeldedaten ab:

Melden Sie sich in der PDI ServiceNow-Instanz mit den Administratoranmeldedaten an, die Sie im Abschnitt ServiceNow-Konto erstellen erhalten haben.

Gehen Sie zu Alle > System OAuth > Anwendungsregistrierung.

Klicken Sie auf der Seite Anwendungsregistrierungen auf Neu.

Klicken Sie auf der Seite OAuth-Anwendung auf OAuth-API-Endpunkt für externe Clients erstellen.

Geben Sie auf der Seite Neuer Datensatz die folgenden Pflichtfelder ein:

- Name: Geben Sie einen eindeutigen Namen ein.

- Weiterleitungs-URL: Geben Sie die folgenden Weiterleitungs-URLs durch Kommas getrennt ein:

https://vertexaisearch.cloud.google.com/console/oauth/default_oauth.htmlhttps://vertexaisearch.cloud.google.com/oauth-redirect

Klicken Sie auf Senden, um die Anmeldedaten zu erstellen.

Klicken Sie nach dem Einreichen auf den Namen, um die Client-ID aufzurufen.

Der Schlüssel ist maskiert. Klicken Sie daneben auf das Schloss-Symbol, um die Maskierung des Clientschlüssels aufzuheben und ihn anzuzeigen.

Speichern Sie die Client-ID (Client ID) und den Clientschlüssel (Client secret) für die spätere Verwendung.

Administratorrolle einrichten

So weisen Sie sich selbst die Rolle security_admin zu:

Melden Sie sich in Ihrem ServiceNow-Konto an.

Klicken Sie auf Ihr Profilsymbol und wählen Sie dann Elevate role (Rolle erhöhen) aus.

Wählen Sie

security_adminaus und klicken Sie dann auf Aktualisieren. Mit der Rollesecurity_adminkönnen Rollen erstellt und Nutzer verwaltet werden.

So weisen Sie einem anderen Nutzer die Rolle security_admin zu:

Wählen Sie Alle und dann unter Nutzerverwaltung die Option Nutzer aus.

Suchen Sie den Nutzer, dessen Rolle Sie erhöhen möchten, und wählen Sie ihn aus.

Klicken Sie auf dem Tab Rollen auf Bearbeiten.

Wählen Sie die Rolle

security_adminaus Sammlung aus und fügen Sie sie der Rollenliste hinzu.

Nutzerrollen und -berechtigungen einrichten

Wenn Sie einen ServiceNow-Datenspeicher in Gemini Enterprise erstellen möchten, müssen Sie Nutzern die entsprechenden Rollen und Berechtigungen gewähren.

Sie haben folgende Möglichkeiten, Nutzerrollen und Berechtigungen für Ihre ServiceNow-Instanzen festzulegen:

Benutzerdefinierte Rolle mit ACL-Regeln erstellen (empfohlen)

Benutzerdefinierte Rolle mit Entitätsadministratoren verwenden

Weitere Informationen zur Sichtbarkeit und Zugriffssteuerung finden Sie unter Vorfälle: Sichtbarkeit und Zugriffssteuerung.

Benutzerdefinierte Rolle mit ACL-Regeln erstellen (empfohlen)

Erstellen Sie eine benutzerdefinierte Rolle mit den erforderlichen Mindestberechtigungen.

Klicken Sie auf Alle > Nutzerverwaltung > Rollen.

Klicken Sie auf Neu.

Geben Sie einen Namen ein und klicken Sie auf Senden.

Rufen Sie System security (Systemsicherheit) > Access control (ACL) (Zugriffssteuerung (ACL)) auf.

Klicken Sie auf Neu, um eine neue ACL-Regel zu erstellen.

Wiederholen Sie die folgenden beiden Schritte, bis Sie den Zugriff auf alle erforderlichen Tabellen gewährt haben.

sys_user_roleist ein Beispiel dafür, wie der Tabellenzugriff gewährt wird.Klicken Sie auf Submit (Senden) und wählen Sie die Rolle aus.

Erforderlicher Tabellenzugriff

Der Connector benötigt Zugriff auf diese Tabellen, damit jede Entität ausgeführt werden kann.

| Tabellenname | Beschreibung |

|---|---|

incident |

Vorfälle in den Suchergebnissen anzeigen |

sc_cat_item |

Katalogelemente in Suchergebnissen anzeigen |

sc_cat_item_user_criteria_mtom |

Nutzer anzeigen, die aufgrund von Nutzerkriterien auf Katalogelemente zugreifen können |

sc_cat_item_user_criteria_no_mtom |

Nutzer anzeigen, die aufgrund von Nutzerkriterien nicht auf Katalogelemente zugreifen können |

sc_cat_item_user_mtom |

Nutzer anzeigen, die auf Katalogelemente zugreifen können |

sc_cat_item_user_no_mtom |

Nutzer anzeigen, die nicht auf Katalogelemente zugreifen können |

kb_knowledge |

Die Liste der Wissensartikel, die in den Suchergebnissen angezeigt werden können |

kb_knowledge_base |

Die Liste der Wissensdatenbanken, die in den Suchergebnissen angezeigt werden können |

kb_uc_can_contribute_mtom |

Anzeigen, wer basierend auf Nutzerkriterien zu Wissensdatenbanken beitragen kann |

kb_uc_can_read_mtom |

Anzeigen, wer Wissensdatenbanken basierend auf Nutzerkriterien lesen kann |

kb_uc_cannot_read_mtom |

Anzeigen, wer Wissensdatenbanken basierend auf Nutzerkriterien nicht lesen kann |

sys_user_role |

Liste der Rollen, die Nutzern zugewiesen werden können |

sys_user_has_role |

Liste der Rollen, die den Nutzern zugeordnet sind |

sys_user_group |

Liste der Nutzergruppensegmente |

sys_user_grmember |

Liste der Gruppenmitglieder für Gruppen |

sys_user |

Liste aller Nutzer |

core_company |

Liste aller Unternehmensattribute |

cmn_location |

Liste aller Standortattribute |

cmn_department |

Liste aller Abteilungsattribute |

user_criteria |

Liste der Datensätze mit Nutzerkriterien |

sp_portal |

Link-Portal-URI in den Suchergebnissen |

m2m_sp_portal_knowledge_base |

Link-Portal-URI für Wissensartikel in den Suchergebnissen |

m2m_sp_portal_catalog |

Link-Portal-URI für Katalogelemente in Suchergebnissen |

ACL-Zugriff gewähren und überprüfen

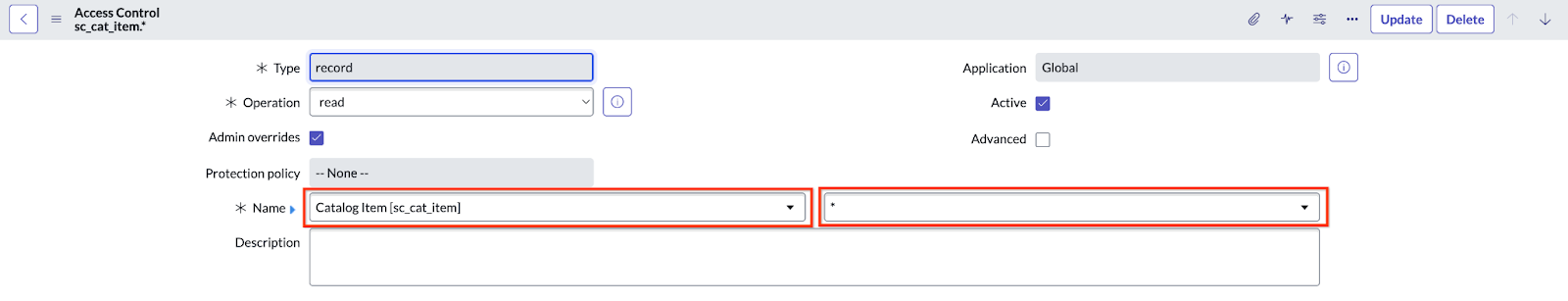

Der Connector benötigt ACL-Zugriff auf die Katalogelementfelder der Tabelle sc_cat_item.

So gewähren und überprüfen Sie den Zugriff:

Erteilen Sie expliziten Zugriff, indem Sie eine neue ACL-Regel erstellen und

sc_cat_item.*manuell in das Feld Name des Formulars eingeben.

Geben Sie „sc_cat_item.*“ ein. Überprüfen Sie, ob die ACLs aktualisiert wurden.

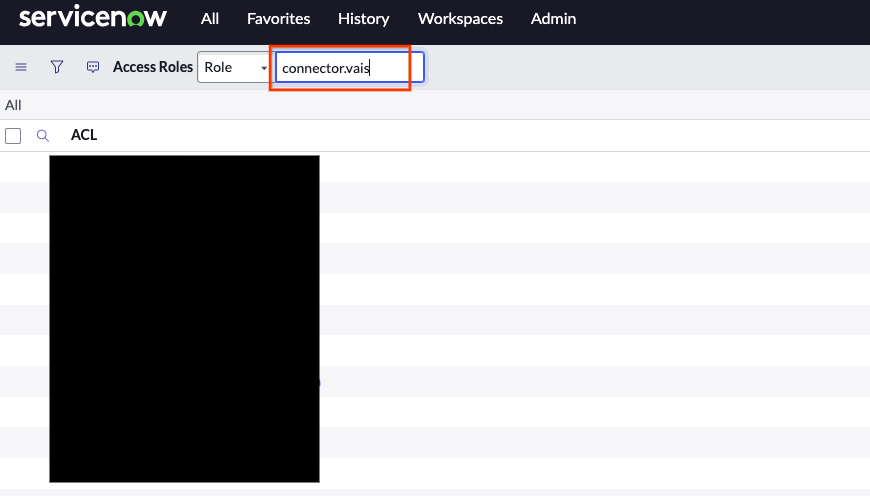

Geben Sie in der Suchleiste

sys_security_acl_role_list.doein.Setzen Sie Role (Rolle) auf die Rolle, die Sie überprüfen möchten.

Zu bestätigende Rolle auswählen Überprüfen Sie, ob der Rolle die erforderlichen ACLs zugewiesen sind.

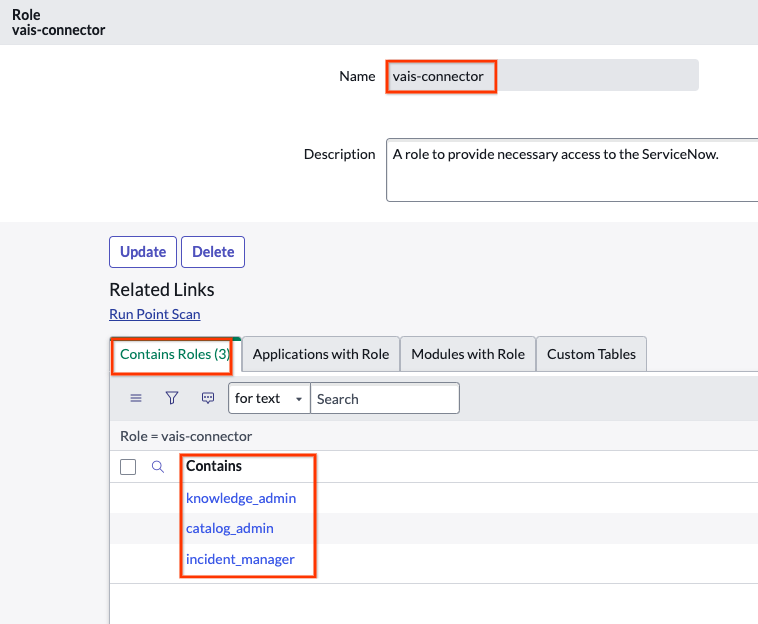

Benutzerdefinierte Rolle mit Entitätsadministratoren verwenden

Die Administratorrolle ist möglicherweise nicht für Teams oder Organisationen geeignet, die vermeiden möchten, zu weitreichende Berechtigungen zuzuweisen. Diese Option bietet eine Rolle mit drei spezifischen Berechtigungen, die den erforderlichen Zugriff gewähren.

Klicken Sie auf Alle > Systemsicherheit > Nutzer und Gruppen > Rollen.

Wählen Sie Neu aus und geben Sie einen Namen ein.

Klicken Sie auf Senden.

Suchen Sie in der Liste nach der erstellten Rolle.

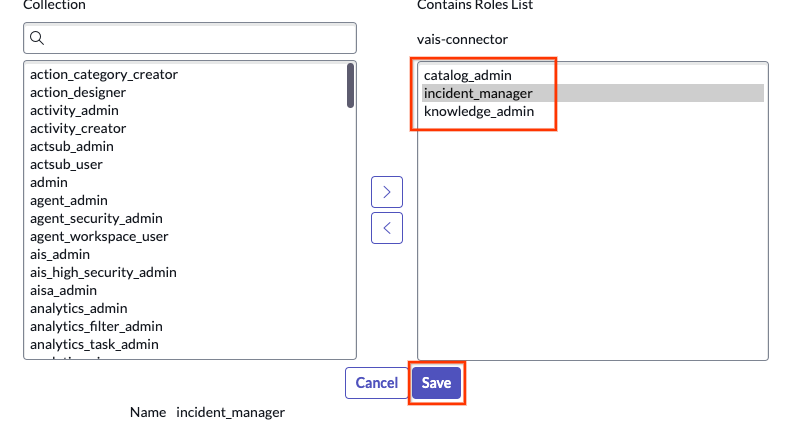

Gehen Sie zu Enthält Rollen > Bearbeiten.

Fügen Sie der neu erstellten Rolle die folgenden Rollen hinzu und klicken Sie auf Save (Speichern).

catalog_adminknowledge_adminincident_manager

Rollen hinzufügen und auf den Button „Save“ (Speichern) klicken Bestätigen Sie die aktualisierten Rollen.

Rollen bestätigen

Administratorrolle verwenden

Sie können eine Administratorrolle verwenden, um Daten abzurufen. Verwenden Sie die mit der Instanz konfigurierte Standardadministratorrolle oder erstellen Sie einen neuen Nutzer mit einer Administratorrolle. Gehen Sie dazu so vor:

Klicken Sie auf All (Alle) > User administration (Nutzerverwaltung) > Users (Nutzer).

Erstellen Sie einen neuen Nutzer.

Aktivieren Sie Web service access only (Nur Webdienstzugriff). Wenn Sie Web service access only (Nur Webdienstzugriff) auswählen, erstellen Sie einen nicht interaktiven Nutzer.

- Interaktive Nutzer können sich mit Standardanmeldedaten oder SSO in der ServiceNow-Benutzeroberfläche und im Serviceportal anmelden und haben vollen Zugriff auf Benutzeroberflächenseiten und API-Endpunkte.

- Nicht interaktive Nutzer haben eingeschränkten Zugriff auf die Benutzeroberfläche und können nur programmatische API-Verbindungen für die Integration von Dienst zu Dienst autorisieren.

Wählen Sie den Nutzer nach der Erstellung in der Nutzerliste aus.

Klicken Sie auf Rollen > Bearbeiten.

Administrator hinzufügen.

Klicken Sie auf Save (Speichern), um dem Nutzer eine Rollenliste hinzuzufügen.

Klicken Sie auf Passwort festlegen, lassen Sie es automatisch generieren und speichern Sie es.

Einem Nutzer eine Rolle zuweisen

Klicken Sie auf Alle > Nutzerverwaltung > Nutzer.

Suchen Sie nach einem Nutzer oder erstellen Sie einen neuen.

Wenn kein Nutzer verfügbar ist, gehen Sie zu Systemsicherheit > Nutzer und Gruppen > Nutzer.

Klicken Sie auf Neu.

Erstellen Sie ein neues Dienstkonto in der Nutzertabelle. Klicken Sie unbedingt auf Nur Zugriff auf Webdienste.

Scrollen Sie zu Rollen.

Klicken Sie auf Bearbeiten.

Weisen Sie dem Nutzer die von Ihnen erstellte Rolle zu. Wählen Sie die Rolle aus, die Sie im vorherigen Schritt erstellt haben, und weisen Sie sie dem Nutzer zu. Klicken Sie auf Speichern.

Sehen Sie sich die benutzerdefinierte Rolle mit ACL an.

Rufen Sie den Nutzernamen und das Passwort für den Nutzer ab und klicken Sie auf Passwort festlegen.

Lassen Sie das Passwort automatisch generieren und speichern Sie es für die spätere Verwendung.

Vorfälle: Sichtbarkeit und Zugriffssteuerung

Um die Sicherheit zu erhöhen und unbeabsichtigte Datenpannen zu verhindern, verwendet der ServiceNow-Connector eine restriktive Zugriffssteuerung für die Vorfallsentität. So wird dafür gesorgt, dass Endnutzer nur Vorfälle sehen können, zu denen sie eine direkte Verbindung haben.

Im Rahmen dieses restriktiven Ansatzes werden keine allgemeinen, rollenbasierten Berechtigungen für die Sichtbarkeit von Vorfällen berücksichtigt. Standardmäßige ServiceNow-Rollen wie itil und sn_incident_read, die einem Nutzer möglicherweise die Möglichkeit geben, alle Vorfälle in der ServiceNow-Benutzeroberfläche zu sehen, gewähren in Gemini Enterprise nicht dasselbe Zugriffsniveau.

Nutzer mit einer der folgenden Rollen haben globale Sichtbarkeit für Vorfälle und können sich alle Vorfälle ansehen:

adminincident_managerchange_manager

Alle anderen Nutzer können sich einen Vorfall nur ansehen, wenn sie ihn geöffnet, wieder geöffnet, behoben oder geschlossen haben. Außerdem können sie sich einen Vorfall ansehen, wenn sie:

- Teil der Zuweisungsgruppe für den Vorfall sind

- Als Aufrufer mit dem Vorfall in Verbindung stehen

- Eine zuständige Person sind

- In einer Beobachtungsliste stehen

- In einer Liste mit Arbeitsnotizen stehen

- In einer zusätzlichen Liste mit zuständigen Personen stehen

So wird verhindert, dass ein Nutzer von Gemini Enterprise einen Vorfall findet, auf den er keinen Zugriff hat. Aufgrund der zusätzlichen Einschränkungen im Vergleich zu den allgemeineren ServiceNow-Berechtigungen kann es gelegentlich vorkommen, dass ein Nutzer einen Vorfall, auf den er in ServiceNow Zugriff hat, in Gemini Enterprise nicht findet.