このページでは、ServiceNow データストアを作成する前にサードパーティの構成を設定する方法について説明します。

ServiceNow サイト

ServiceNow には、次の 2 つのプライマリ サイトがあります。

-

- ナレッジベースを構成し、ワークフローを設定して、カスタム アプリケーションを開発します。

- URL:

https://developer.servicenow.com。 - ServiceNow ID を使用してログインします。

メインの ServiceNow サイト [ServiceNow サイト(Personal Developer Instance(PDI)用)]: ServiceNow インスタンスのサイト。

- ユーザー、グループ、システム管理タスクを管理します。

- URL: ServiceNow インスタンスの URL。

- 自分の管理者認証情報を使用してログインします。

ServiceNow アカウントを作成する

Developer Site で ServiceNow アカウントを作成し、PDI インスタンスを作成するには、次の操作を行います。

developer.servicenow.com にアクセスし、[Sign in] をクリックします。

[新規ユーザー向けServiceNow ID を取得します。

必要な情報を入力して、[Sign Up] をクリックします。メールアドレスを使用して、受信トレイに送信された確認リンクを使用して確認します。

Personal Developer Instance(PDI)を作成するには:

- アカウントの認証情報を使用して デベロッパー サイトにログインし、利用規約に同意します。

- [インスタンスをリクエスト] をクリックします。プロビジョニングが完了すると、「インスタンスの準備ができました」という確認ダイアログが表示されます。

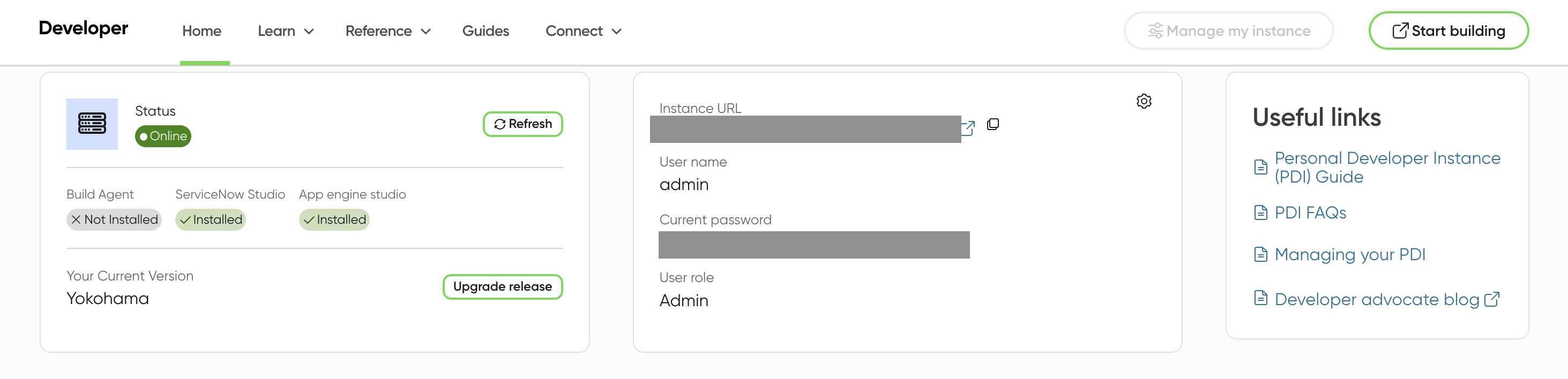

- 表示されたインスタンス URL、管理者ユーザー名、パスワードを保存します。

- 新しい環境にアクセスするには、デベロッパー サイトのヘッダーにある [Start Building] ボタンをクリックします。インスタンスが新しいタブで開きます。

認証情報を取得する

OAuth エンドポイントを作成して認証情報を取得するには、次の操作を行います。

ServiceNow アカウントの作成セクションで取得した管理者認証情報を使用して、PDI ServiceNow インスタンスにログインします。

[All] > [System OAuth] > [Application registry] に移動します。

[アプリケーション レジストリ] ページで、[新規] をクリックします。

[OAuth アプリケーション] ページで、[外部クライアント用の OAuth API エンドポイントを作成する] をクリックします。

[新しいレコード] ページで、次の必須フィールドに入力します。

- 名前: 一意の名前を入力します。

- Redirect URL: リダイレクト URL を入力します。

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

[送信] をクリックして、認証情報を作成します。

送信したら、名前をクリックしてクライアント ID を表示します。

シークレットはマスクされています。クライアント シークレットのマスクを解除して表示するには、横にある鍵アイコンをクリックします。

後で使用するために、クライアント ID とクライアント シークレットを保存します。

管理者ロールを設定する

自分のロールを security_admin に昇格させるには、次の操作を行います。

ServiceNow アカウントにログインします。

プロフィール アイコンをクリックし、[Elevate role] を選択します。

[

security_admin] を選択して、[更新] をクリックします。security_adminロールは、ロールの作成とユーザーの管理に役立ちます。

別のユーザーに security_admin ロールを付与するには:

[すべて] を選択し、[ユーザー管理] で [ユーザー] を選択します。

ロールを昇格させる必要があるユーザーを見つけて選択します。

[役割] タブで [編集] をクリックします。

[Collection] から

security_adminロールを選択し、[Roles List] に追加します。

ユーザーのロールと権限を設定する

Gemini Enterprise で ServiceNow データストアを作成するには、ユーザーに適切なロールと権限を付与する必要があります。

ServiceNow インスタンスにユーザーのロールと権限を設定するオプションは次のとおりです。

可視性とアクセス制御の詳細については、インシデントの可視性とアクセス制御をご覧ください。

ACL ルールを含むカスタムロールを作成する(推奨)

最小限の権限セットを持つカスタムロールを作成します。

[すべて] > [ユーザー管理] > [ロール] に移動します。

[New] をクリックします。

名前を入力して [送信] をクリックします。

[System security] > [Access control(ACL)] に移動します。

[New] をクリックして、新しい ACL ルールを作成します。

必要なすべてのテーブルに対するアクセス権が付与されるまで、次の 2 つの手順を繰り返します。

sys_user_roleを例として使用して、テーブルへのアクセス権が付与される仕組みを確認します。[Submit] をクリックして、ロールを選択します。

必要なテーブル アクセス権

コネクタは、各エンティティを実行するためにこれらのテーブルに対するアクセス権が必要です。

| テーブル名 | 説明 |

|---|---|

インシデント |

検索結果にインシデントを表示します。 |

sc_cat_item |

検索結果にカタログ アイテムを表示します。 |

sc_cat_item_user_criteria_mtom |

ユーザー条件に基づいて、カタログ アイテムにアクセスできるユーザーを表示します。 |

sc_cat_item_user_criteria_no_mtom |

ユーザー条件に基づいて、カタログ アイテムにアクセスできないユーザーを表示します。 |

sc_cat_item_user_mtom |

カタログ アイテムにアクセスできるユーザーを表示します。 |

sc_cat_item_user_no_mtom |

カタログ アイテムにアクセスできないユーザーを表示します。 |

kb_knowledge |

検索結果に表示できるナレッジベースの記事のリスト。 |

kb_knowledge_base |

検索結果に表示できるナレッジベースのリスト。 |

kb_uc_can_contribute_mtom |

ユーザーの条件に基づいて、ナレッジベースに貢献できるユーザーを表示します。 |

kb_uc_can_read_mtom |

ユーザー条件に基づいて、ナレッジベースを参照できるユーザーを表示します。 |

kb_uc_cannot_read_mtom |

ユーザー条件に基づいて、ナレッジベースを参照できないユーザーを表示します。 |

sys_user_role |

ユーザーに割り当てることができるロールのリスト。 |

sys_user_has_role |

ユーザーにマッピングされたロールのリスト。 |

sys_user_group |

ユーザー グループ セグメントのリスト。 |

sys_user_grmember |

グループのグループ メンバーのリスト。 |

sys_user |

すべてのユーザーのリスト。 |

core_company |

すべての会社属性のリスト。 |

cmn_location |

すべてのロケーション属性のリスト。 |

cmn_department |

すべての部門属性のリスト。 |

user_criteria |

ユーザー条件レコードのリスト。 |

sp_portal |

検索結果のリンクポータル URI。 |

m2m_sp_portal_knowledge_base |

検索結果のナレッジベースの記事があるポータルのリンク URI。 |

m2m_sp_portal_catalog |

検索結果のカタログ アイテムがあるポータルのリンク URI |

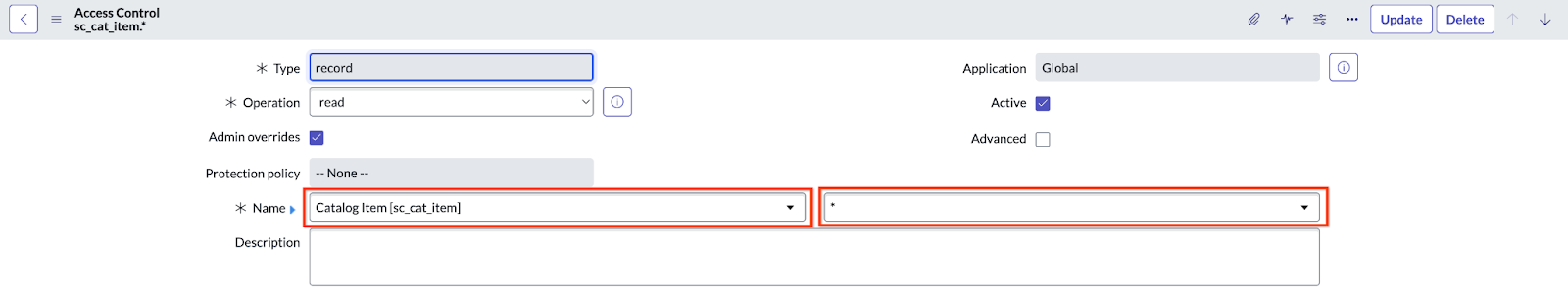

ACL アクセス権の付与と確認

コネクタには、sc_cat_item テーブルのカタログ アイテム フィールドに対する ACL アクセス権が必要です。

アクセス権を付与して確認する手順は次のとおりです。

新しい ACL ルールを作成し、フォームの [Name] フィールドに「

sc_cat_item.*」と手動で入力して、明示的なアクセス権を付与します。

「sc_cat_item.*」と入力します。 ACL が更新されていることを確認します。

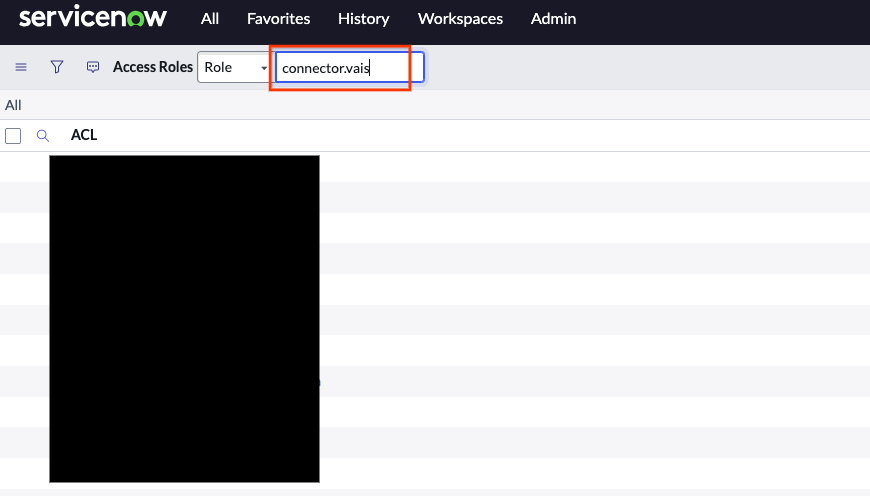

検索バーで

sys_security_acl_role_list.doに移動します。検証するロールを [Role] に設定します。

検証するロールを選択 必要な ACL がロールに割り当てられていることを確認します。

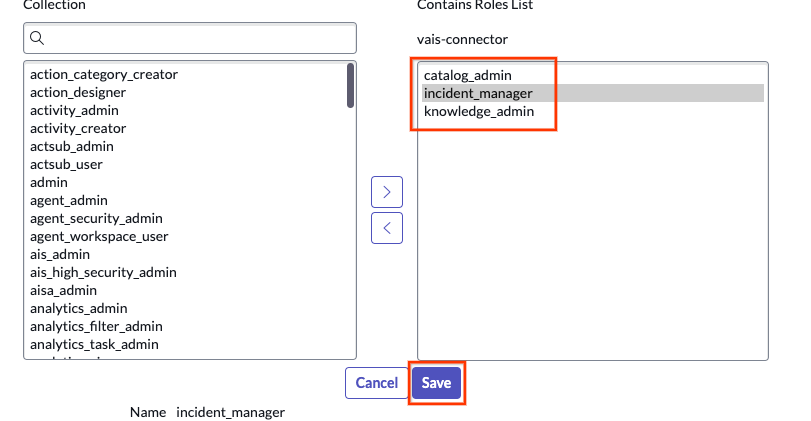

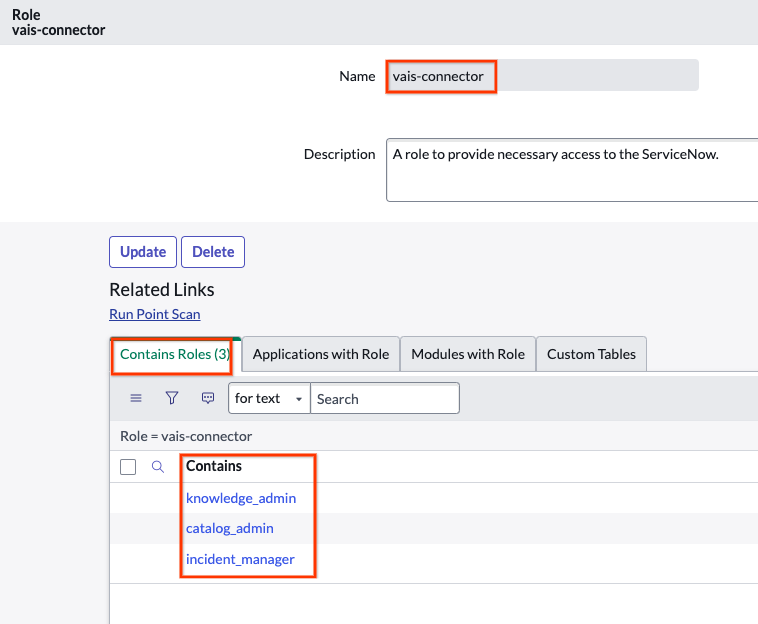

エンティティ管理者を含むカスタムロールを使用する

管理者ロールの使用は、過度に強力な権限の割り当てを避けたいチームや組織には適していない場合があります。このオプションでは、必要なアクセス権を付与する 3 つの特定の権限を持つロールが提供されます。

[すべて] > [システム セキュリティ] > [ユーザーとグループ] > [ロール] に移動します。

[New] を選択し、名前を入力します。

[送信] をクリックします。

作成したロールをリスト内で探します。

[ロールを含む] > [編集] に移動します。

新しく作成したロールに次のロールを追加し、[Save] をクリックします。

catalog_adminknowledge_adminincident_manager

ロールを追加して [Save] ボタンをクリック 更新されたロールを確認します。

ロールを確認

管理者ロールを使用する

管理者ロールを使用してデータを取得できます。インスタンスで構成されたデフォルトの管理者ロールを使用するか、次の手順で管理者ロールを持つ新しいユーザーを作成します。

[All] > [User administration] > [Users] に移動します。

新しいユーザーを作成します。

[Web service access only] を有効にします。[Web service access only] を選択すると、非インタラクティブ ユーザーが作成されます。

- インタラクティブ ユーザーは、標準の認証情報または SSO を使用して ServiceNow UI とサービスポータルにログインし、UI ページと API エンドポイントにフルアクセスできます。

- 非インタラクティブ ユーザーは UI へのアクセスが制限され、サービス間統合のためのプログラムによる API 接続の承認のみに制限されます。

ユーザーを作成したら、ユーザーリストからユーザーを選択します。

[ロール] > [編集] をクリックします。

[管理者] を追加します。

[Save] をクリックして、ロールのリストをユーザーに追加します。

[Set password] をクリックしてパスワードを自動生成し、保存します。

ユーザーにロールを付与する

[すべて] > [ユーザー管理] > [ユーザー] に移動します。

新しいユーザーを検索または作成します。

ユーザーがいない場合は、[システム セキュリティ] > [ユーザーとグループ] > [ユーザー] に移動します。

[New] をクリックします。

ユーザー テーブルに新しいサービス アカウントを作成します。[Web サービスへのアクセスのみ] をクリックしてください。

[ロール] までスクロールします。

[編集] をクリックします。

作成したロールを付与して、ユーザーに割り当てます。前のステップで作成したロールのタイプに基づいて適切なロールを選択し、ユーザーに割り当てます。[保存] をクリックします。

ACL を含むカスタムロールを表示します。

ユーザーのユーザー名とパスワードを取得し、[パスワードを設定] をクリックします。

パスワードを自動生成して、後で使用できるように保存します。

インシデントの可視性とアクセス制御

セキュリティを強化し、意図しないデータ漏洩を防ぐために、ServiceNow コネクタはインシデント エンティティに制限付きのアクセス制御を使用します。これにより、エンドユーザーは直接関連付けられているインシデントのみを表示できます。

この制限的なアプローチの一環として、コネクタはインシデントの可視性に関する広範なロールベースの権限を考慮しません。itil や sn_incident_read などの標準の ServiceNow ロールは、ServiceNow UI でユーザーにすべてのインシデントの可視性を付与する可能性がありますが、Gemini Enterprise で同じレベルのアクセス権が付与されることはありません。

次のいずれかのロールを持つユーザーは、インシデントをグローバルに確認でき、すべてのインシデントを表示できます。

adminincident_managerchange_manager

それ以外のユーザーは、インシデントを開いた、再開した、解決した、クローズした場合にのみ、インシデントを表示できます。また、次のユーザーもインシデントを表示できます。

- インシデントの割り当てグループのユーザー。

- インシデントに関連付けられている呼び出し元。

- 割り当てた相手。

- ウォッチリストに登録されているユーザー。

- 作業メモにリストされているユーザー。

- 追加の割り当て先にリストされているユーザー。

この動作により、Gemini Enterprise のユーザーが、アクセス権限のないインシデントを検索することを防ぎます。ServiceNow の広範な権限よりも制限が追加されているため、この動作により、ServiceNow でアクセス権があるインシデントでも Gemini Enterprise では見つけられないことがあります。