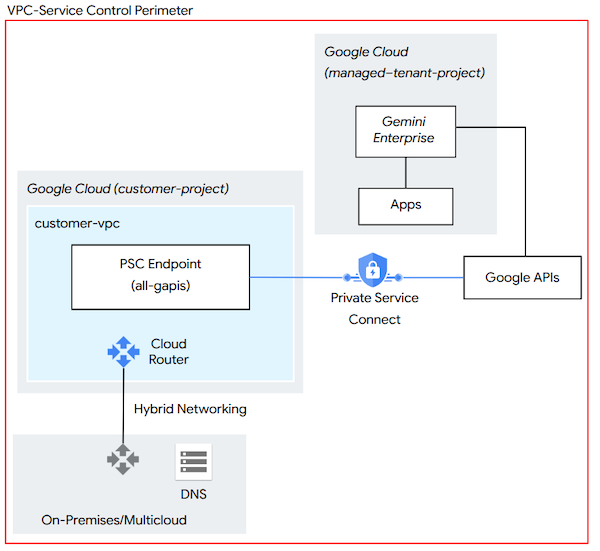

默认情况下,用户通过公共互联网访问 Gemini Enterprise 界面,以使用代理、助理和 NotebookLM Enterprise 等功能。为了满足组织的安全要求,您可以使用 Cloud VPN 或 Cloud Interconnect 等混合网络解决方案来建立私密界面访问。

如需配置与 Gemini Enterprise 的专用连接,您必须通过 Private Service Connect (PSC) 端点路由Google Cloud API 流量。这样一来,用户就可以通过虚拟私有云 (VPC) 内的内部 IP 地址访问 Gemini Enterprise 界面,而无需使用公共互联网。

在此参考架构中,本地或多云用户连接到 PSC 端点,从而能够通过Google Cloud 虚拟私有云内用户定义的内部 IP 地址访问 Google API。此外,您必须将内部 DNS 配置为将 Gemini Enterprise 网域解析为 PSC 端点的 IP 地址。

限制

Deep Research 和视频生成功能依赖于 discoveryengine.clients6.google.com 网域。Private Service Connect 不支持此网域。如需使用这些功能,您的网络必须允许对 discoveryengine.clients6.google.com 网域进行公共 DNS 解析并允许访问互联网。

准备工作

在配置专用界面访问权限之前,请确保您具备以下条件:

通过 Cloud Router 使用 Cloud VPN 或 Cloud Interconnect 连接到本地网络的 Google Cloud Virtual Private Cloud 网络。

创建 Private Service Connect 端点和管理 Cloud Router 自定义路由的权限。

配置 Private Service Connect

用于专用 Google 访问通道的专用和受限虚拟 IP 地址 (VIP) 不支持对 Gemini Enterprise 界面进行私密访问。为确保功能完整,您必须将 Gemini Enterprise 网域解析为使用 all-apis 软件包配置的 Private Service Connect 端点。

在与用于混合网络的 Cloud Router 相同的虚拟私有云中创建新的 PSC 端点。

定位所有 Google API API 软件包。此软件包提供了对大多数 Google API(包括

*.googleapis.com服务端点)的访问权限。VPC-SC API 软件包不支持所有 Gemini Enterprise 网域。

配置网络路由

PSC 端点使用不源自标准 VPC 子网的 /32 IP 地址,并且不会从本地或多云网络中显示。您必须配置 Cloud Router 以通告 IP 地址。如需详细了解 Private Service Connect 端点的 IP 地址要求,请参阅 IP 地址要求。

确定您分配给 PSC 端点的 IP 地址。

在 Cloud Router 配置中,为该 IP 地址创建自定义路由。如需详细了解如何在 Cloud Router 上指定自定义通告路由,请参阅通告自定义地址范围。

更新本地或多云防火墙,以允许出站流量流向相应 IP 地址。

更新 DNS 设置

最后,更新 DNS 设置,以使用 PSC 端点解析 Gemini Enterprise 网域。如需了解详情,请参阅使用默认 DNS 名称创建 DNS 记录。

配置内部本地或云网络 DNS 记录,以将以下 Gemini Enterprise 网域解析为 PSC 端点的内部 IP 地址:

vertexaisearch.cloud.google.comnotebooklm.cloud.google.comdiscoveryengine.googleapis.comdiscoveryengine.mtls.googleapis.comdiscoveryengine.mtls.clients6.google.comaccounts.googleapis.com

如果您的环境需要严格的数据渗漏防护边界,请将

discoveryengine.googleapis.com网域配置为 VPC-SC 软件包 IP 地址。

关于使用 VPC Service Controls 保护应用的安全

为了提高安全性,您可以实施 VPC Service Controls (VPC-SC),以防止受管服务(如 Gemini Enterprise 和 BigQuery)发生数据渗漏。与控制谁可以访问数据的 Identity and Access Management 不同,VPC-SC 控制在何处可以访问和移动数据。

如果您考虑采用此方法,请注意以下几点:

虽然使用 VPC Service Controls 是可选的,但这是阻止通过

googleapis.com公开访问 Google 服务的最佳实践。除了其他影响之外,添加到 VPC-SC 边界的服务(例如

discoveryengine.googleapis.com)会被阻止所有公开访问,包括通过 Google Cloud 控制台进行的访问。如需允许访问 VPC-SC 边界内的受保护服务,管理员必须使用 VPC-SC 入站流量规则或使用 Access Context Manager 定义访问权限级别来明确允许入站流量。

如需详细了解如何使用 VPC-SC 和 Access Context Manager 保护 Gemini Enterprise 应用的安全,请参阅使用 VPC Service Controls 保护应用的安全。