Auf dieser Seite wird beschrieben, wie Sie eine Drittanbieterkonfiguration einrichten und konfigurieren, bevor Sie den Jira Cloud-Datenspeicher erstellen.

Authentifizierung und Berechtigungen einrichten

Sie müssen die Authentifizierung und Berechtigungen im Atlassian-Administratorkonto einrichten. Das ist wichtig, damit der Connector auf Daten zugreifen und sie synchronisieren kann. Der Jira Cloud-Connector unterstützt verschiedene Authentifizierungsmethoden wie OAuth-Clientanmeldedaten oder API-Tokens.

OAuth 2.0-App erstellen

Wenn Sie eine OAuth 2.0-App für die Authentifizierung erstellen möchten, müssen Sie die Anwendung in der Atlassian Developer Console einrichten und die erforderliche Client-ID und den erforderlichen Clientschlüssel abrufen.

Administratorzugriff für Jira-Organisation überprüfen

So prüfen Sie den Administratorzugriff für die Jira-Organisation:

Melden Sie sich mit Ihren Nutzeranmeldedaten bei Atlassian an.

Wählen Sie die Jira-App aus.

Klicken Sie auf Einstellungen.

Wenn Sie unter Jira-Einstellungen die Option System sehen, haben Sie Zugriff als Jira-Organisationsadministrator. Andernfalls bitten Sie Ihren Jira-Organisationsadministrator, Ihnen Zugriff zu gewähren.

OAuth 2.0-App erstellen

So erstellen Sie eine OAuth 2.0-App:

Melden Sie sich in der Atlassian Developer Console an.

Klicken Sie auf das Profilsymbol und wählen Sie Entwicklerkonsole aus.

Klicken Sie auf der Seite Console (Konsole) auf Create (Erstellen) und wählen Sie OAuth 2.0 Integration (OAuth 2.0-Integration) aus.

Führen Sie auf der Seite zum Erstellen von Apps die folgenden Schritte aus:

Geben Sie einen Namen für die App ein.

Klicken Sie das Kästchen an, um den Entwicklerbedingungen von Atlassian zuzustimmen.

Klicken Sie auf Erstellen.

Gehen Sie auf der App-Seite so vor:

Klicken Sie im Navigationsmenü auf Autorisierung.

Wählen Sie in der Tabelle Autorisierungstyp für OAuth 2.0 (3LO) die Option Hinzufügen aus.

Geben Sie im Feld Callback-URL

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.htmlein.Klicken Sie auf Änderungen speichern.

Client-ID und Clientschlüssel abrufen

So rufen Sie Client-ID und Clientschlüssel ab:

- Klicken Sie auf der App-Seite im Navigationsmenü auf Verteilung.

Führen Sie auf der Seite Distribution (Verteilung) die folgenden Schritte aus:

- Wählen Sie im Bereich Verteilungssteuerung die Option Bearbeiten aus.

- Wählen Sie im Abschnitt Veröffentlichungsstatus die Option Freigabe aus, um andere Felder bearbeiten zu können.

- Geben Sie Informationen in die folgenden Pflichtfelder ein:

- Geben Sie als Anbieter

Googleein. - Geben Sie

https://policies.google.comals Datenschutzerklärung ein. - Wählen Sie für Speichert Ihre App personenbezogene Daten? die Option Ja aus.

- Klicken Sie das Kästchen Ich bestätige, dass ich die API für Berichte zu personenbezogenen Daten implementiert habe an. Weitere Informationen finden Sie unter Personal Data Reporting API.

- Geben Sie als Anbieter

- Klicken Sie auf Änderungen speichern.

Gehen Sie auf der App-Seite so vor:

- Klicken Sie im Navigationsmenü auf Einstellungen.

- Kopieren Sie auf der Seite „Einstellungen“ Ihre Client-ID und Ihren Clientschlüssel.

Instanz-ID und ‑URL abrufen

Instanz-ID abrufen:

- Öffnen Sie einen neuen Tab, kopieren Sie die Instanz-URL und hängen Sie

/_edge/tenant_infoan die Instanz-URL an. Beispiel:https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info. - Rufen Sie den Link auf, um den Wert für

cloudIdzu finden. DiecloudIdist Ihre Instanz-ID.

- Öffnen Sie einen neuen Tab, kopieren Sie die Instanz-URL und hängen Sie

Instanz-URL abrufen:

- Rufen Sie atlassian.net auf und melden Sie sich mit Ihrem Administratorkonto an.

- Wählen Sie die App aus, die Sie synchronisieren möchten. Synchronisieren Sie beispielsweise die erste App.

- Suchen Sie die Instanz-URL (die Subdomain in der Adressleiste).

Projektschlüssel abrufen

So rufen Sie den Projektschlüssel ab:

Melden Sie sich in Ihrem Jira Cloud-Konto an.

Wählen Sie im Navigationsmenü die Option Spaces aus.

Wählen Sie das Projekt aus, für das Sie die Projekt-ID benötigen.

Öffnen Sie ein beliebiges Problem in diesem Projekt und klicken Sie auf more_horiz Aktionen.

Klicken Sie auf XML exportieren und laden Sie die Datei herunter.

Öffnen Sie die heruntergeladene XML-Datei und suchen Sie nach dem Tag mit

project id. Kopieren Sie den Wert, der mit diesem Tag verknüpft ist, zur späteren Verwendung.

Administratorrollen gewähren

So weisen Sie dem Jira-Administrator in der Google Cloud -Console die Rolle „Discovery Engine-Bearbeiter“ zu:

- Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Rufen Sie IAM auf.

Suchen Sie das Nutzerkonto mit Administratorzugriff in Jira und klicken Sie auf das Bearbeiten-Symbol.

Weisen Sie dem Administrator die Rolle „Discovery Engine-Bearbeiter“ zu.

So weisen Sie einem Nutzer eine Administratorrolle in Atlassian zu:

Melden Sie sich mit einem Administratorkonto der Organisation bei Atlassian an.

Klicken Sie auf das Menüsymbol und wählen Sie Ihre Organisation aus. Alternativ können Sie auch admin.atlassian.com aufrufen.

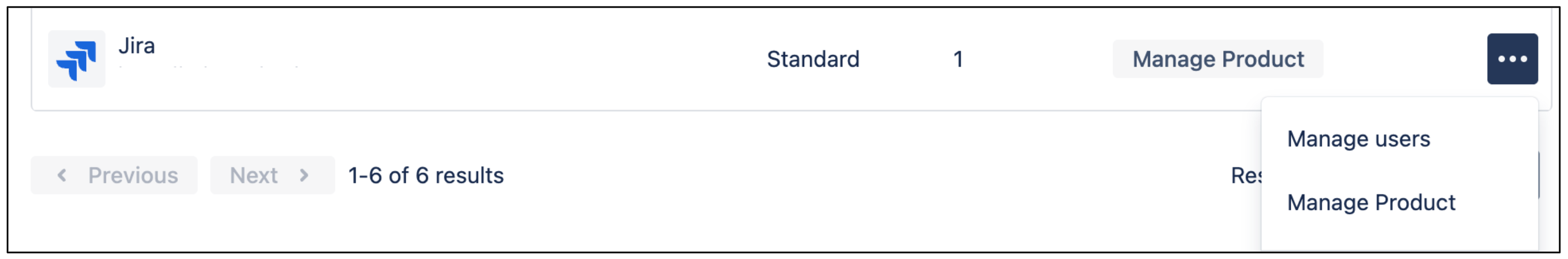

Klicken Sie auf der Seite Admin (Verwaltung) auf das Produkt und wählen Sie den Button Manage users (Nutzer verwalten) aus.

Nutzer verwalten Klicken Sie unter User management (Nutzerverwaltung) auf Groups (Gruppen).

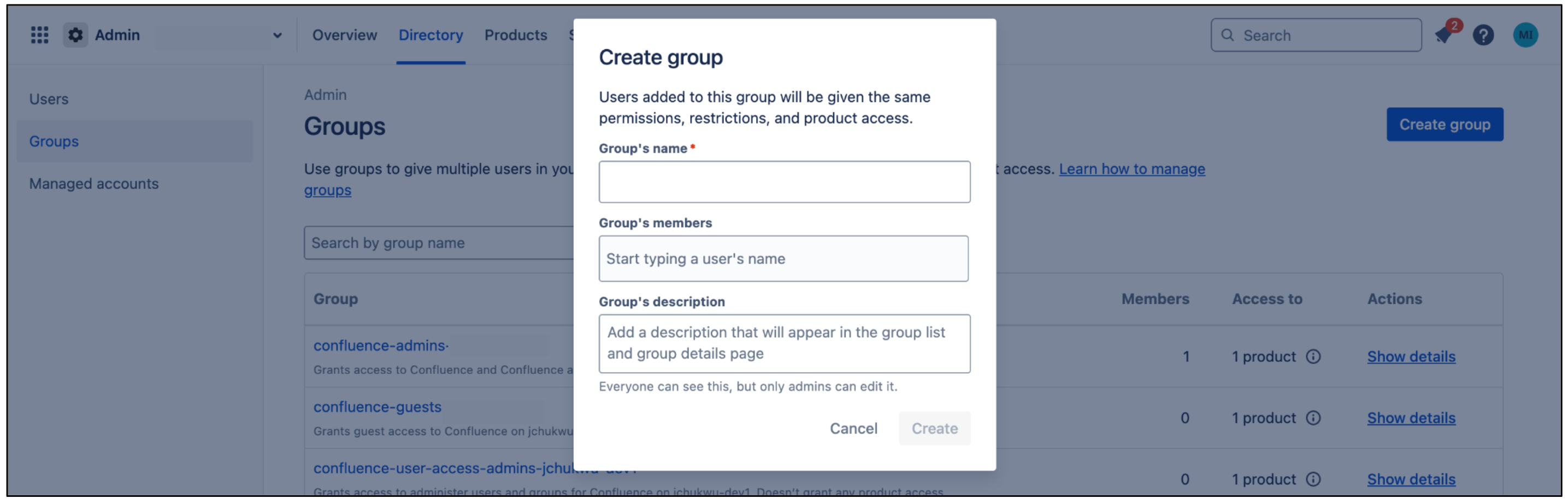

Auf der Seite Gruppen:

- Klicken Sie auf Gruppe erstellen.

- Geben Sie einen Namen für die Gruppe ein.

Gruppe erstellen

Diese Gruppe erhält die vom Connector benötigten Berechtigungen. Nutzer, die dieser Gruppe hinzugefügt werden, übernehmen diese Berechtigungen. Der Connector verwendet diese Gruppe zur Authentifizierung und zum Abrufen von Dokumenten.

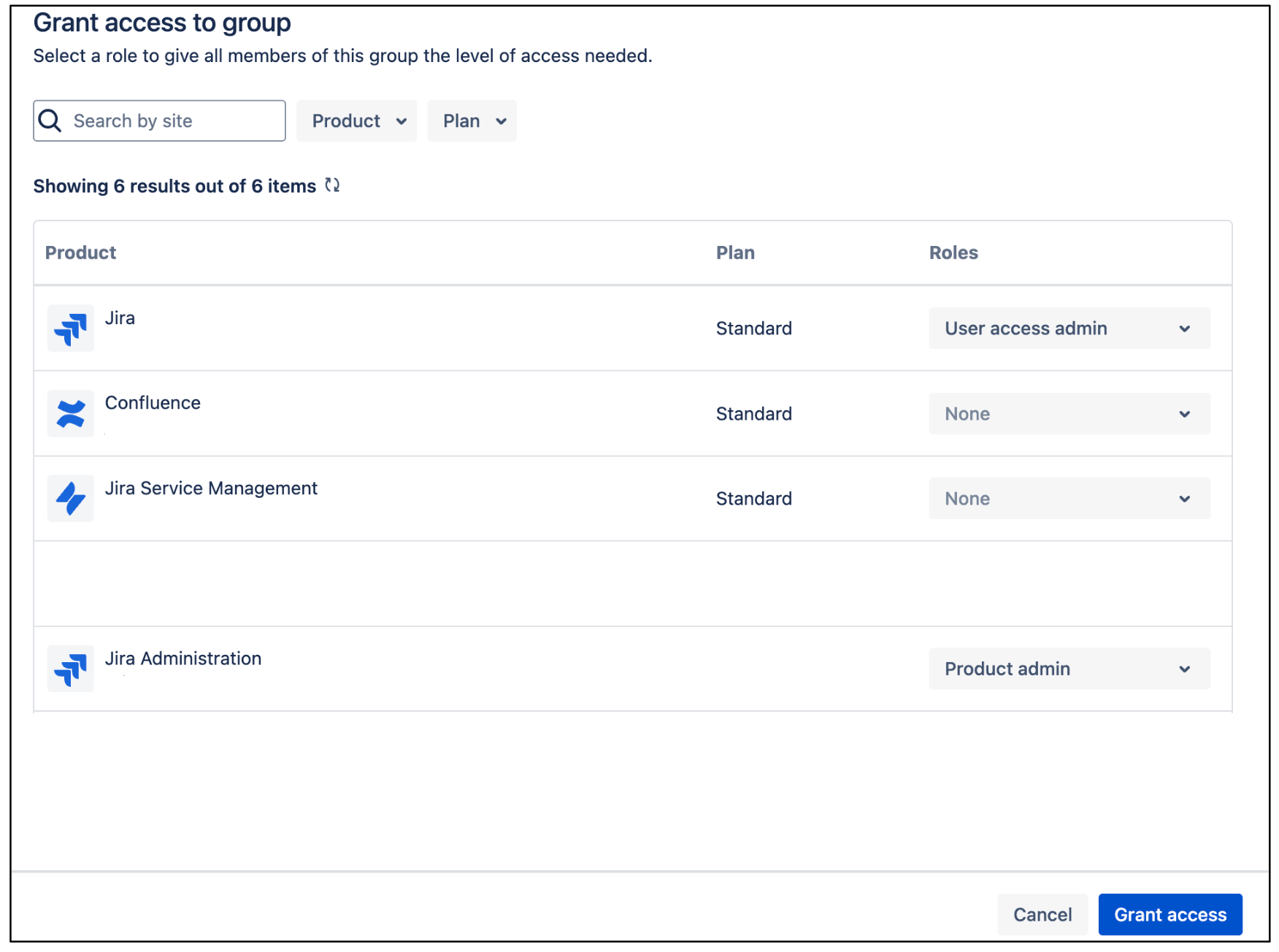

Klicken Sie auf der Gruppenseite auf Produkt hinzufügen.

Wählen Sie Nutzerzugriffsadministrator als Rolle für Jira aus.

Wählen Sie Product admin (Produktadministrator) als Rolle für Jira administration (Jira-Verwaltung) aus.

Nutzerzugriffsadministrator in Jira Klicken Sie auf Grant Access (Zugriff gewähren).

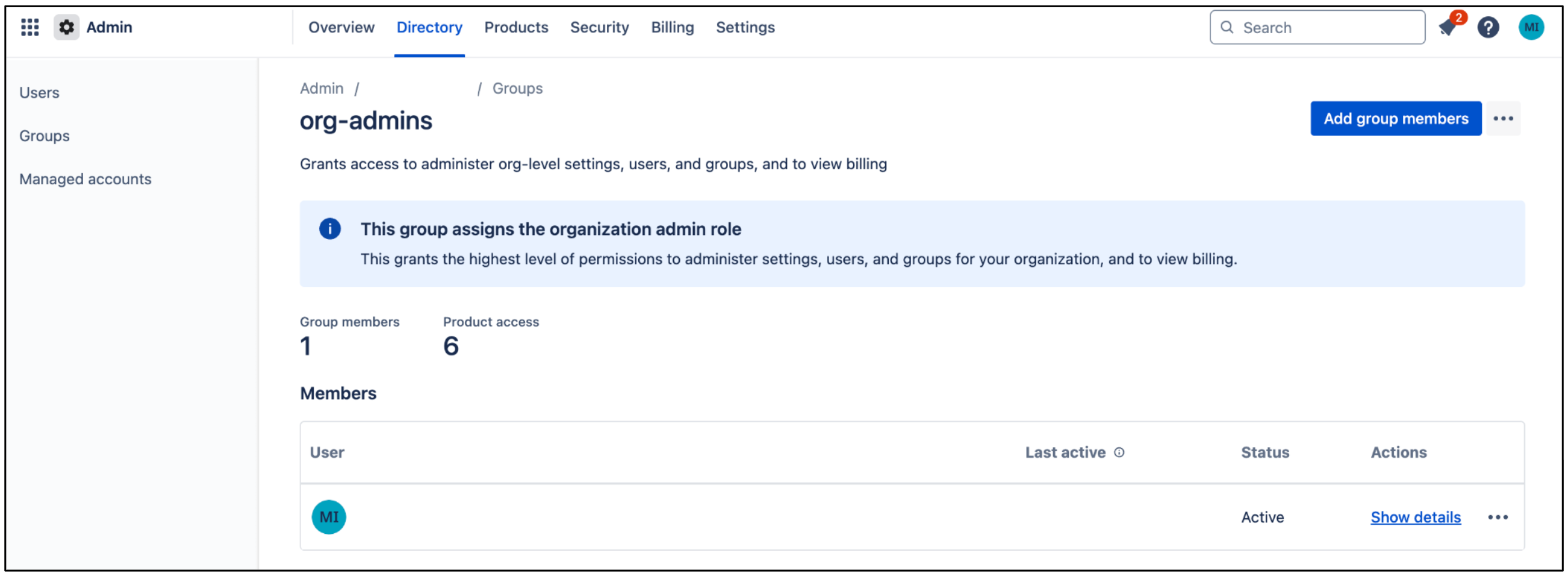

Klicken Sie auf Add group members (Gruppenmitglieder hinzufügen), um ein Nutzerkonto oder Gruppenmitglieder hinzuzufügen, die vom Connector zur Authentifizierung und zum Zugriff auf die erforderlichen Ressourcen verwendet werden.

Gruppenmitglieder hinzufügen

Nutzersichtbarkeit verwalten

So machen Sie die E-Mail-Adresse eines Nutzers für alle im Atlassian-Konto sichtbar:

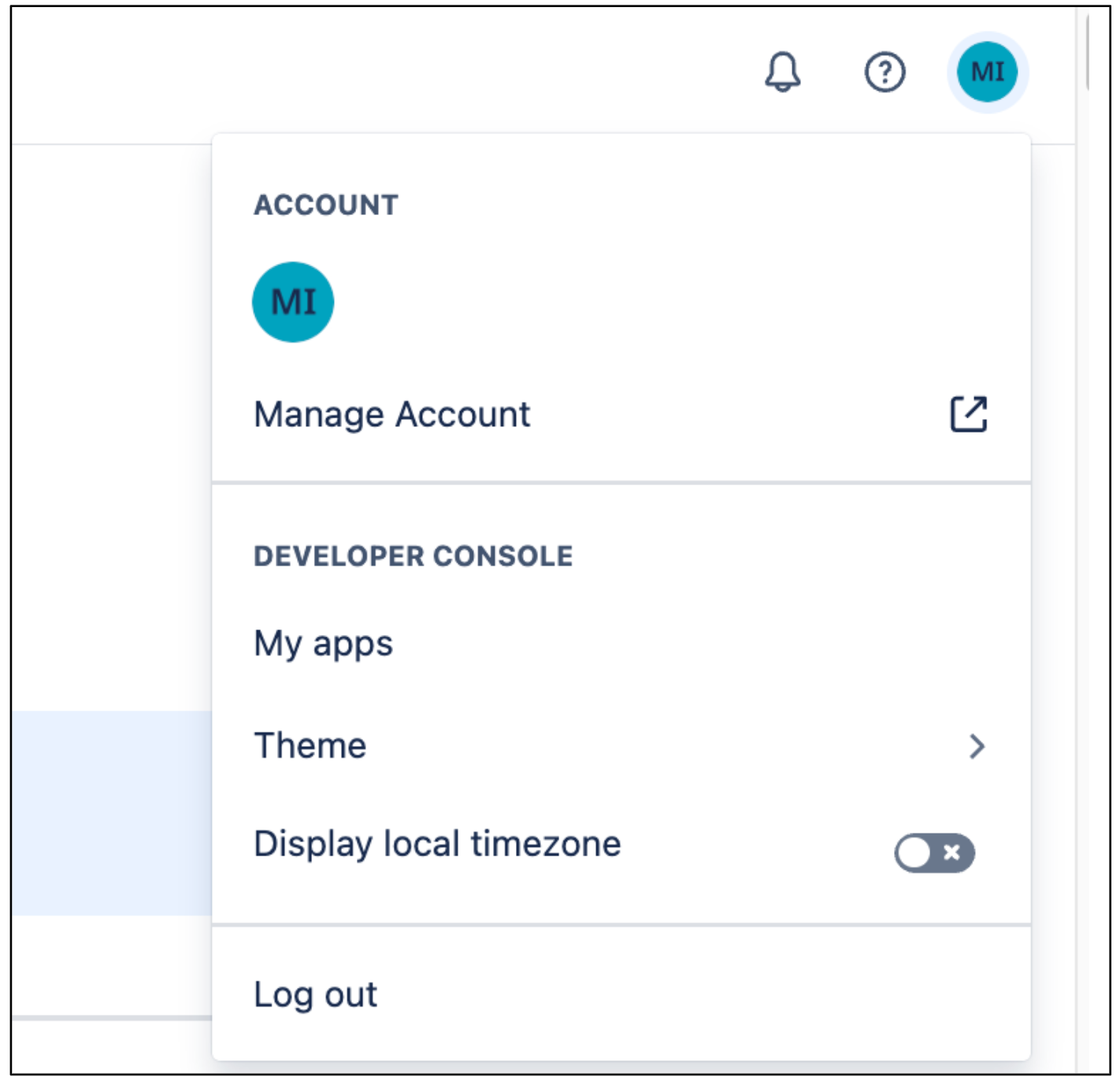

Melden Sie sich in der Atlassian Developer Console an.

Klicken Sie auf das Profilsymbol und wählen Sie Entwicklerkonsole aus.

Klicken Sie auf das Nutzerprofilsymbol und wählen Sie Manage account (Konto verwalten) aus.

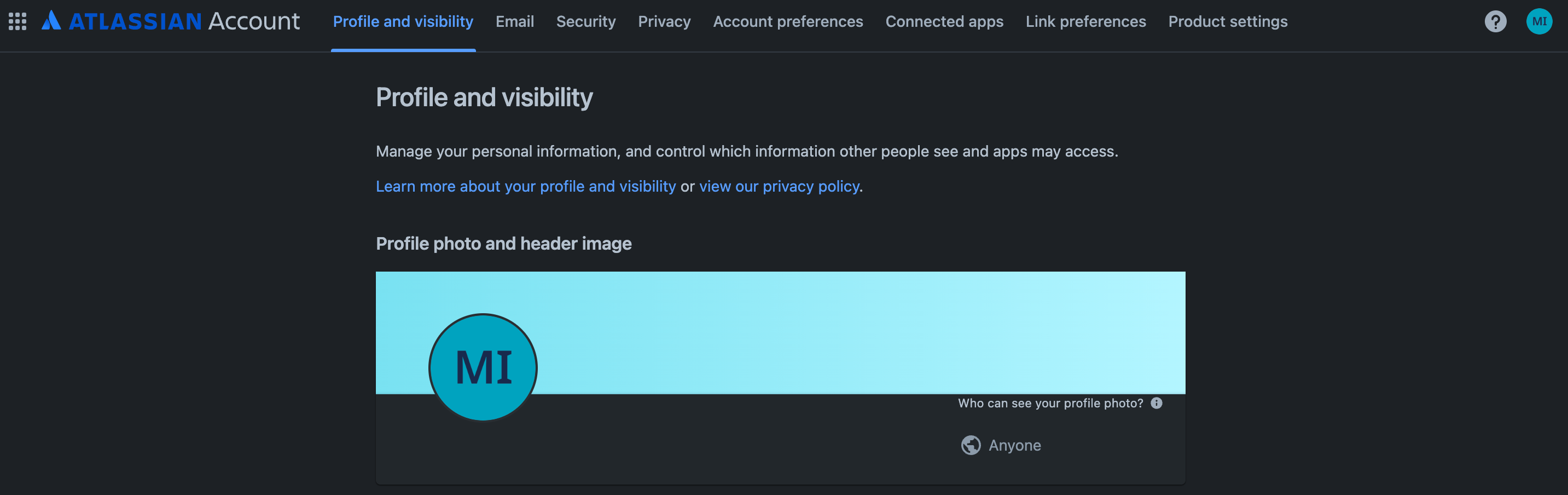

Konto verwalten Rufen Sie Profile and visibility (Profil und Sichtbarkeit) auf.

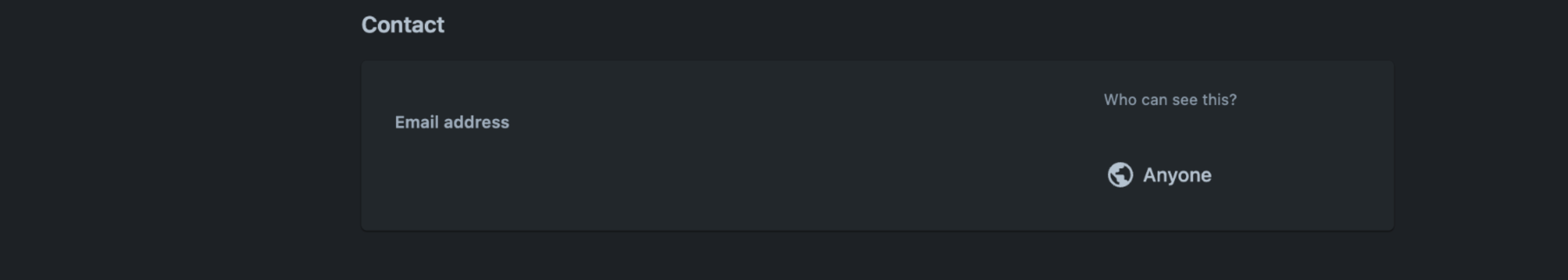

Profil und Sichtbarkeit Gehen Sie zu Contact (Kontakt) und legen Sie für Who can see this (Wer kann das sehen?) die Option Anyone (Jeder) fest.

Kontakt

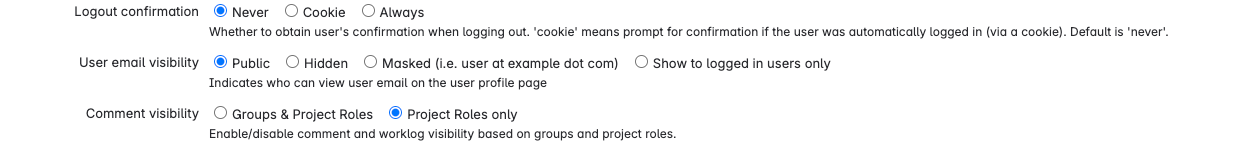

So machen Sie die E-Mail-Adresse eines Nutzers für alle in Jira sichtbar:

Melden Sie sich mit Ihren Nutzeranmeldedaten bei Atlassian an.

Wählen Sie eine Jira-Anwendung aus.

Klicken Sie auf Einstellungen > System.

Wählen Sie im linken Bereich Allgemeine Konfiguration aus.

Klicken Sie auf Einstellungen bearbeiten.

Wählen Sie für User email visibility (Sichtbarkeit der E‑Mail-Adresse des Nutzers) die Option Public (Öffentlich) aus.

Sichtbarkeit der E‑Mail-Adresse auswählen Klicken Sie auf Aktualisieren.

Mindestbereiche für Anwendungen konfigurieren

Damit die definierten Aktionen ausgeführt werden können, müssen Sie die folgenden Berechtigungen für den Jira Cloud-Connector auf der Atlassian-Plattform einrichten.

Klicken Sie auf der Anwendungsseite auf Berechtigungen.

Rufen Sie die Jira API auf und klicken Sie auf Hinzufügen.

Klicken Sie auf Konfigurieren.

Rufen Sie den Tab Klassische Bereiche auf.

Klicken Sie auf Bereiche bearbeiten und wählen Sie die klassischen Bereiche gemäß Ihren Anforderungen aus der folgenden Tabelle aus:

Verbindungsmodus Berechtigung Zweck Föderierte Suche und Aktionen read:jira-user,read:jira-workErforderlich, um Suchergebnisse und Nutzerdetails in Echtzeit abzurufen und anzuzeigen. write:jira-workErmöglicht es dem Assistenten, Arbeitselemente zu ändern (z.B. Problemfelder zu aktualisieren) und Kommentare oder Probleme zu verwalten. Nur föderierte Suche read:jira-user,read:jira-workErforderlich, um nach Problemen, Projekten und Nutzerprofilen zu suchen und diese anzusehen. Datenaufnahme und ‑aktionen read:jira-workErforderlich für das umfassende Crawlen und Indexieren von Arbeitselementen. write:jira-workErforderlich, um Schreibvorgänge (Erstellung, Aktualisierungen, Kommentare) für Arbeitselemente in der aufgenommenen Umgebung auszuführen. Datenaufnahme read:jira-workErforderlich, um Jira-Inhalte für die Suche zu crawlen und zu indexieren. Prüfen Sie, ob alle Bereiche ausgewählt sind, und klicken Sie auf Speichern.

Rufen Sie den Tab Detaillierte Bereiche auf.

Klicken Sie auf Bereiche bearbeiten und wählen Sie die detaillierten Bereiche gemäß Ihren Anforderungen aus der folgenden Tabelle aus:

Verbindungsmodus Berechtigung Zweck Föderierte Suche und Aktionen write:comment:jiraErmöglicht es dem Assistenten, neue Kommentare oder Antworten direkt über die Suchoberfläche zu posten. write:issue:jiraErforderlich, um neue Probleme zu erstellen oder größere Änderungen an bestehenden Problemen vorzunehmen. Datenaufnahme und ‑aktionen read:user:jira,read:group:jira,read:avatar:jiraErforderlich für die Synchronisierung von Nutzer-/Gruppenmetadaten und die Anzeige von Nutzerprofilen. read:issue-security-level:jira,read:issue-security-scheme:jiraWichtig für die Zugriffssteuerung; sorgt dafür, dass die aufgenommenen Daten die Sicherheitsgrenzen von Jira einhalten. read:audit-log:jiraWird verwendet, um Änderungen zu verfolgen und inkrementelle Synchronisierungen durchzuführen, damit aufgenommene Daten auf dem neuesten Stand bleiben. write:comment:jiraErforderlich, um mit dem Assistenten Kommentare zu Problemen hinzuzufügen. write:issue:jiraErmöglicht das Erstellen oder Ändern von Problemen. Datenaufnahme read:user:jira,read:group:jira,read:avatar:jiraErforderlich, um Jira-Inhalte und Nutzerbeziehungen zu crawlen und zu indexieren. read:issue-security-level:jira,read:issue-security-scheme:jiraErforderlich, um Berechtigungen zuzuordnen, damit nur autorisierte Nutzer die aufgenommenen Daten durchsuchen können. read:audit-log:jiraErforderlich, damit die Synchronisierungs-Engine erkennen kann, welche Elemente aktualisiert oder gelöscht wurden. Prüfen Sie, ob alle Bereiche ausgewählt sind, und klicken Sie auf Speichern.

„User Identity Accessor“ installieren

So installieren Sie die App User Identity Accessor for Jira Cloud auf Ihrer Jira Cloud-Website:

- Rufen Sie den Atlassian Marketplace auf.

Klicken Sie auf Jetzt holen.

Jetzt herunterladen Wählen Sie in der Liste Website auswählen die Jira-Website aus, auf der Sie die App installieren möchten.

Klicken Sie auf Überprüfen, um die erforderlichen Berechtigungen zu autorisieren und den Nutzungsbedingungen zuzustimmen.

Klicken Sie auf Jetzt herunterladen, um die Installation der App abzuschließen.

Nach der erfolgreichen Installation wird eine Bestätigungsmeldung angezeigt: „Ihre App wurde Ihrer Instanz hinzugefügt und kann verwendet werden.“

User Identity Accessor konfigurieren

Nachdem Sie die App User Identity Accessor for Jira Cloud installiert haben, konfigurieren Sie einen API-Schlüssel, den Ihr externes System (z. B. Ihr Jira Cloud Connector) verwendet, um den Webtrigger der App sicher aufzurufen und E-Mail-Adressen abzurufen.

Konfigurationsseite aufrufen

So rufen Sie die Konfigurationsseite der App User Identity Accessor for Jira Cloud auf:

- Klicken Sie in Ihrer Jira Cloud-Instanz im Navigationsmenü auf das Symbol Einstellungen ⚙️.

- Wählen Sie im Menü Apps aus.

- Suchen Sie auf der Seite App-Verwaltung in der Liste Apps verwalten nach der App User Identity Accessor for Jira Cloud.

Klicken Sie auf Configure (Konfigurieren) oder auf den Link, der mit Ihrer Anwendung verknüpft ist. Die dedizierte Konfigurationsseite der Anwendung wird in Jira Cloud geöffnet.

Anwendung „User Identity Accessor for Jira Cloud“ konfigurieren

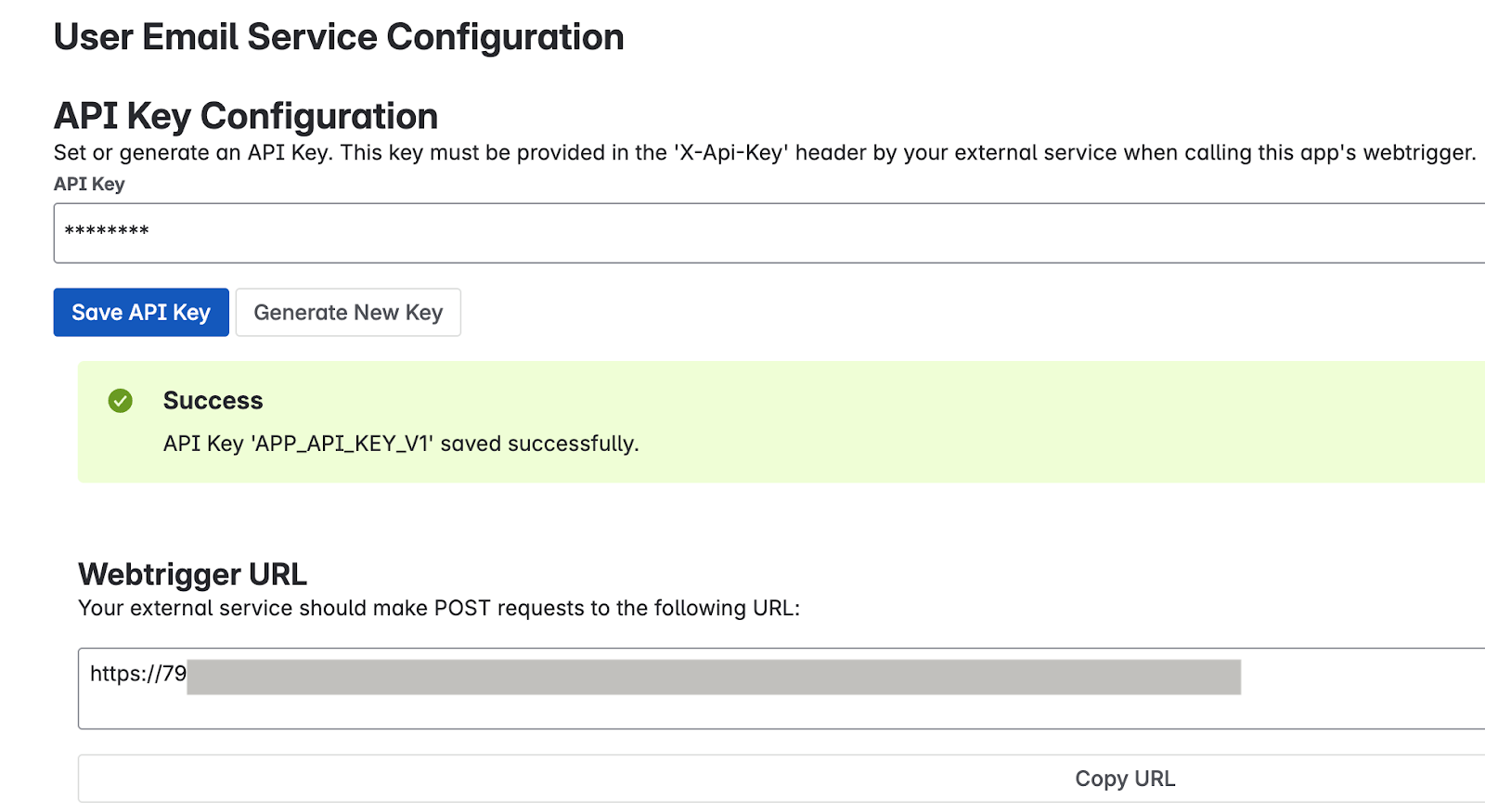

API-Schlüssel einrichten

So richten Sie den API-Schlüssel auf der Konfigurationsseite ein:

Geben Sie im Abschnitt API-Schlüsselkonfiguration den geheimen Schlüssel für die Authentifizierung von Anfragen an den Webtrigger der App an. Sie können Anfragen mit beiden der folgenden Methoden authentifizieren:

Eigenen Schlüssel eingeben: Geben Sie Ihren eigenen starken, eindeutigen API-Schlüssel in das Feld API-Schlüssel ein oder fügen Sie ihn dort ein. Verwenden Sie einen Schlüssel mit mindestens 20 bis 30 Zeichen, der eine Kombination aus Großbuchstaben, Kleinbuchstaben, Ziffern und Symbolen enthält.

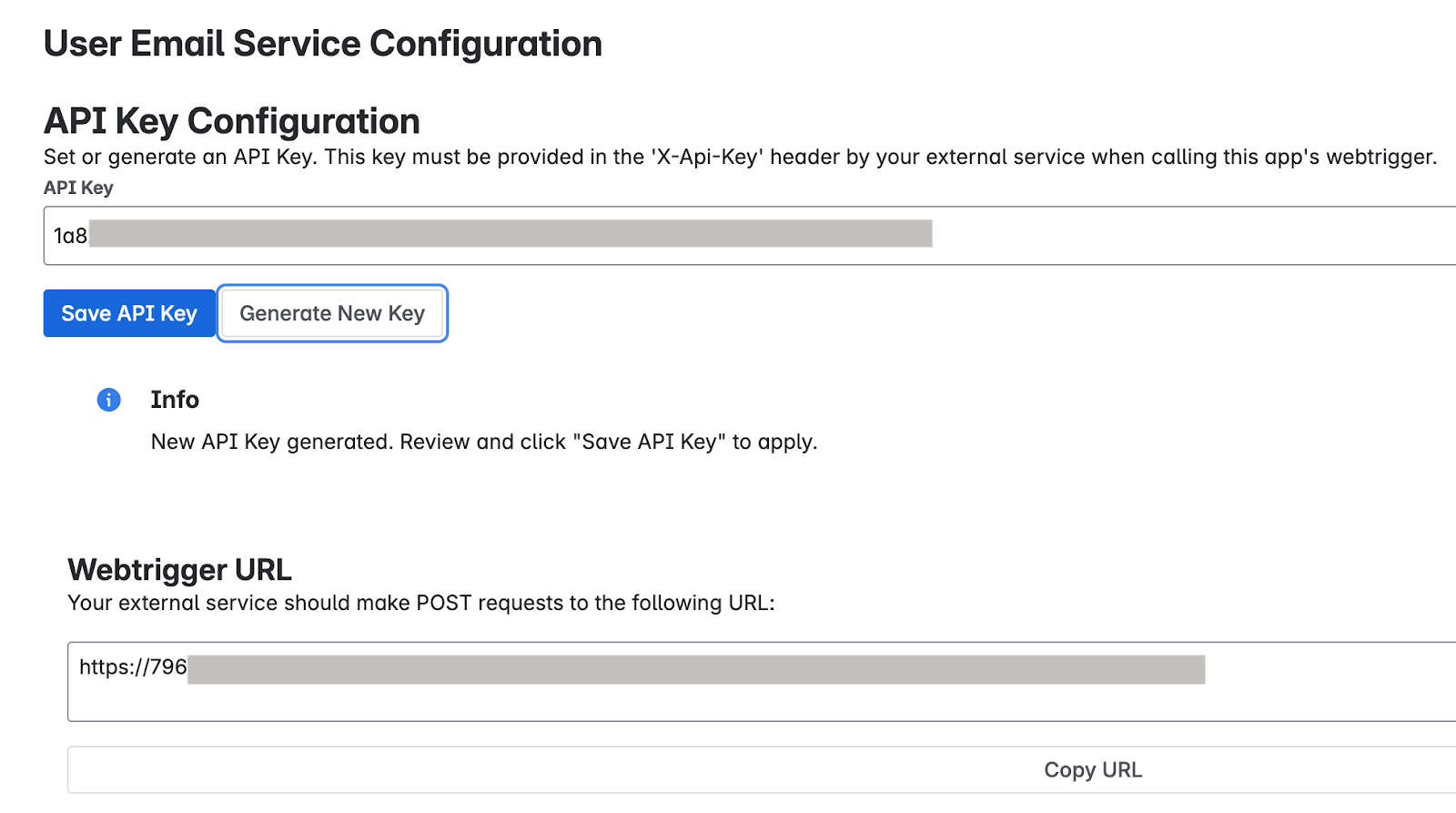

Eigenen Schlüssel eingeben Schlüssel generieren: Klicken Sie auf den Button Generate New Key (Neuen Schlüssel generieren). Das System generiert einen starken, zufälligen Schlüssel und zeigt ihn im Feld an.

Schlüssel generieren Wichtig: Kopieren Sie den im Feld angezeigten API-Schlüssel sofort. Aus Sicherheitsgründen kann es sein, dass Sie den vollständigen Schlüssel nach dem Speichern oder Verlassen der Seite nicht mehr sehen können. Wenn Sie ihn verlieren, müssen Sie einen neuen festlegen oder generieren.

Klicken Sie auf API-Schlüssel speichern. Eine Erfolgsmeldung bestätigt, dass der Schlüssel sicher gespeichert wurde.

App-Konfiguration testen

Prüfen Sie, ob die App User Identity Accessor for Jira Cloud richtig konfiguriert ist. Senden Sie dazu eine Anfrage von Ihrem externen System und prüfen Sie, ob die E-Mail-Adressen der Nutzer zurückgegeben werden.

Webtrigger-URL abrufen

- Suchen Sie auf der Seite App-Verwaltung nach dem Abschnitt Webtrigger-URL Dort wird die eindeutige URL für Ihre Jira-Website und diese App-Installation angezeigt:

- Ihr externes System muss diese URL aufrufen, um Nutzer-E-Mail-Adressen anzufordern.

- Beispiel-URL:

https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID, wobeiYOUR_INSTANCE_IDdie Kennung Ihrer Jira Cloud-Instanz undWEBTRIGGER_IDdie eindeutige Kennung für den für Ihre App generierten Webtrigger-Endpunkt ist.

- Klicken Sie auf die Schaltfläche URL kopieren oder kopieren Sie die gesamte URL.

Externes System konfigurieren

Konfigurieren Sie Ihr externes System, das Jira-Nutzer-E-Mail-Adressen mit dem API-Schlüssel und der Webtrigger-URL abrufen muss, die Sie in den vorherigen Schritten erhalten haben.

Endpunkt-URL: Die Webtrigger-URL, die Sie kopiert haben.

HTTP-Methode:

POSTErforderliche Header:

- Inhaltstyp:

application/json X-Api-Key:

YOUR_API_KEYErsetzen Sie

YOUR_API_KEYdurch den API-Schlüssel, den Sie im Abschnitt API-Schlüssel einrichten festgelegt oder generiert haben.

- Inhaltstyp:

Beispiel: cURL-Befehls

In diesem Beispiel wird der Webtrigger User Identity Accessor for Jira Cloud aufgerufen, der ein Array von Konto-IDs akzeptiert und die E-Mail-Adressen zurückgibt.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Ersetzen Sie:

YOUR_INSTANCE_IDdurch Ihre Jira Cloud-Instanz-IDENDPOINT_PATHdurch den API-EndpunktpfadYOUR_API_KEYdurch den API-Schlüssel, den Sie im Abschnitt API-Schlüssel einrichten festgelegt oder generiert habenACCOUNT_IDdurch die Atlassian-Konto-IDs, die Sie als Zielgruppe verwenden möchten

Erwartete Antwort

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Ersetzen Sie:

ACCOUNT_ID_Xdurch tatsächliche Atlassian-Konto-IDsUSER_EMAIL_Xdurch Nutzer-E-Mail-Adressen, die von Ihrem API-Aufruf zurückgegeben werden

Best Practices für die Sicherheit implementieren

Folgen Sie diesen Empfehlungen, um die Sicherheit Ihres API-Schlüssels zu bestätigen:

- Speichern Sie den API-Schlüssel sicher in der Konfiguration Ihres Jira Cloud-Connectors.

- Prüfen Sie, ob die gesamte Kommunikation mit der Webhook-URL über HTTPS erfolgt. Dies ist die Standardeinstellung für User Identity Accessor for Jira Cloud-Webtrigger.

Unterstützung für User Identity Accessor für Jira Cloud

Google bietet Support für die App User Identity Accessor for Jira Cloud an, der Wartung und regelmäßige Updates umfasst, damit die App immer auf dem neuesten Stand ist. Wenn Sie Probleme oder Fragen zur App-Funktionalität haben, wenden Sie sich an den Google Cloud Support. Weitere Informationen finden Sie unter Cloud Customer Care erhalten.